Буквально на днях эксперты Check Point обнаружили новую уязвимость в DNS серверах на базе Windows. Т.е. в опасности практически каждая корпоративная сеть. Имя этой уязвимости CVE-2020-1350 | Windows DNS Server Remote Code Execution Vulnerability. CVSS Score 10.0. По утверждению Microsoft уязвимости подвержены абсолютно все версии Windows Server.

Уязвимость нацелена на переполнение буфера и практически не требует участия юзера. Под катом вы найдете видео с реализацией этой атаки, ее подробное описание, а самое главное, как обезопасить себя прямо сейчас.

Видео атаки

Краткое описание

Как защититься?

Способ 1. Обновление

Срочно установить обновление на Windows Server, который выступает в роли DNS сервера.

Способ 2. Workaround

Если сейчас нет возможности установить обновление, то можно уменьшить максимальную длину DNS сообщений, что исключить переполнение буфера.

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters /v TcpReceivePacketSize /t REG_DWORD /d 0xFF00 /f net stop DNS && net start DNS

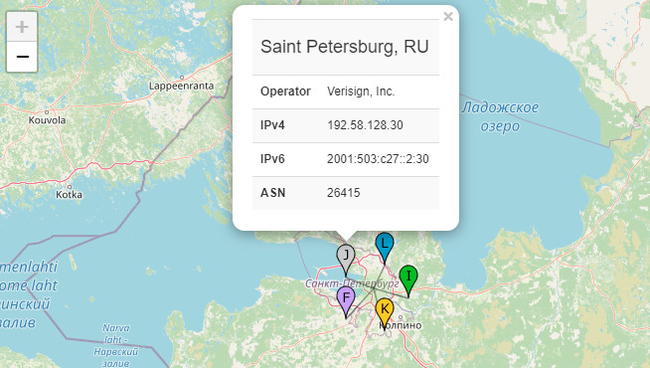

Способ 3. IPS

Если вы используете IPS на периметре сети (например в составе UTM или NGFW решения), то убедитесь, что у вас есть сигнатура (может придти после обновления). Вот так это выглядит в Check Point:

Должен быть именно Prevent. Если требуется помощь в настройке пишите.

Постараемся обновлять информацию по мере поступления. Следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!