Я занимаюсь разработкой прошивок камер видеонаблюдения для b2b и b2c сервисов, а так же участвующих в проектах видеонаблюдения федерального масштаба.

О том, как мы начинали я писал в статье.

С тех пор многое изменилось мы стали поддерживать еще больше чипсетов, например, таких как mstar и fullhan, познакомились и подружились с большим количеством как иностранных, так и отечественных производителей IP камер.

Вообще, к нам часто приходят разработчики камер, показать новое оборудование, обсудить технические моменты работы прошивок или техпроцесс производства.

Но, как всегда, иногда приходят странные ребята приносят откровенный китай неприемлемого качества с прошивкой полной дыр, и, наспех замазанной эмблемой третьесортной фабрики, но при этом утверждая что разработали все сами: и схемотехнику, и прошивку, и у них получился типа полностью российский продукт.

О одних таких ребятах я сегодня и расскажу. Если честно, я не сторонник публичной порки нерадивых импортозаместителей обычно принимаю решение, что отношение с такими компаниями нам не интересны, и на этом с ними расстаемся.

Но, однако, сегодня, читая новости в фейсбуке, и попивая утренний кофе чуть не разлил его, прочитав новость о том, что дочка Ростеха, компания ЭЛВИС-НеоТек поставит десятки тысяч камер в школы.

Детали, про то как мы их тестили под катом.

Да, да это те самые ребята, которые приносили мне откровенный дешевый и плохой китай, под видом собственной разработки.

Итак, давайте по фактам: К нам принесли камеру VisorJet Smart Bullet, из отечественного в ней была коробка и листик приемки ОТК (:-D), внутри оказалась типовая китайская модульная камера на базе чипсета Hisilicon 3516.

После того, как сделали дамп прошивки, очень быстро стало понятно, что реальный производитель камеры и прошивки некая контора Brovotech, которая специализируется на поставке IP камер с кастомизацией. Отдельно, возмутило второе название этой конторы ezvis.net топорная подделка названия компания Ezviz b2c дочки одного из мировых лидеров Hikvision. Мда, все в лучших традициях Abibas и Nokla.

В прошивке все оказалось стандартно, незатейливо по китайски:

bvipcam

cmdserv

daemonserv

detectsns

font

lib

libsony_imx326.so

reset

start_ipcam.sh

sysconf

600106000-BV-H0600.conf

600106001-BV-H0601.conf

600108014-BV-H0814.conf

system.conf -> /mnt/nand/system.conf

version.conf

www

logo

elvis.jpg

qrcode.png

От отечественного производителя видим файлик elvis.jpg неплохо, но с ошибкой в названии фирмы судя по сайту они называются elvees.

За работу камеры отвечает bvipcam основное приложение, которое работает с A/V потоками и является сетевым сервером.

Теперь про дыры и бэкдоры:

1. В bvipcam очень просто находится бэкдор: strcmp (password,20140808) && strcmp (username,bvtech). Он не отключаемый, и работает на не отключаемом порту 6000

2. В /etc/shadow статический пароль root и открытый порт telnet. Не самый мощный макбук брутфорснул этот пароль меньше чем за час.

3. Все сохраненные пароли камера может отдать по управляющему интерфейсу в открытом виде. То есть зайдя на камеру при помощи бэкдорного логопаса из (1) можно взять и запросто узнать пароли всех пользователей.

Все эти манипуляции проделал лично вердикт очевиден. Третьесортная китайская прошивка, которую и близко нельзя использовать в серьезных проектах.

Кстати, чуть позже нашел статью в ней проделали более глубокую работу по исследованию дыр в камерах от brovotech. Мда.

По итогам обследования, мы написали в elvees neotek заключение, со всеми обнаруженными фактами. В ответ получили от ЭЛВИС-НеоТек шикарный ответ: Прошивка для наших камер базируется на Linux SDK от производителя контроллеров HiSilicon. Т.к. эти контроллеры используются в наших камерах. При этом поверх данного SDK разработано наше собственное ПО, отвечающее за взаимодействие камеры по протоколам обмена данными. Специалистам, проводившим тестирование, было затруднительно выяснить это, так как мы не предоставляли root-прав к камерам.

И при оценке со стороны могло сложиться ошибочное мнение. При необходимости мы готовы продемонстрировать вашим специалистам весь процесс производства и прошивки камер на нашем производстве. В том числе показать часть исходных кодов прошивки.

Естественно, исходников никто не показал.

Я принял решение с ними больше не работать. И вот, два года спустя, планы компании Elvees по производству дешевых китайских камер с дешевой китайской прошивкой под видом российской разработки нашли свое применение.

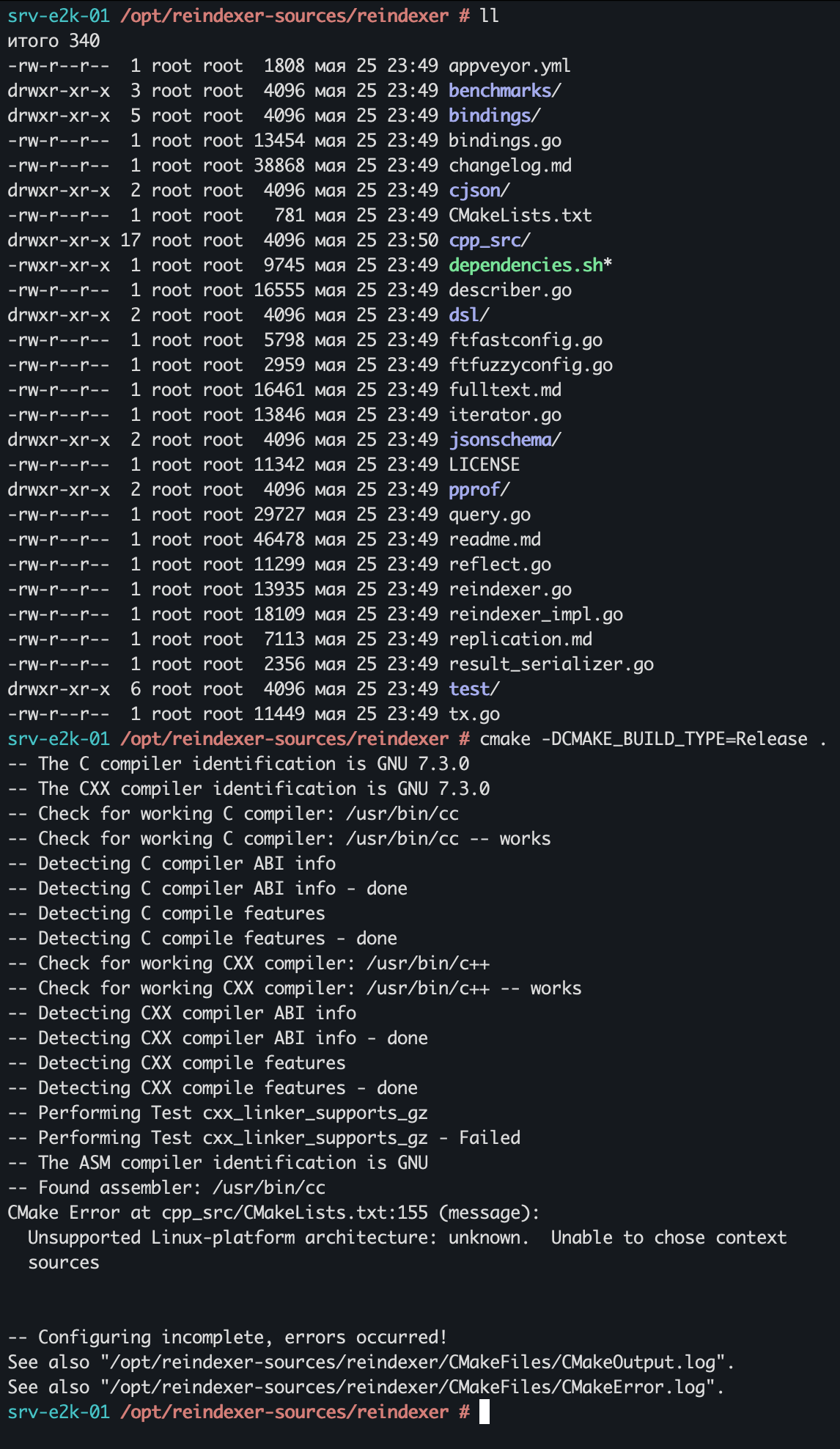

Сейчас зашел к ним на сайт, и обнаружил, что они обновили линейку камер и она перестала быть похожа на Brovotech. Вау, может быть ребята осознали и исправились сами все сделали, на этот раз по честному, без дырявой прошивки.

Но, увы, простейшее сопоставление инструкции по эксплуатации российской камеры инструкциям в интернете дало результат.

Итак, встречайте оригинал: камеры не известного вендора milesight.

Чем этот milesight лучше brovotech? С точки зрения безопасности скорее всего ничем: дешевое в закупке решение.

Достаточно взглянуть на скриншот Web интерфейса камер milesight и ЭЛВИС-НеоТек не останется никаких сомнений: российские камеры VisorJet клон камер milesight. Совпадают не только картинки web интерфейсов, а и дефолтный IP 192.168.5.190, и чертежи камер. Даже дефолтный пароль похож: ms1234 vs en123456 у клона.

В завершении могу сказать, что я отец, у меня дети учатся в школе и я против того, чтобы в их образовании использовалось китайские камеры с дырявыми китайскими прошивками, с троянами и бэкдорами.