Я попытался раскрыть тему простым языком. Мне кажется, чтобы понять этот материал особых знаний не требуется, кроме умения читать тексты на русском и небольшого знания математики. Возможно, где-то я упустил важные детали или рассказал слишком очевидные вещи, но это все ради общедоступности. Не судите строго. Удачного чтения.

Почему это так важно?

Кажется очевидным, что пользоваться беспроводной связью значительно удобнее, чем сидеть на проводе (если вы так не считаете, то просто поверьте мне). Следовательно, требуется быстрый и надежный канал беспроводной связи. Вот тут как раз приходит на помощь OFDM сигнал (позже объясню, что это такое), который использует одновременно несколько поднесущих. А теперь мы еще модернизируем нашу схему установив на приемнике и на передатчике не одну антенну, а несколько вот мы и получили MIMO систему.

Шифрование на физическом уровне крайне выгодно, так как оно позволяет нам установить безопасное и надежное соединение без предположений о вычислительной мощности подслушивающих устройств. Такие схемы шифрования используют свойство случайности беспроводного канала, что усиливает безопасность.

Стартуем

А теперь начнем. Для начала расскажу чуть более подробно про OFDM-сигналы и MIMO и massive-MIMO системы, так как в дальнейшем понимание этих деталей не будет лишним.

Что такое MIMO и massive-MIMO и с чем их едят?

MIMO (Multiple Input Multiple Output) это способ кодирования сигнала, при котором и прием и передача сигнала происходят посредством нескольких антенн. Различают и другие системы:

-

SISO - Single Input Single Output

-

SIMO - Single Input Multiple Output

-

MISO - Multiple Input Single Output

-

MIMO - Multiple Input Multiple Output

Очевидно, что SIMO самая странная схема реализации общения, так как в этом случае базовая станция состоит из одной антенны, но зато на приемниках стоят много антенн. Представьте, что сотовый оператор ставит себе одну станцию за 1000 руб, а в каждый смартфон ставят по 5000 руб. Очевидно, что такая схема не прижилась в трех измерениях из-за экономической нецелесообразности. Реализации же других схем активно применяются, а MIMO системы в тот момент, когда вы читаете эту статью, совершенно точно собирают на каком-нибудь заводе в Китае и совершенствуют в какой-нибудь лаборатории.

MIMO использует физическое явление, называемое многолучевым распространением. Его эффект заключается в том, что сигналы поступают на приемное устройство с разными задержками и под разными углами. Это позволяет снизить требования к каналу передачи данных (среде распространения). Например, вы можете поставить у себя дома больше устройств, создающих помехи, и при этом вы не ухудшите качество сигнала. Также MIMO увеличивает радиус действия, улучшает пропускную способность беспроводной сети и скорость передачи данных без увеличения диапазона частот.

Более формально можно описать это добавлением нового ресурса:

-

Время (time diversity) сигнал может передаваться на протяжении фиксированного отрезка времени.

-

Частота (frequency diversity) невозможно использовать частоты, вне выданного вам диапазона.

-

Пространство (spatial diversity) одинаковые сигналы могут быть переданы по разным путям (различными антеннами) и, следовательно, на приемнике возможна более точная оценка сигнала с использованием наиболее правдоподобных копий.

Пусть Y принятый сигнал, H матрица канала, X отправленный сигнал, N шумы в канале(AWGN-аддитивный белый гауссовский шум).Тогда принятый сигнал представим в виде:

Один из возможных методов решения минимизация среднеквадратичной ошибки дает аналитическое решение:

Кстати, на практике иногда не так уж и просто найти обратную матрицу.

Massive-MIMO это схема, при которой количество антенн на базовой станции много больше их числа на мобильной. На базовой станции ставят 128, 256 антенн, а на приемнике 2-3 штуки. MIMO активно применяется в WiFi, LTE. Massive-MIMO будет основой для построения сетей 5G и, судя по темпам развития, и 6G.

Вместе с ростом числа антенн возникают и новые и проблемы. В случае MIMO нужно было антенны на одном устройстве разнести друг от друга, дабы уменьшить корреляцию между соседними элементами, теперь же это требование еще более актуально. Также, при увеличении числа антенн увеличиваются и взаимные помехи (часть из этих проблем может быть решена посредством применения технологии автоматического формирования луча в направлении абонента).

Заправим наше MIMO-system блюдо OFDM модуляцией.

OFDM (orthogonal frequency-division multiplexing мультиплексирование с ортогональным частотным разделением каналов) схема модуляции, в которой предоставленный частотный диапазон разбивается на несколько субканалов, в каждом из которых используется своя поднесущая. При этом исходный плотный поток данных разбивается на несколько разреженных субпотоков и каждый передается независимо на своей частоте.

Из-за особенностей OFDM-модуляции возникают два типа помех: межсимвольные (ISI inter-symbol interference) и межнесущие (ICI inter-carrier interference).

ISI

В результате многолучевого распространения мы можем получить ситуацию, когда задержанная версия первого символа накладывается на второй символ, приводя к искажениям. Для того, чтобы избежать такой проблемы в каждый символ добавляется защитный временной интервал (guard interval).

ICI

Доплеровский сдвиг приводит к тому, что каждая частота сдвигается на некоторое значение, при этом расстояние между поднесущими также меняется. Это вызывает нарушение требования ортогональности точное равенство расстояния между поднесущими обратному периоду символа. Эта проблема решается добавлением циклического префикса(CP insertion) формально это циклическое повторение сигнала, длина которого, как и в случае ISI, рассчитывается из наибольших возможных помех в канале.

Преимущества OFDM:

-

Высокая спектральная эффективность

-

Возможность работы в зашумленных каналах (если одна поднесущая не передает сигнал (помехи в канале в узком диапазоне), то можно переложить эту работу на оставшиеся)

-

Высокая адаптивность (благодаря независимости поднесущих возможно использование различных методов модуляции и их автоматическая перенастройка в зависимости от стабильности канала)

Недостатки OFDM:

-

Схема модуляции чувствительна к эффекту Доплера, из-за чего невозможно использование при быстром передвижении

-

Необходимость точной синхронизации

-

Высокое энергопотребление

Все, теперь переходим к защите информации. Дальше будет чуть сложнее, но не отчаивайтесь.

Три кита защиты информации

Информационная безопасность в классической модели основывается на трех принципах: конфиденциальность, целостность и доступность (CIA triangle - Confidentiality, Integrity, Availability). Рассмотрим каждый из них.

Конфиденциальность.

Этот принцип является гарантией того, что неавторизованные пользователи не получат доступ к конфиденциальной информации. Предоставление данных третьим лицам должно быть ограничено, распространение данных возможно только среди пользователей, имеющих право на доступ к информации. В настоящее время предлагается несколько способов по улучшению этого уровня безопасности:

-

Разделение пользователей и данных по категориям в соответствии с потенциальными угрозами при потере информации.

-

Двухфакторная аутентификация для получения доступа к конфиденциальным данных наиболее популярная практика. Также применяются другие методы, например, проверка биометрии.

-

Предупреждение пользователей о методах злоумышленников (например, социальная инженерия), ограничение подозрительных контактов, обучение информационной гигиене.

Целостность.

Этот принцип гарантирует тот факт, что данные не были изменены во время передачи. На этом этапе возможны: применение разрешения на доступ к конфиденциальной информации, ведение системы контроля версий, использования контрольным сумм для обнаружения изменений, не вызванных вмешательством человека.

Доступность.

Этот принцип лежит в основе надежного и непрерывного доступа правильных лиц к конфиденциальной информации. Для обеспечения необходимого уровня защиты на данном уровне система должна быть избыточна и отказоустойчива, должна быть приспособлена к действиям в сложных условиях, в том числе при отказах целых блоков систем. Необходимо проведение стресс тестов на предмет возможности работы в условиях DOS (Denial of Service) или DDOS (Distributed Denial of Service) атак. Принцип доступности нередко называют основным в модели информационной безопасности.

Как вы могли заметить, обеспечение высокой степени защиты конфиденциальной информации требует использования криптографических (или некриптографических) методов. Некоторые криптографические алгоритмы используют функции раунда по несколько раз для обеспечения необходимых свойств случайности шифротекста. Рассматриваемые далее методы шифрования на физическом уровне позволяют сократить максимальное число раундов посредством использования свойств случайности и изменчивости канала передачи данных в MIMO-OFDM системах.

В дальнейшем я предлагаю рассмотреть методы шифрования, касающиеся принципов конфиденциальности и целостности. Доступность в данной статье мы не будем рассматривать.

Аутентификация пользователя

На данном уровне существуют два типа атак: Fake client attack (FCA) и Fake access point (AP) attack.

Fake client attack. После получения пробного кадра третье лицо отправляет на сервер поддельную информацию о канале (CSI Channel State Information). Ниже представлено решение проблемы.

Fake access point attack. В этом случае злоумышленник предоставляет клиенту поддельный пробный кадр, из-за которого тот отправляет на сервер неверный ответ. Решение опять же ниже.

Существуют и другие схемы шифрования на физическом уровне. Грубо я выделю следующую классификацию всех существующих алгоритмов.

Симметричное и ассиметричное шифрования используют канал передачи данных для генерации симметричного ключа в первом случае и пары открытый и закрытый ключ во втором случае в предположении о том, что канал является надежным генератором случайных чисел. Недостатком этих двух схем является теоретическая доступность канала связи для злоумышленника, но зато если удалось скрыть канал обмена данными, то данные схемы обеспечивают одновременно и конфиденциальность, и аутентификацию.

Для двух следующих алгоритмов выдвину предположения:

-

Алиса общается с Бобом и проверяет гипотезу H0 = "сообщение пришло от Боба" против H1 = "сообщение пришло не от Боба"

-

Канал меняется во времени, матрица канала меняется непрерывно

-

Матрицу канала можно разбить на вектора, из которых можно составить авторегрессионную схему.

Алгоритм AKBA(asymmetric-key based authentication):

-

На первом шаге Алиса передает пилоты,а Боб оценивает канал.

- коэффициент корреляции, z(t) - независимые одинаково распределённые c.в. из комплексного нормального распределения.

-

Боб квантует мнимую и действительную части оценки канала при помощи определенного квантователя и уровня квантования, извлекает из них битовую последовательность b.

-

Боб применяет известную всем пользователям функцию хэширования и сжатия для получения более короткого ключа из битовой последовательности b, создает пару открытый-закрытый ключ (K1, K2)

-

На втором шаге Боб передает всем пользователям открытый ключ K1, и кодирует данные при помощи созданного закрытого ключа K2, благодаря чему Алиса может его идентифицировать.

Алгоритм SKBA(symmetric-key based authentication):

-

На первом шаге Алиса передает список пилотных символов Бобу, Боб оценивает канал.

-

На втором шаге происходит обратное общение. Боб передает Алисе список пилотных символов, а Алиса оценивает канал.

-

В словаре кодовых слов Алиса находит ближайшее к каждой из 2N оценок канала

-

и отправляет Бобу вектор ошибок.

-

Боб вычисляет ошибку между принятым вектором и своей оценкой канала

-

и находит ближайшее кодовое слово из словаря ко всему вектору.

-

Боб и Алиса применяют хэш-функцию к индексу последовательностей для извлечения битов, которые будут использованы как ключ аутентификации.

Сравнительно с остальными методами наибольшей устойчивостью к взлому обладает шифрование на основе регулярных оценок канала (достаточно сложна, поэтому опустим подробное описание работы). В этом случае в ходе общения каждый раз заново оценивается канал общения (вследствие общения в MIMO-OFDM он изменчив) и на основе этих оценок шифруется сообщение. Постоянная смена ключей надежна, но при этом требует высокой вычислительной мощности передающего устройства.

Схема шифрования на основе сравнения пилотных символов принимает решение о корректности идентификации клиента на основе сходства пилотных символов в различных сообщениях.

Алгоритм PLA(Physical Layer Authentication)

-

На первом шаге Боб передает список пилотных символов Алисе, которая оценивает канал(так же как в прежних схемах).

-

Во всех последующих передачах Алиса сравнивает оценки каналов на шагах t > 1 с первой оценкой, расстояние вычисляется по формуле:

-

Алиса принимает решение о том является ли Боб на самом деле Бобом на основе сревнения расстояния с пороговой функцией:

Данный способ не требователен к вычислительным ресурсам, однако имеет некоторые особенности, связанные с требованием к хранению в памяти предыдущих пилотных символов и необходимостью идентификации Боба во время первой передачи. Также в данной схеме рекомендуется настроить дополнительные системы шифрования, так как сравнение пилотов не гарантирует полной защиты.

Можно видеть, что каждая их схем опирается на свойство случайности канала связи, однако теоретически злоумышленник может оценить ваш канал связи и тогда ваша схема аутентификации не будет работать.

Вывод: данные алгоритмы шифрования являются отличным дополнением к высокоуровневым, они просто реализуемы и вычислительно просты, их можно использовать для повышения уровня защиты.

Конфиденциальность данных

В данном пункте я предлагаю рассмотреть различные схемы шифрования, обеспечивающие некоторый уровень безопасности передаваемых данных. Все схемы я условно разделил на 4 мало связанных между собой класса. По каждому из классов я изложу известные(классические или же самые простые) методы шифрования или общие идеи, которые, однако, не являются универсальными(существуют улучшенные реализации, но их описание потребует больше времени). Итак, поехали.

Скремблер

Ниже приведена классическая схема реализации этого типа шифрования. Этот прием довольно часто применяется в области защиты информации и прежде всего для повышения защищенности от перехватов и вредоносных атак в системах связи, где передача данных происходит по открытым каналам.

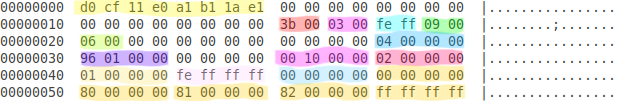

Сначала поток данных преобразуется в несколько параллельных потоков. После этого эти потоки поступают на вход скремблера, матрица которого может быть построена различными способами (один из возможных - на основе местоположения мобильной станции). Затем данные передаются через канал посредством нескольких антенн на стороне приемника и на стороне передатчика. Сигнал на приемнике представим в виде:

N - AWGN(аддитивный белый гауссовский шум), H - матрица канала, X - входные данные

Приемное устройство проводит обратные операции:

Скремблер является вычислительно простой схемой шифрования. Однако, если проводить перемешивание входных данных только на основе оценки канала, то это схема может быть взломана. Поэтому для большей надежности следует предусмотреть возможность инициализации скремблера при помощи секретного ключа.

Оценка канала

Я предлагаю к рассмотрению схему шифрования, рассчитанную на ограниченное число M одновременных пользователей.

На базовой станции случайным образом генерируются M ортогональных векторов w размерности число антенн на базовой станции. Затем они нормализуются и каждому из M пользователей рассылаются прекодированные известные символы по формуле

Пользователи вычисляют отношение уровня сигнала к уровню шума(SINR - signal-to-interference-plus-noise ratio) по формуле

P - мощность передачи каждого луча

Среди всех лучей каждый из пользователей выбирает луч:

и возвращают базовой станции индекс, соответствующий наибольшему SINR и само значение SINR. После получения всех ответов от мобильных станций, базовая станция принимает решение о выборе векторов для каждого пользователя с наибольшим SINR. При необходимости предыдущий шаг повторяется до установления однозначного соответствия.

Одним из основных минусов данного метода является необходимость дополнительного шифрования во избежание синхронизации злоумышленника с реальными пользователями.

Искусственные помехи и затухание

Идея этого типа шифрования проста: базовая станция предполагает существование воображаемых пользователей и создает матрицу прекодирования на основе всех пользователей. Прекодированный сигнал может быть успешно декодирован только при прохождении через канал легитимного пользователя. Обращаю ваше внимание на то, что в этом случае не требуется отправка ответа базовой станции и по сему злоумышленник не сможет восстановить исходный сигнал.

Схема с искусственными помехами(AN - Artificial Noise)

Алиса искажает передаваемые символы посредством добавления искусственных шумов. Шумы генерируются так, чтобы Боб смог их отбросить, а потому они не ухудшают демодулирование сигнала.

Передаваемый символ на l-й поднесущей:

а Z получается из SVD разложения матрицы канала:

На законном приемнике имеем:

На незаконном приемнике:

Схема с затуханием(AFF - Artificial Fast Fading)

Алиса искусственно домножает исходный сигнал на коэффициенты затухания в соответствии с матрицей канала. При прохождении через канал к Бобу сигнал приходит в исходной форме. До злоумышленника сигнал идет по другому каналу, значит искажется при передаче.

Передаваемый символ на l-й поднесущей:

Как видите, матрица состоит из двух частей: случайной и отменяющей, которая отвечает за удаления эффекта затухания при прохождении через легитимный канал.

На законном приемнике имеем:

На незаконном приемнике:

Общая диаграмма направленности в сочетании с помехами

Рассматривается схема, в которой пользователи объединены между собой в кластеры, которые общаются между собой посредством общего формирования диаграммы направленности и помех. Предполагается, что внутри легальных кластеров нет злоумышленника(сильное требование), он создал отдельный кластер с блэкджеком и ему там не скучно. В каждом из кластеров определяется главное устройство, которое будет управлять передачей данных.

Рассмотрим процесс общения между кластерами. Сначала передающее устройство передает данные пользователям своего кластера, а в принимающем кластере пользователи передают принимающему устройству помехи. Затем передатчик и его соседи передают данные на приемное устройство, а в принимающем кластере соседи принимающего устройства передают те же самые помехи. В итоге, на приемнике имеется и шум, и зашумленный сигнал и остается лишь восстановить исходные данные.

Минусом такой схемы являются требования к синхронизации между большим количеством устройств, а также необходимость проверки легитимности пользователя при его подключении к кластеру.

Выводы

Мы рассмотрели некоторые из методов шифрования на физическом уровне. Снова обращаю ваше внимание на то, что не все из них могут гарантировать безопасную передачу данных. Однако за счет простоты реализации и малой вычислительной сложности могут быть внедрены в современные ЭВМ.

Список литературы:

[] - What is Information Security? The Basics of Information Security

[] - Comparison Between Asymmetric and Symmetric Channel-Based Authentication for MIMO Systems

[] - A Physical Layer Security Scheme Employing Imaginary Receiver for Multiuser MIMO-OFDM Systems

[] - High security orthogonal factorized channel scrambling scheme with location information embedded for MIMO-based VLC system

[] - Mode Selection in MU-MIMO Downlink Networks: A Physical-Layer Security Perspective

[] - Virtual MIMO-based cooperative beamforming and jamming scheme for the clustered wireless sensor network security

[] - Physical Layer Authentication over MIMO Fading Wiretap Channels

[] - Virtual MIMO-based cooperative beamforming and jamming scheme for the clustered wireless sensor network security