DDoS от электрочайника

Четыре года назад, 21 октября 2016-го, провайдер Dyn стал жертвой массированной DDos-атаки. Она продолжалась в течение почти всего дня и в результате значительная часть популярных мировых интернет-сервисов была недоступна. Среди них Amazon, Airbnb, CNN, Netflix, PayPal, Spotify, Visa и многие другие. Все они использовали в качестве провайдера DNS только решение от Dyn и не имели никакого резервного варианта на случай неполадок.

Считается, что атака была организована достаточно хитроумно, через ботнет MIrai, который включал в себя множество устройств интернета вещей чайников, кофеварок, телевизоров и так далее. Доступ к ним удалось получить по причине того, что большинство пользователей не изменили стандартные пароли к ним. Нагрузка в 1,2 терабита в секунду позволяет оценивать атаку, как одну из самых масштабных в истории. Эта атака фактически уничтожила Dyn и буквально через месяц, в ноябре, она была куплена компанией Oracle.

Вынесены ли уроки

Чтобы выяснить это, группа ученых из университета КарнегиМеллона исследовала 100 000 самых популярных мировых веб-сайтов из рейтинга Alexa. Их интересовало, какой процент сайтов до сих пор зависит от одного поставщика DNS.

Итоги они озвучили на недавней конференции Internet Measurement Conference. По их данным, в 2020-м, 89,2 % всех проанализированных ими веб-ресурсов пользуются услугами DNS-провайдера, а не разворачивают собственный сервер. А 84,8 % сайтов работают с одним DNS-провайдером, у них нет никакого запасного варианта на случай сбоя или атаки.

Число зависимых от одного DNS-поставщика ресурсов за четыре года выросло на 4,7%. Похоже, что никаких выводов после атаки сделано не было. Одна из самых характерных цифр с 2006 года только два сайта из Топ-100 Alexa добавили резервные DNS-серверы. Что касается небольших сайтов, они продолжают использовать одного провайдера, и в целом, большинство ресурсов пользуется услугами известного вендора. То есть, ситуация сегодня очень похожа на ту, которая была перед атакой в октябре 2016 года.

Зависимость от трех сервисов

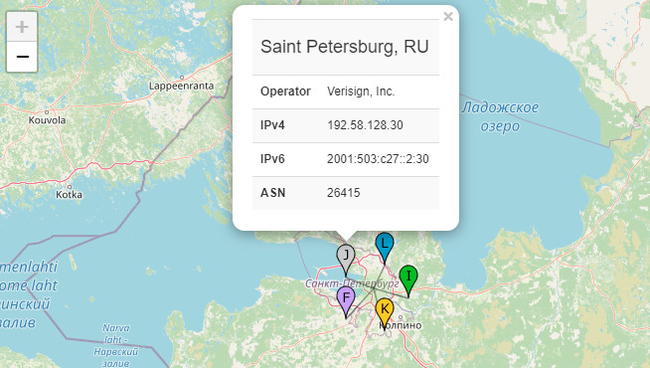

По результатам исследования выяснилось три самых популярных провайдера среди Топ-100 000 сайтов из рейтинга Alexa. Это Cloudflare (24%), Amazon Web Services (12%) и GoDaddy (4%). Причем 38% этих сайтов используют только один из них, без какой-либо подстраховки.

Любые неполадки, как злонамеренные, так и случайные, могут положить значительную часть глобальной сети. И похоже, что именно это регулярно происходит. Например, атаки время от времени выводят из строя сервисы AWS.

Также исследователи проанализировали сайты, использующие CDN (сети доставки контента) и CA (центры сертификации). Результаты получились похожими многие ресурсы пользуются единственным сервисом, без какого-либо резервирования.

Что делать

Авторы исследования планируют использовать накопленную информацию для создания сервиса, который будет анализировать веб-сайты и давать рекомендации, что и как сделать, чтобы минимизировать урон при потенциальной DDoS-атаке. На основе анализа ресурсу будет присваиваться уровень защищенности для него планируют создать определенную метрику. Также озвучен еще более амбициозный план они могут провести исследования на предмет опасных зависимостей от одного поставщика в областях электронной коммерции, образования, государственного сектора и так далее.

Но самый надежный способ подумать заранее о резервном DNS-провайдере. Сделав это, вы попадете в те несколько процентов, которым важна безопасность и избежите расходов от простоя в случае атаки.

Блог ITGLOBAL.COM Managed IT, частные облака, IaaS, услуги ИБ для бизнеса:

- Почему этичным хакерам следует взламывать корпорации сообща. Интервью с баг-хантером Алексом Чапманом

- Страх перед автоматизацией работы и другие тренды в мировой и российской кибербезопасности

- Как мы нашли уязвимость в почтовом сервере банка и чем она грозила

- Главные тенденции ИТ-индустрии в 2021 году по версии Gartner