Пошаговая инструкция по установке и настройке центра сертификации

Здравствуйте, друзья!

Одним из преимуществ ЛОЦМАН:ПГС является применение цифровых подписей достоверно подтверждающих личность и роль подписавшего документ. Для создания цифровых подписей необходимы сертификаты выданные удостоверяющим центром сертификации.

На этапе внедрения не всегда хватает опыта для установки и настройки центра сертификации, чтобы Вам не пришлось собирать крупицы информации по просторам интернета, мы предлагаем подробно рассмотреть установку и настройку центра сертификации.

В наших примерах мы будем использовать контроллер домена на Microsoft Windows Server 2008 и клиент Microsoft Windows 7.

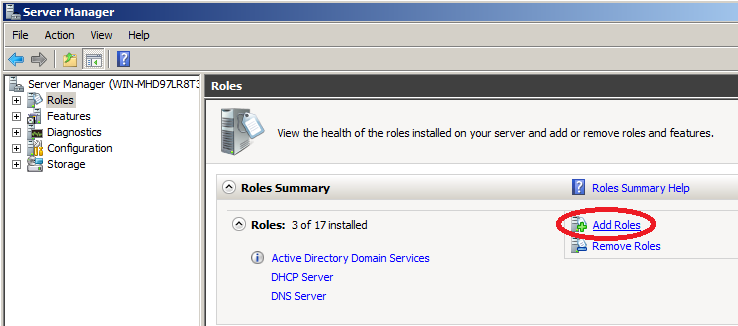

- Для начала нам нужно добавить роль Active Directory Certification Services (Службы сертификации Active Directory) на контроллере домена. Откройте Server Manager и выполните команду «Add Role» («Добавить роли»).

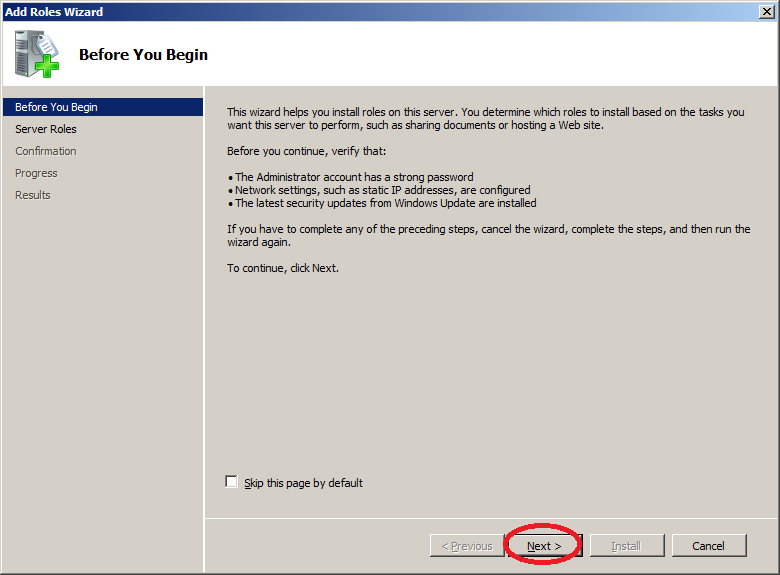

- Откроется Add Roles Wizard (Мастер добавления ролей). Нажмите Next.

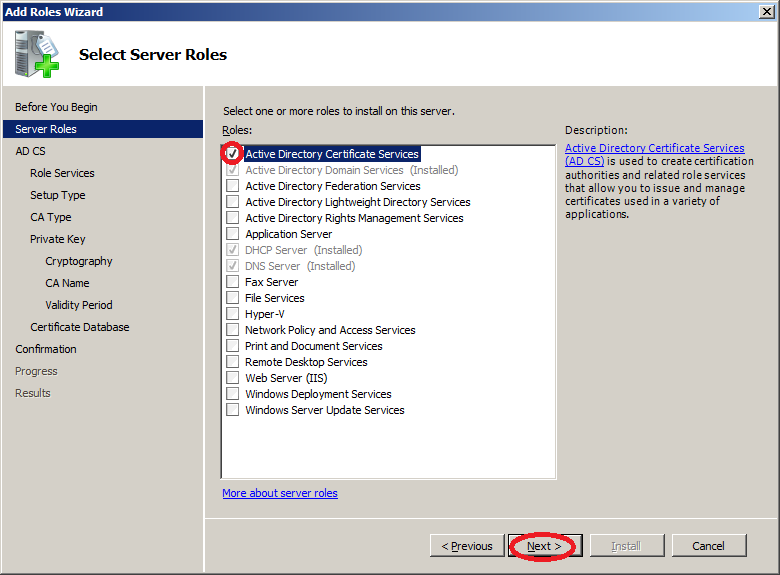

- Выберите роль Active Directory Certification Services (Службы сертификации Active Directory). Нажмите Next.

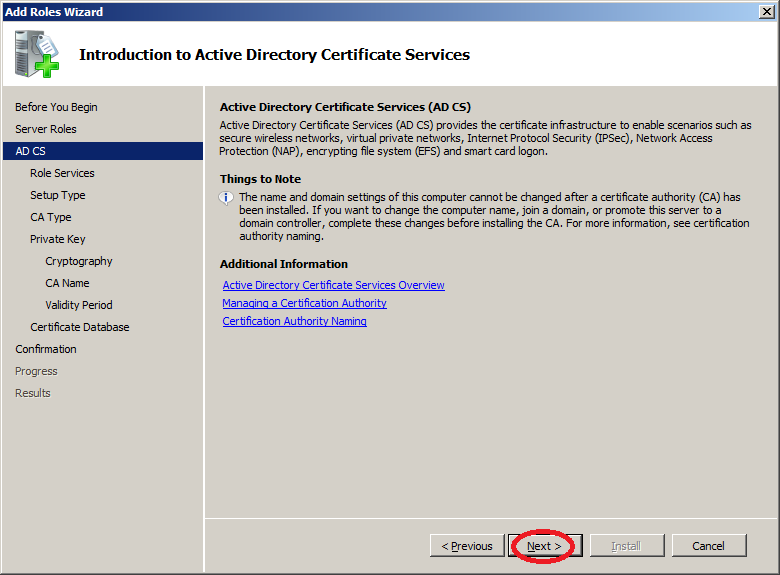

- Next.

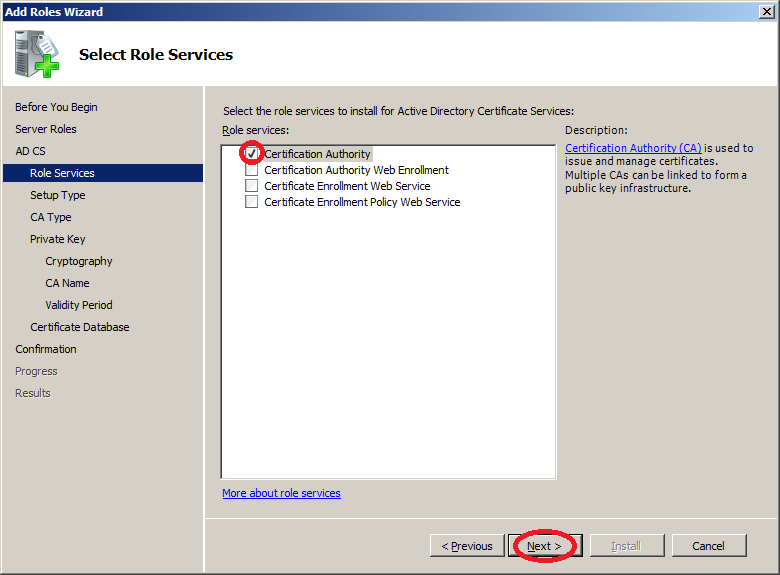

- Проверьте, что отмечена служба Certification Authority (Центр сертификации).

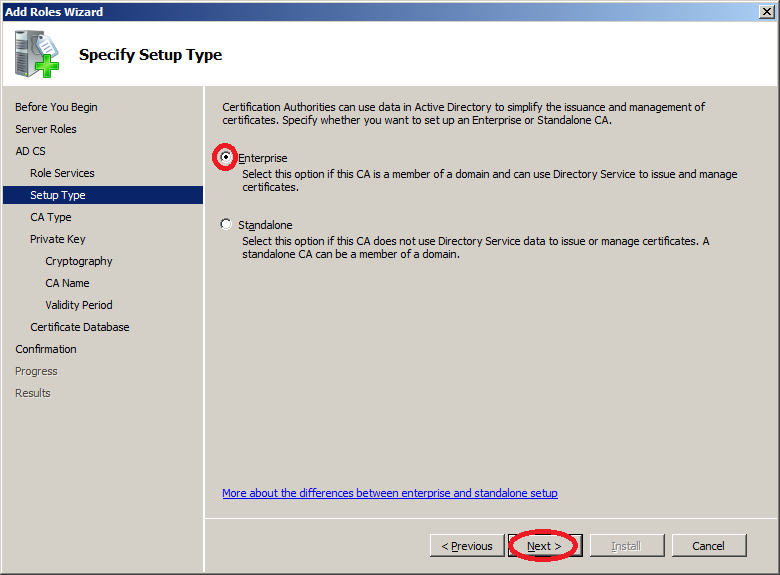

- Вариант установки должен быть указан «Enterprise».

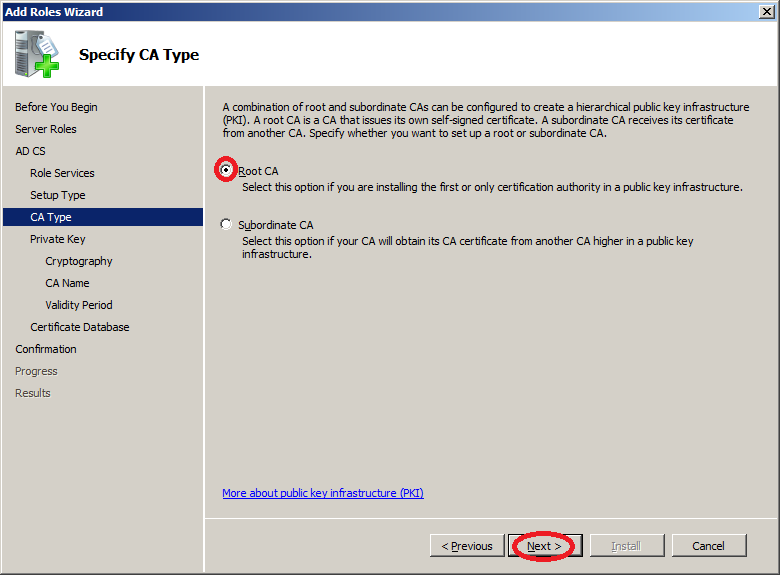

- Тип центра сертификации Root CA (Корневой ЦС).

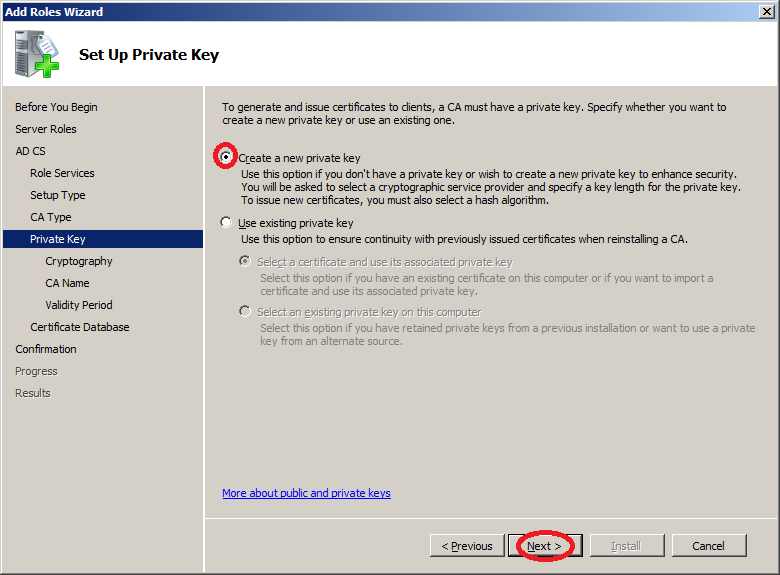

- Создайте новый приватный ключ.

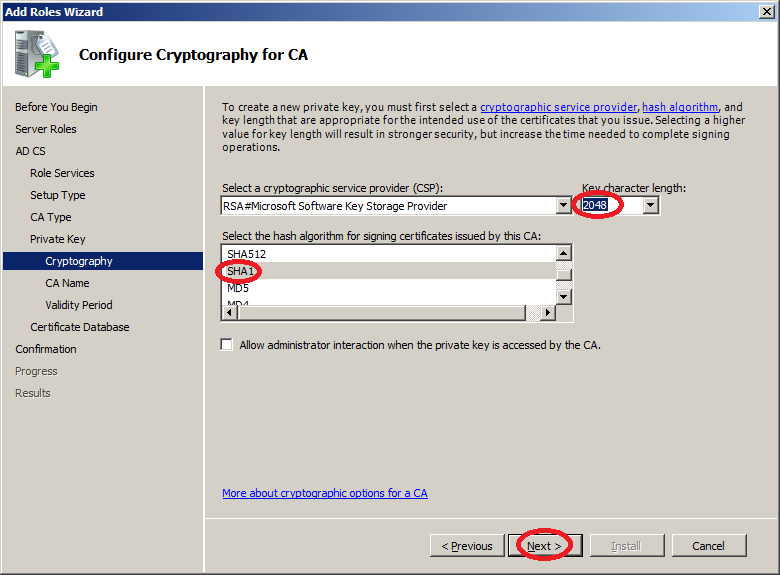

- Укажите параметры шифрования, например:

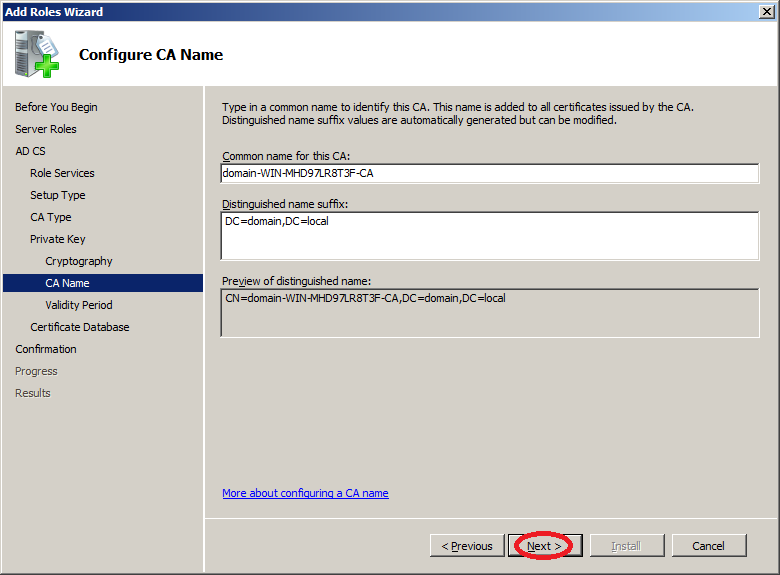

Если Вы меняете параметры, рекомендуем Вам ознакомиться с советами компании Microsoft по безопасности в части выбираемой длины ключа. - Проверьте имя и суффиксы центра сертификации, например:

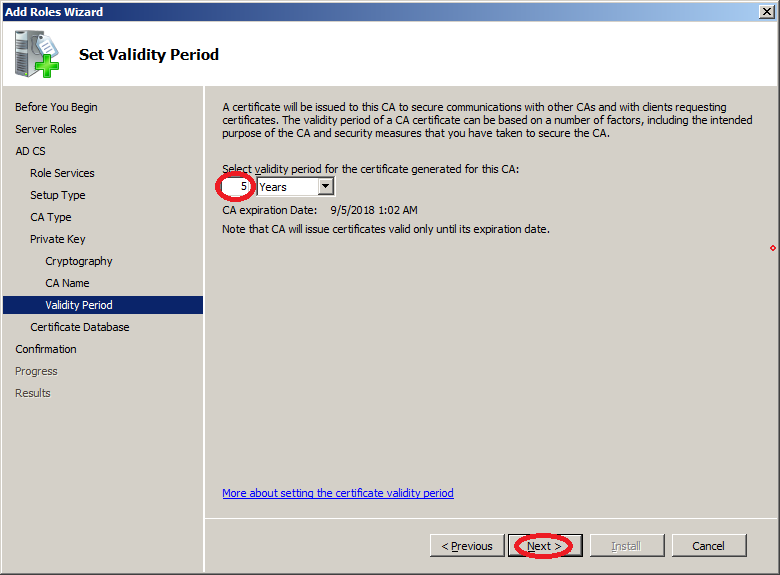

- Задайте срок действия сертификата, например:

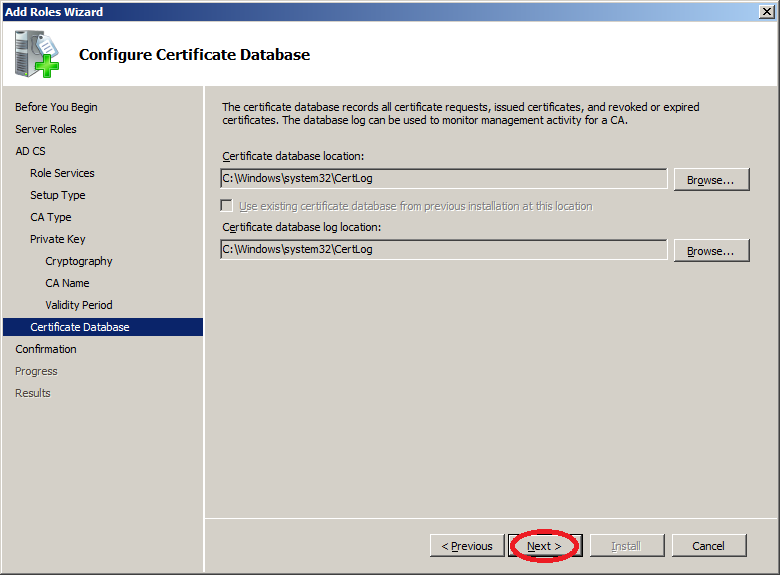

- Next.

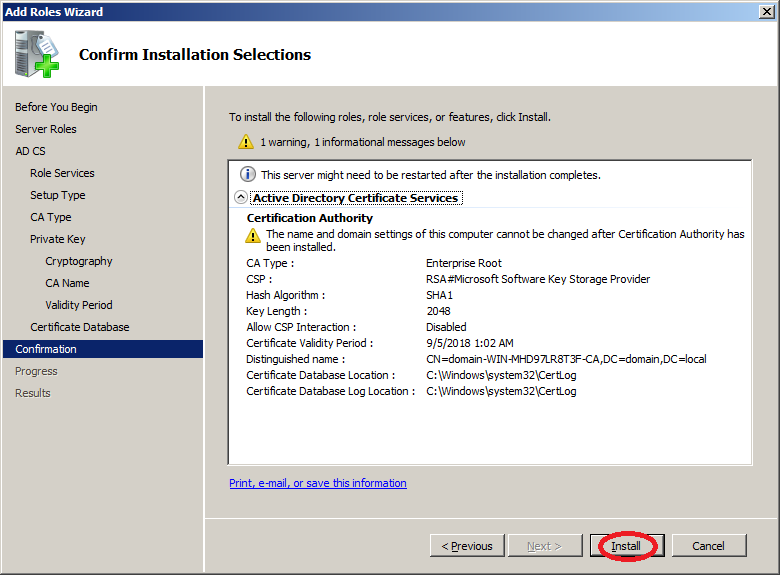

- Install.

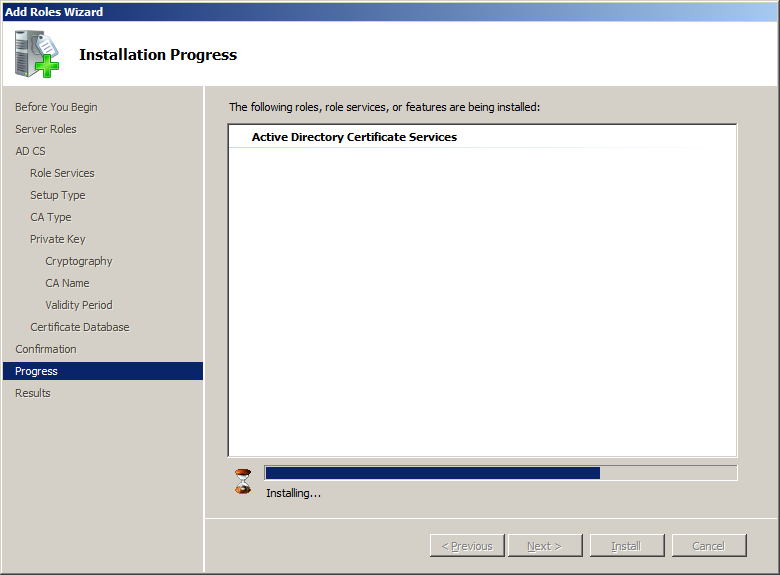

- Процесс установки…

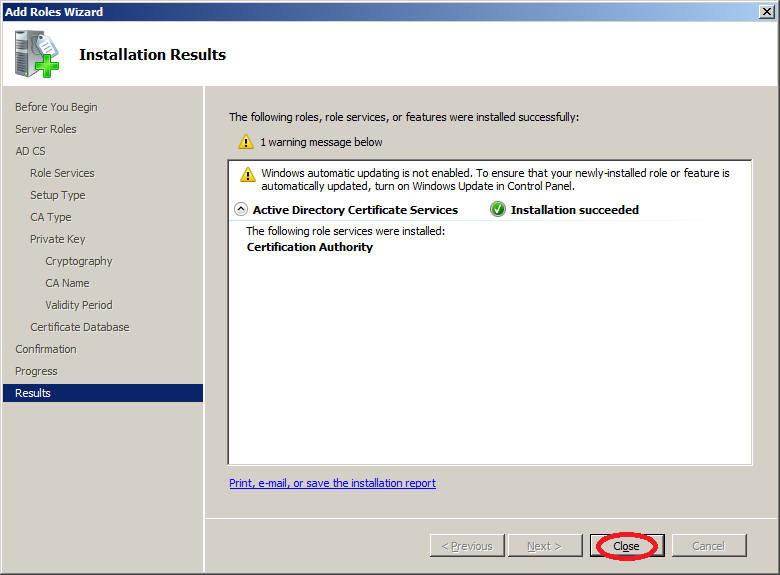

- Установка завершена. Close.

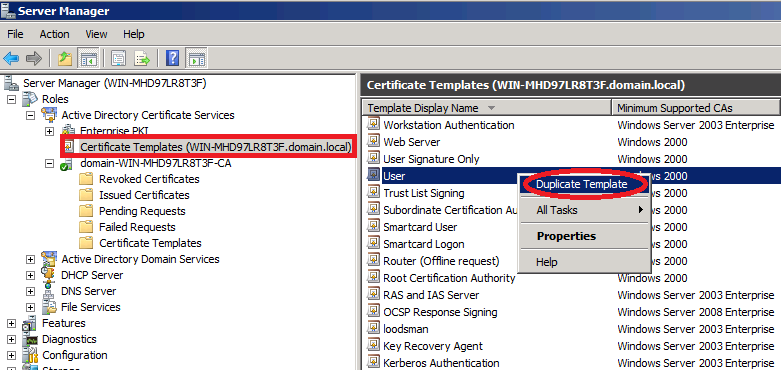

Центр сертификации установлен. Теперь нужно создать шаблон сертификатов. - Перейдите в Certificate Templates (Шаблоны сертификатов) и выполните команду Duplicate Template (Скопировать шаблон) на существующем шаблоне, например User.

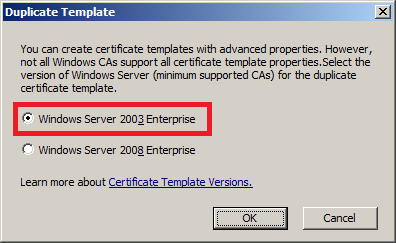

- Выберите версию Windows Server минимально поддерживаемую ЦС.

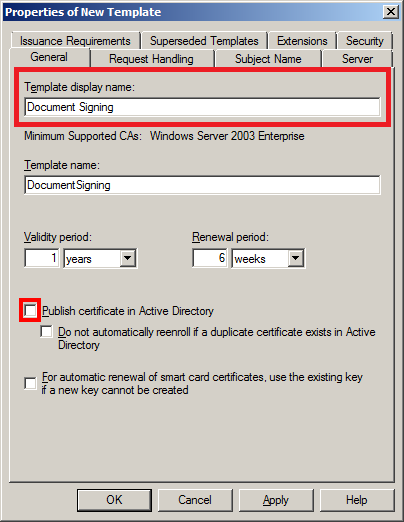

Не выбирайте Windows Server 2008, иначе при подписании созданным сертификатом документов в программных продуктах использующих .NET Framework 4.0 Вы получите сообщение «Указан неправильный тип поставщика (mscorlib)». Иными словами Вы не сможете использовать сертификат. - В открывшихся свойствах шаблона укажите имя и отключите Publish certificate in Active Directory (Опубликовать сертификат в Active Directory):

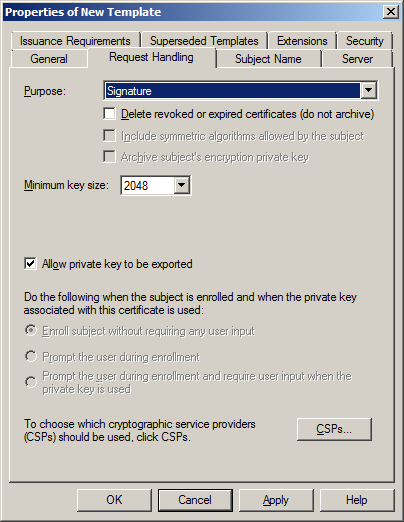

- Перейдите на вкладку Request Handling (Обработка запроса) и измените цель на «Signature» («Подпись»).

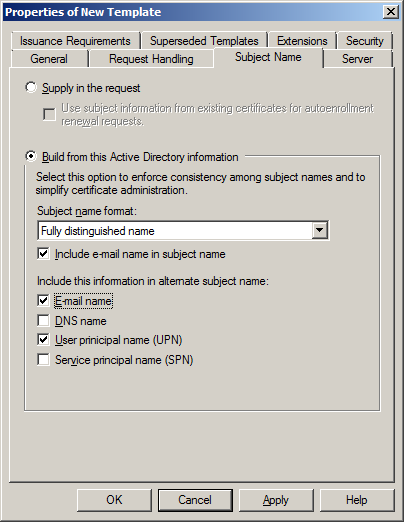

- Проверьте параметры на вкладке Subject Name (Имя субъекта).

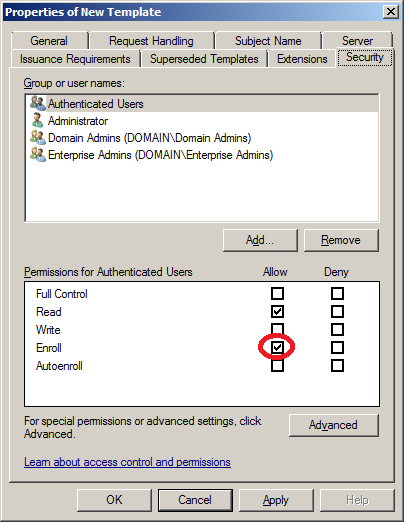

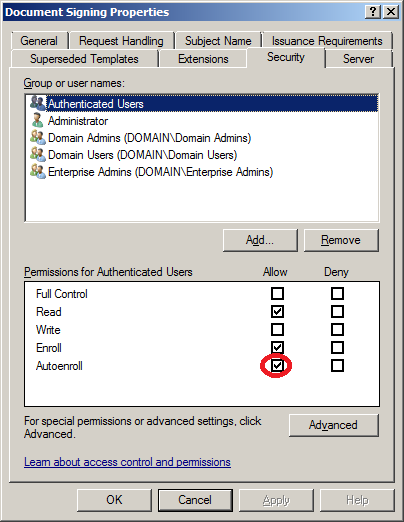

- На вкладке Security (Безопасность) для группы Authenticated Users (Прошедшие проверку) разрешите Enroll (Заявка).

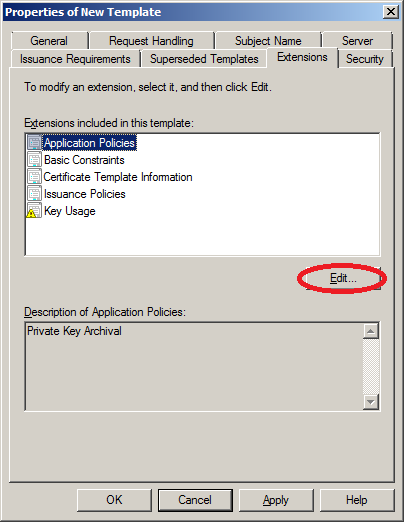

- На вкладке Extensions (Расширения) скорректируйте Application Policies (Политика применения).

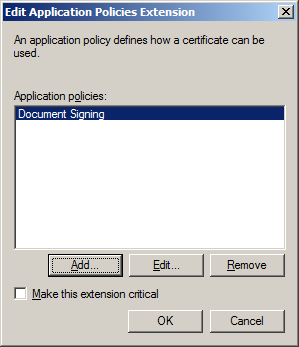

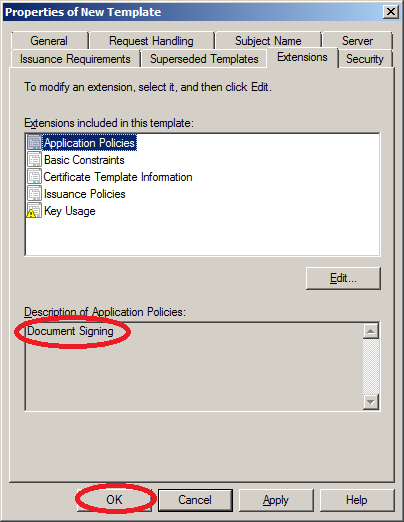

Выберите Document Signing (Подписывание документа).

ОК.

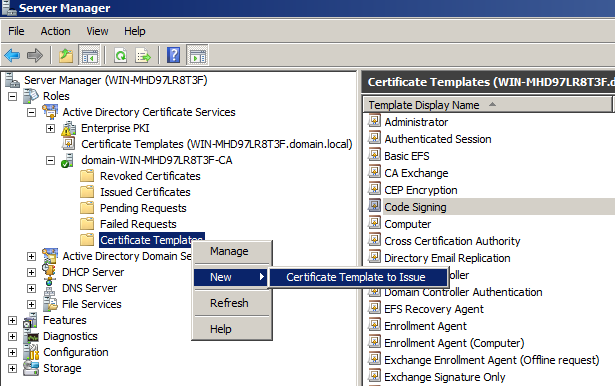

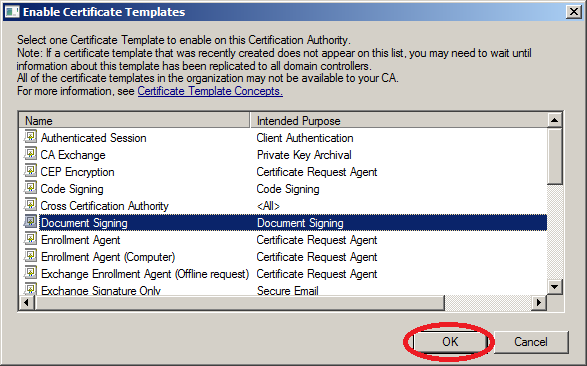

Шаблон сертификата создан, теперь необходимо его опубликовать. - Перейдите в Certificate Templates (Шаблоны сертификатов) и выполните команду «New -> Certificate Template to Issue» («Новый -> Выдать шаблон сертификата»).

- Выберите ранее созданный шаблон. ОК.

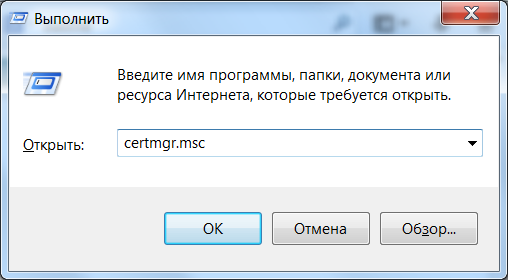

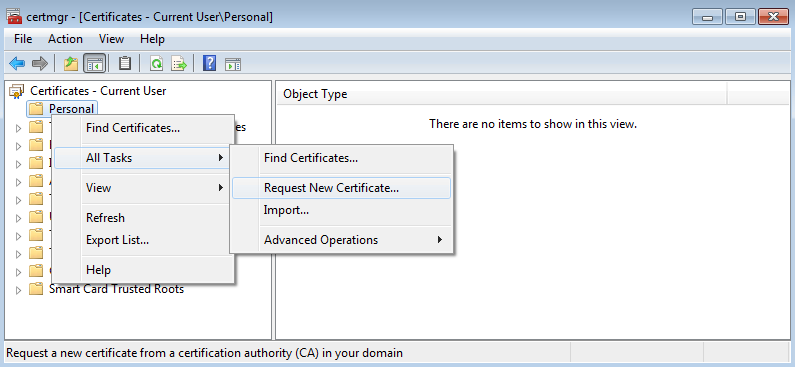

Установка и настройка шаблона сертификатов закончена. Перейдем на клиента и попробуем получить сертификат. - На клиенте запустите Certificate Manager Tool выполнив команду certmgr.msc.

- Перейдите в Personal (Личное) и создайте запрос на получение сертификата, выполнив Request New Certificate (Запросить новый сертификат).

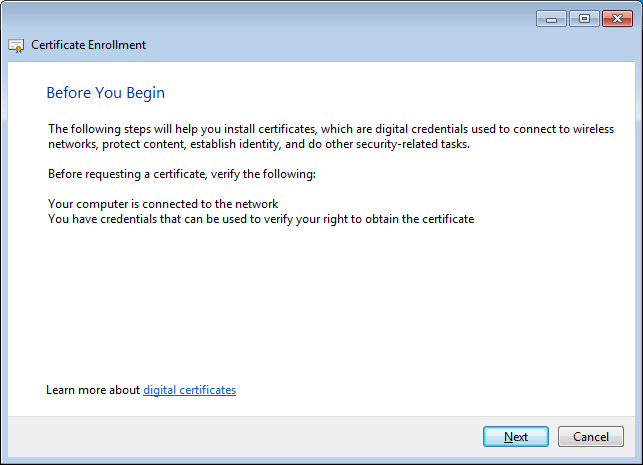

- Next.

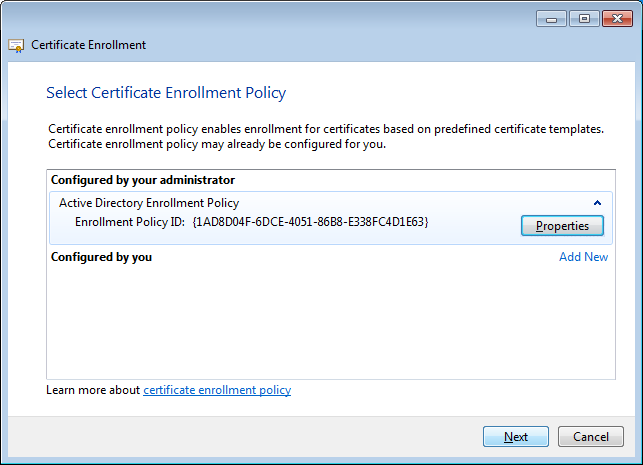

- Выберите политику Active Directory. Next.

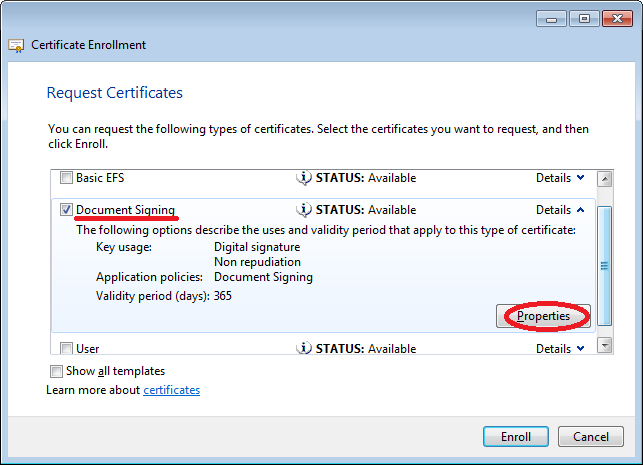

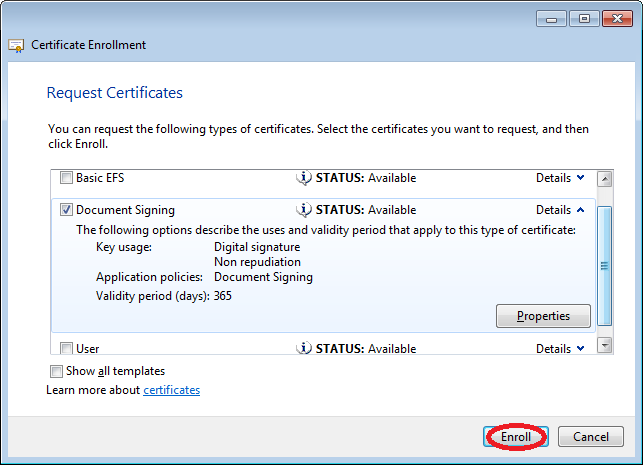

- В типах сертификатов отметьте ранее созданный шаблон.

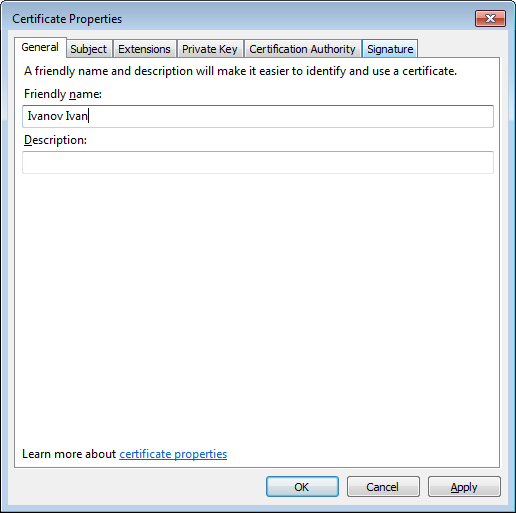

Если планируется использование нескольких сертификатов для одного пользователя, желательно присвоить имя запрашиваемому сертификату. Откройте свойства заявки. - На вкладке General (Общие) укажите Friendly name (Понятное имя).

Сохраните и закройте свойства. - Enroll.

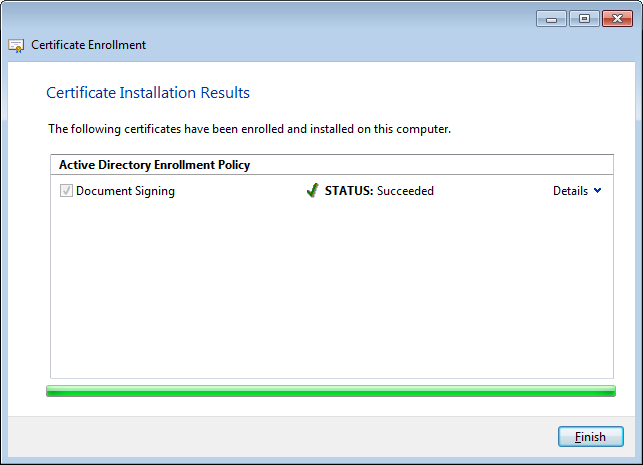

- Заявка успешно завершена, сертификат получен.

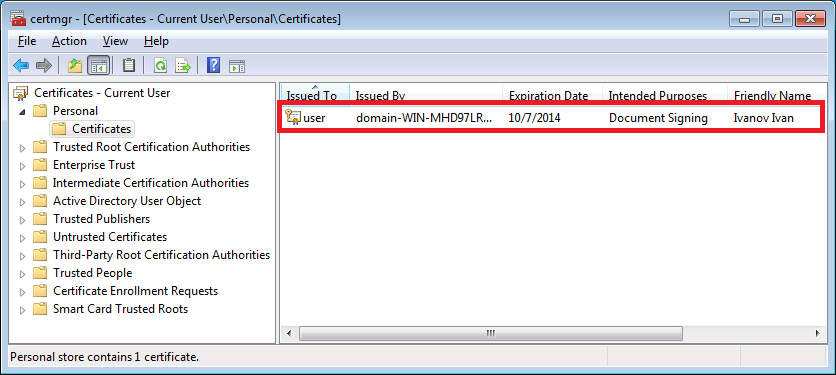

- В Certificate Manager Tool можно посмотреть параметры сертификата.

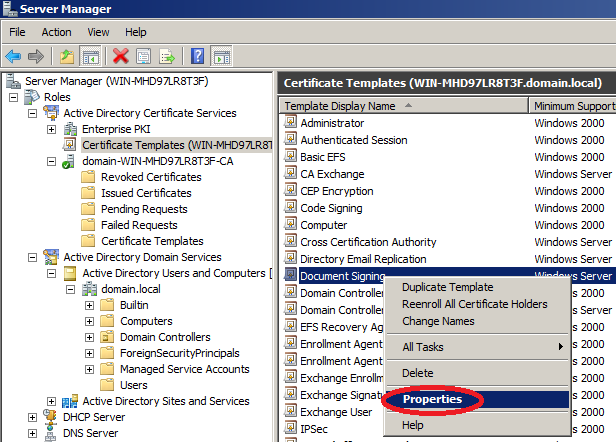

Мы получили сертификат только для одного пользователя, а когда пользователей много, такой способ не очень удобен. Для облегчения процесса давайте настроим автоматическую раздачу сертификатов групповой политикой. - Для начала необходимо изменить свойства, созданного ранее шаблона, сделать его доступным для автоматической выдачи. Найдите созданный шаблон в Server Manager и откройте свойства.

- Перейдите на вкладку Security (Безопасность) и для группы Authenticated Users (Прошедшие проверку) разрешите Autoenroll (Автозаявка).

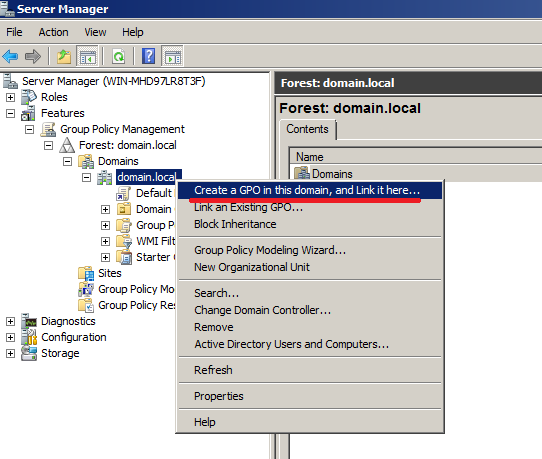

- Следующий шаг — настроить групповую политику автоматической регистрации сертификатов для домена. Можно изменить политику по-умолчанию, но лучше создать новую, так мы сможем ограничить круг пользователей, охватываемых политикой. На домене выполните команду Create a GPO in this domain, and Link it there… (Создать ОГП в документе и связать его…).

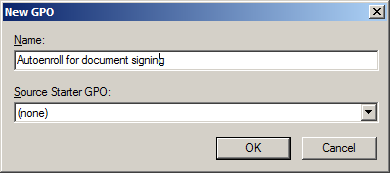

- Введите имя групповой политики, например:

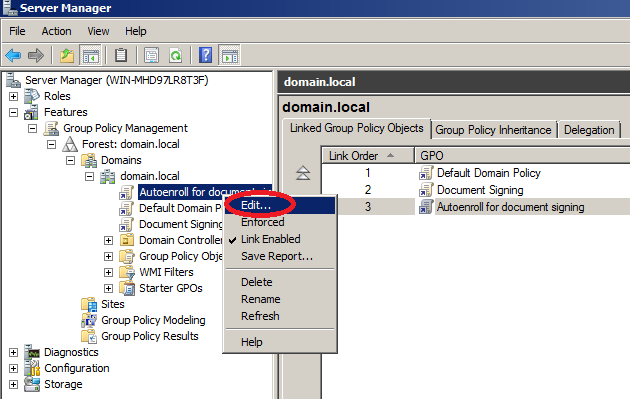

- Отредактируйте созданную политику.

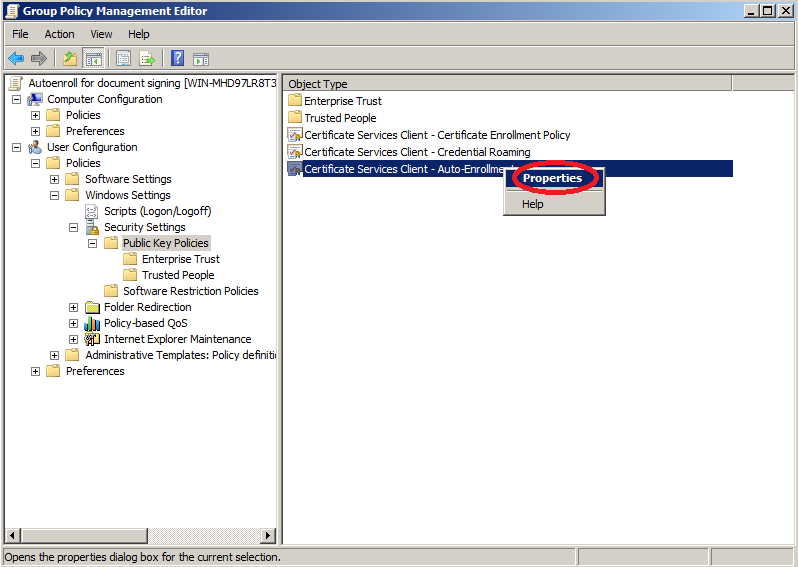

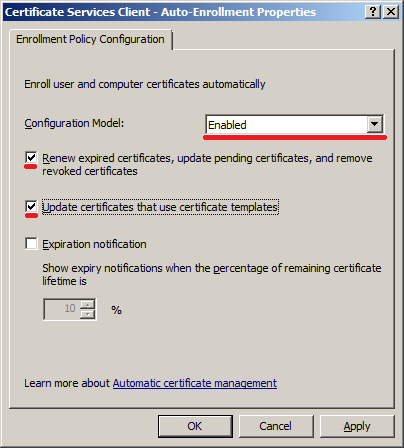

- Перейдите в раздел «User configuration — Policies — Widows Settings — Security Settings — Public Key Policies» (Конфигурация пользователя — Политики — Конфигурация Windows — Параметры безопасности — Политики открытого ключа) и откройте свойства Certificate Services Client — Auto-Enrollment (Клиент службы сертификации — автоматическая регистрация).

- Включите автоматическую регистрацию сертификатов и флажки:

- Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты;

- Обновлять сертификаты, использующие шаблоны сертификатов.

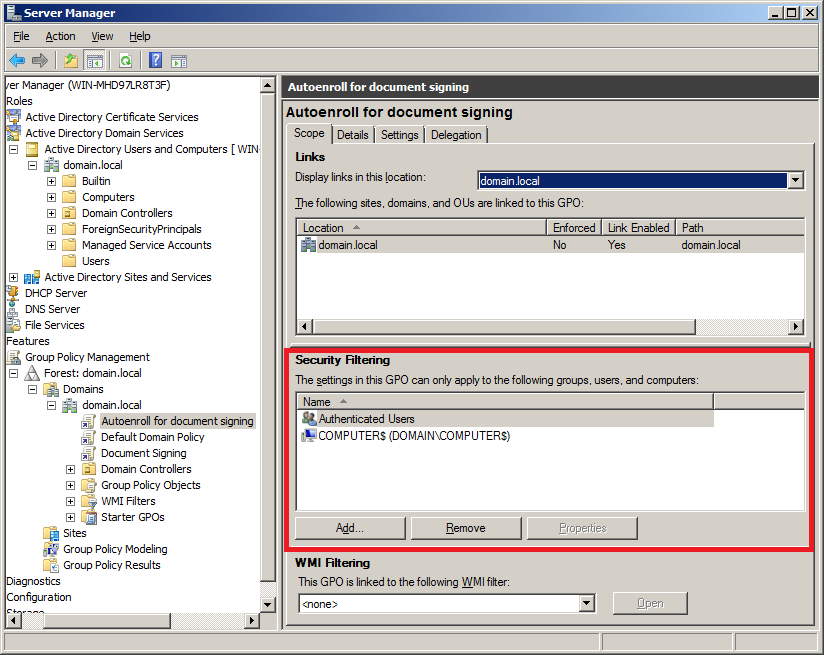

- Закройте редактор групповой политики и в Server Manager при необходимости ограничьте круг пользователей или компьютеров, на которые будет применена политика. Как пример, ниже показана политика, которая будет распространена только на ПК DOMAIN\COMPUTER.

Групповая политика создана, проверим как она работает. - На клиенте откройте CMD.exe с правам администратора и выполните команду «gpupdate /force /boot /logoff» или перезапустите ПК.

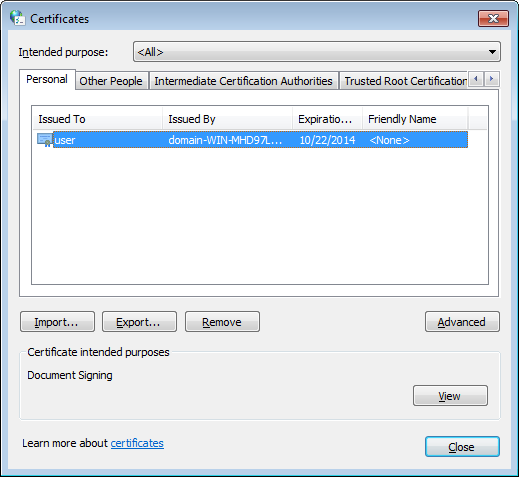

- Сертификат должен быть автоматически запрошен и получен. Полученный сертификат можно увидеть в Certificate Manager Tool (пункт 33) или в Control Panel — Internet Options, вкладка Content — Certificates — Personal (Панель управления — Свойства обозревателя, вкладка Содержание — Сертификаты — Личные).

Это всё, что мы хотели сказать про установку и настройку центра сертификации. Спасибо, что читаете наш блог, до свидания!

9 комментариев

Сергей, спасибо большое. Очень нужная статья.

За статью спасибо.

Но !

1. Все скриншоты или делайте сразу в Русских версиях Windows Server или дублируйте.

2. С Доменом все замечательно и просто. Прошу такую-же статью для работы с другим удостоверяющим центром, например с сертификатами и квалифицированными подписями с сайта госуслуги, или УЭК. Многие, участвующие в проекте — смежники, и не имеют доступа в домен основной рабочей группы или работают уделенно. Но у всех есть (или будет в ближайшем будущем) квалифицированная электронная подпись на госуслугах или УЭК. Покажите как можно реально работать специалистам со своей личной квалифицированной подписью в рамках Лоцман ПГС !

Но у всех есть (или будет в ближайшем будущем) квалифицированная электронная подпись на госуслугах или УЭК.

>>>>

Это хорошо! Проблем использования квалифицированных электронных подписей не возникало, если криптопровайдер совместим с Crypto API Windows.

Спасибо за статью ! Очень подробно расписано. Единственное , что я не понял это как добавить корневой сертификат созданный на ubuntu в Windows server 2008, что бы он считал его своим основным.

Денис, распространение сертификатов групповой политикой частично описано тут (начиная с цифры 6).

Спасибо конечно, но я о другом спросил. Я создал CA в Ubuntu такой какой мне надо, на server 2008 создаю роль центра сертификации и надо , указать ключ *.pfx уже созданный. но винда говорит , что не подходит.

Добрый день. Была попытка установки СА, удалил. Сейчас установил повторно, но сайт СА по адресу dc01/certsrv не работает. Мало того, в настройках ИСА только дефаулт сайт. Подскажите пожалуйста, что делать? Спасибо

Спасибо за статью- очень помогла. Всё понятно расписано. Выполнял описанные действия. В итоге всё работает.

Отлично. Только сразу вопрос — у меня есть сертификат, как им воспользоваться? Я хочу подписать им файл. (продукты Аскона не установлены)