Ни один атакующий не хочет, чтобы его инструменты обнаружили и раскрыли раньше времени. Поэтому, как правило, в чистом виде никто вредоносные программы не распространяет. Например, пользователю прилетело фишинговое письмо от имени известной транспортной компании и просят проверить документы во вложении. Подобные письма достаточно часто являются началом атаки, так было и в этом раз. Внутри архива находился исполняемый файл Cassandra Crypter популярный криптор, полезной нагрузкой которого могут выступать различные семейства вредоносного программного обеспечения. Алексей Чехов, аналитик CERT-GIB, рассказывает, как Cassandra проникает на компьютер жертвы и приводит с собой других незваных гостей.

Работу Cassandra можно условно разделить на два этапа. На первой стадии загружается вспомогательная библиотека, которая извлекает основную часть криптора из исходного файла. На второй криптор раскрывает весь свой потенциал.

Первая стадия

Cassandra маскируется под легитимное приложение. В точке входа располагается стандартная для приложений Windows Forms функция запуска.

Конструктор формы также выглядит стандартным, ничем не отличающимся от легитимного приложения.

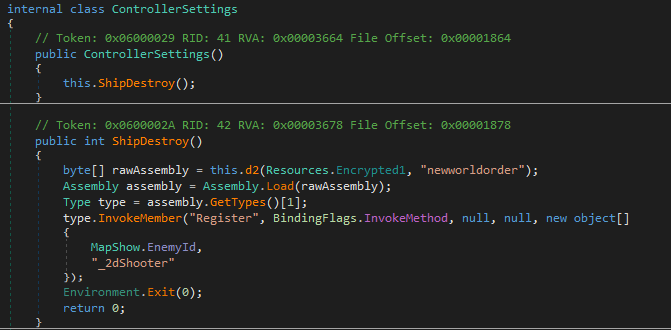

При детальном анализе был обнаружен вызов функции

aaa(), которая содержит вредоносный функционал. Ее

вызов приводит к расшифровке и подгрузке вспомогательной

dll.

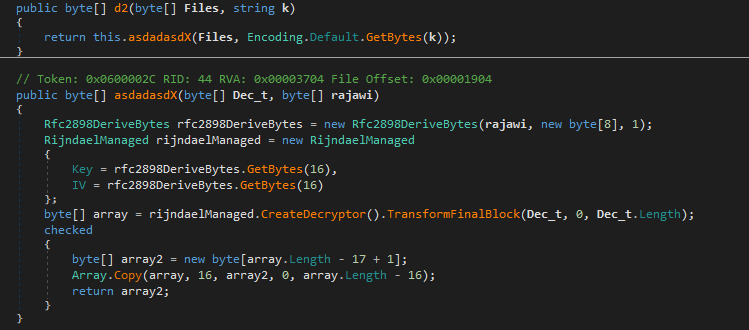

Для расшифровки используется алгоритм AES.

После подгрузки вспомогательной dll вызовется одна

из её функций, в результате чего будет получена и запущена вторая

стадия криптора.

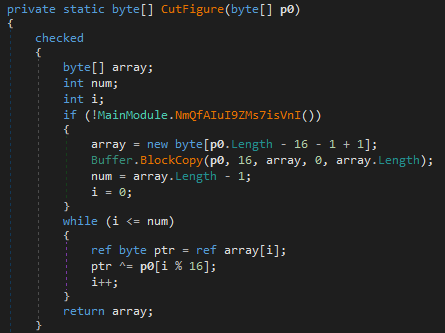

Вторая стадия содержится в изображении, в зашифрованном виде, в исходной сборке.

Для расшифровки используется операция XOR, ключом для расшифровки являются первые 16 байтов исходного изображения.

В первой стадии злоумышленники практически не используют средства противодействия анализу, отладки и так далее, за исключением обфускации дополнительной библиотеки.

Вторая стадия

Вторая стадия представляет собой исполняемый файл .Net Framework.

Конфигурационный файл

|

Ключ, который используется на первой стадии расшифровки пейлоада |

"baAsaBBxDT" |

|

Поле, содержащее пейлоад в расшифрованном виде |

|

|

Поле содержащее сырой (не разобранный) конфиг |

"0||0||0||0||0||||||0||0||0||0||||||||||||||0||0||0||0||0||0||0||0||v2||0||3046||0||0||||||0||0||0||||" |

|

Поле, содержащее подготовленный конфиг |

|

|

Поле, содержащее флаг типа инжекта |

0 |

|

Поле, содержащее флаг закрепления в системе |

0 |

|

Поле, содержащее имя файла после закрепления в системе |

"YhwcrydjrNS" |

|

Поле, содержащее название мьютекса |

"ljrSLVyCApWxcUE" |

|

Неиспользуемое поле |

0 |

|

Поле, содержащее информацию об использовании загрузчика |

0 |

|

Поле, содержащее информацию о пути до загруженного файла |

0 |

|

Поле, содержащее ссылку на пейлоад |

0 |

|

Поле, содержащее информацию об использовании Anti-VM/Sandbox-функции, осуществляющей поиск |

0 |

|

Поле, содержащее информацию об использовании Anti-VM/Sandbox-функции, осуществляющей поиск строк в пути файла |

0 |

|

Неиспользуемое поле |

0 |

|

Неиспользуемое поле |

0 |

|

Поле, содержащее информацию об использовании Fake MessageBox |

0 |

|

Текст заголовка Fake MessageBox |

0 |

|

Текст Fake MessageBox |

0 |

|

Информация о кнопках Fake MessageBox |

0 |

|

Информация об иконке Fake MessageBox |

0 |

|

Количество секунд, в течение которых приложение будет бездействовать |

0 |

Функция, осуществляющая разбор конфигурационного

файла

Функция, осуществляющая разбор конфигурационного

файла

Полезная нагрузка

Полезная нагрузка содержится в крипторе в зашифрованном виде. Расшифровка проходит в два этапа:

1. В цикле осуществляется побайтовый XOR шифрограммы, ключа и значения операции XOR от последнего элемента байта шифрограммы и 112. Полученные значения сохраняются в созданный массив. Ключ для первой стадии содержится в конфигурационном файле.

2. Осуществляется дешифрование, аналогичное тому, что было на первой стадии: используется операция XOR, в качестве ключа используются первые 16 байтов массива, полученного на первом этапе.

Закрепление в системе

Закрепление в системе осуществляется через создание отложенной

задачи. Файл копируется в директорию AppData//{имя файла,

заданное в конфиге}+.exe. После этого исходный файл

удаляется и создается задача на выполнение.

Anti-VM

В функции осуществляется поиск виртуальных видеоадаптеров и специфических ключей реестра, свойственных для виртуальных машин.

Anti-Sandbox

Реализованы три функции противодействия песочнице:

-

Детект изолированной среды. Функция проверяет путь до исполняемого файла и ищет в нём специфические строки, таких как \\VIRUS, SAMPLE, SANDBOX и т.д. Также осуществляется поиск окна, свойственного WindowsJail, и библиотеки SbieDll.dll, загруженной в процесс.

-

Попытка обхода песочницы по таймауту. Реализована при помощи стандартной процедуры Sleep.

-

Попытка обхода песочницы по user activity. Реализована при помощи показа Fake MessageBox.

Защита от повторного запуска

Реализована путем создания мьютекса с заданным именем в системе.

Функционал

Downloader

Реализована функция загрузки пейлоада из сети.

Запуск полезной нагрузки

Содержит два варианта запуска пейлоада:

1. Загрузка в память при помощи функций .Net Framework.

2. Инжект полезной нагрузки в запущенный процесс. Есть возможность выбора из нескольких процессов.

На данный момент Cassandra достаточно распространенный тип крипторов. Как правило, злоумышленники используют его в массовых рассылках, чтобы незаметно запускать на машине пользователя вредоносное ПО. Cassandra позволяет запускать даже хорошо изученные семейства ВПО.