Скоростные проходы турникеты с распашными или раздвижными створками

в настоящее время уверенно лидируют на мировом рынке турникетов,

демонстрируя стабильный рост. Недавние исследования британского

аналитического агентства IHS Markit прогнозируют увеличение их доли

рынка на 7% в течение ближайших 5 лет.

Рост рынка скоростных проходов обусловлен рядом преимуществ данного

вида турникетов, максимально отвечающих сегодняшним запросам рынка.

Среди данных преимуществ комфортный бесконтактный проход, высокая

пропускная способность и простота интеграции с дополнительным

оборудованием.

Комфортный бесконтактный проход

Скоростные проходы PERCo ST-01 в ЖК Мосфильмовский

Скоростные проходы PERCo ST-01 в ЖК Мосфильмовский

Если раньше скоростные проходы устанавливали, в основном, на

проходных офисов компаний, банков, предприятий, то сейчас они

становятся все более частым решением для жилых комплексов,

университетских кампусов, школ и даже детских садов.

По сравнению с триподами и тумбовыми турникетами скоростные проходы

способны обеспечить не только защиту от доступа посторонних, но и

бесконтактный проход, быструю эвакуацию и организацию прохода

необходимой ширины, позволяя создать комфортную среду для

маломобильных групп населения, детей, владельцев животных.

При разрешающем сигнале створки скоростных проходов открываются

автоматически. Оптические датчики, осуществляющие анализ нахождения

человека в контролируемой зоне, позволяют предотвратить

одновременный проход через турникет нескольких человек. Помимо

этого, работа оптических датчиков обеспечивает безопасность при

проходе детей и животных.

Высокая пропускная способность

Скоростные проходы PERCo ST-01 в аэропорту

Красноярска

Скоростные проходы PERCo ST-01 в аэропорту

Красноярска

Изо всех разновидностей турникетов скоростные проходы обладают

максимальной пропускной способностью, что позволяет использовать их

на объектах массового пребывания людей: аэропортах, вокзалах,

стадионах. Среди основных драйверов роста рынка скоростных проходов

аналитики IHS Markit называют глобальное расширение метрополитена в

самых густонаселенных странах мира: Индии и Китае. Активное

строительство новых станций и оснащение их турникетами

обуславливает спрос на скоростные проходы: именно этот вид

турникетов обладает максимальной пропускной способностью, что

позволяет предотвратить образование очередей даже в условиях

интенсивного потока пассажиров. Скоростные проходы устанавливаются

на объектах транспортной инфраструктуры по всему миру.

Простота интеграции с дополнительным оборудованием

Важным достоинством скоростных проходов является возможность

интеграции с дополнительным оборудованием: модулями распознавания

лиц, контроллерами, считывателями, сканерами штрих-кодов,

терминалами распознавания документов.

Одним из главных трендов рынка систем контроля доступа сегодня

является распознавание лиц. Среднегодовой рост объема рынка таких

систем оценивается аналитиками в 20%. Распознавание лиц широко

применяется на объектах массового пребывания людей: в аэропортах,

на вокзалах и стадионах. В последнее время технология распознавания

лиц становится все более востребованной в связи с пандемией

Covid-19 благодаря бесконтактному принципу идентификации.

По данным компании Sita Air Transport IT Insights, до 2021 системы

на базе распознавания лиц будут тестировать и внедрять 77%

аэропортов и 71% авиалиний. Уже сегодня такие решения используются

в крупнейших аэропортах США, Австралии, Гонконга, Нидерландов.

Скоростные проходы могут быть дополнены специальными кронштейнами

для интеграции с терминалами распознавания лиц. Для проверки

документов без участия сотрудников объекта скоростные проходы

оборудуют терминалами распознавания документов.

Распознавание штрих-кода осуществляется с помощью сканеров,

установленных на специальных стойках. Такое решение значительно

упрощает процесс проверки: система принимает решение о доступе и

открывает турникет без участия сотрудников объекта.

Упростить интеграцию скоростных проходов с дополнительным

оборудованием позволяет исполнение крышек из нержавеющей стали.

Такое исполнение также повышает износостойкость крышек

турникетов.

Некоторые модели скоростных проходов позволяют устанавливать

считыватели не только на кронштейны, но и под крышки турникетов.

Ряд моделей, например, PERCo ST-02, также предусматривает

возможность встраивания и считывателя, и контроллера. На объектах с

большим потоком посетителей и необходимостью сбора гостевых

пропусков скоростные проходы могут быть интегрированы с

картоприемниками.

Основные мировые производители скоростных проходов

Согласно исследованию Marketwatch в 2020 году, в рейтинг ведущих

мировых производителей турникетов входят следующие компании:

- Digicon

- Centurion Systems

- PERCo

- Saela

- Turnstar

- Manusa

- Smarter Security

- Cominfo

- Meesons

- Controlled Access

- AKTUEL

- TiSO

- Dormakaba Group

- Boon Edam

- Kaba Gallenschuetz

- Hayward Turnstiles

- Godrej Security Solutions

- Fastlane Turnstiles

- Gunnebo

- Alvarado

- Axess

- DaoSafe

В рейтинге из 20 компаний PERCo является единственным российским

брендом. Продукция компании экспортируется в 90 стран мира. В нашем

обзоре мы рассмотрим скоростные проходы компаний Digicon, PERCo,

Manusa, Alvarado, Dormakaba, Cominfo, Fastlane Security, Gunnebo,

Boon Edam.

Digicon (Бразилия)

Скоростные проходы DGate в офисе корпорации Furnas

Скоростные проходы DGate в офисе корпорации Furnas

Линейка скоростных проходов бразильского производителя Digicon

сегодня представлена моделями Slide и DGate. Slide турникеты с

раздвижными створками, выполненными из стекла и нержавеющей стали.

Ширина прохода составляет 500 или 900 мм. Турникеты снабжены 16

оптическими датчиками для контроля прохода. DGate AW турникеты с

раздвижными створками, DGate SW турникеты с распашными створками.

Ширина прохода составляет 500 или 900 мм. Корпус выполнен из

нержавеющей стали, створки из оргстекла или поликарбоната. Контроль

прохода осуществляется с помощью 12 оптических датчиков.

Турникеты DGate могут быть интегрированы со сканерами штрих-кодов,

считывателями карт доступа HID /Mifare и сканерами отпечатков

пальцев. Боковые панели и крышки турникетов DGate могут быть

исполнены в различных цветах в соответствии с потребностями

заказчика.

В случае экстренной ситуации или пропадании электропитания створки

турникетов Slide и DGate открываются автоматически.

Турникеты Digicon установлены, в частности, на нескольких станциях

метрополитена Рио-де-Жанейро и на проходных производственной и

электроэнергетической корпорации Furnas.

PERCo (Россия)

Скоростные проходы ST-02 в аэропорту Внуково

Скоростные проходы ST-02 в аэропорту Внуково

На текущий момент линейка скоростных проходов PERCo представлена

моделями ST-01 и ST-02 в различных модификациях.

Скоростной проход ST-01 оснащен распашными створками. Ширина

прохода может составлять 650, 900 и 1000 мм. Высота перекрытия 1010

и 1300 мм. Материалом исполнения крышек может служить закаленное

стекло, нержавеющая сталь, закаленное стекло со вставками из

нержавеющей стали.

В линейке скоростных проходов ST-01 представлены модели со

встроенным картоприемником и стойкой для сканера штрих-кода,

позволяющие упростить монтаж и сохранить внешний вид проходной.

Также скоростные проходы могут быть оборудованы стойкой для

терминала распознавания лиц.

Простота интеграции дополнительного оборудования позволяет

адаптировать скоростные проходы под задачи различных объектов. В

прибалтийской сети кинотеатров Cinamon для удобства зрителей при

предъявлении билетов скоростные проходы оборудованы стеклом-

подставкой для еды и напитков. В индийском подразделении банка

Goldman Sachs скоростные проходы дополнены стойкой со сканером

отпечатков пальцев.

Скоростной проход ST-02 отличают раздвижные створки. Ширина зоны

прохода также может варьироваться в зависимости от модификации.

Характеристики данной модели аналогичны ST-01: пропускная

способность 60 человек в минуту, инфракрасные датчики для

безопасного прохода и предотвращения проникновения нескольких

человек одновременно, автоматическая разблокировка при экстренной

ситуации или пропадании электропитания.

Благодаря своим потребительским свойствам скоростные проходы ST-02

были выбраны для установки на проходной крупнейшего в России центра

автоматизированного управления воздушным движением, расположенного

в аэропорту Внуково, Москва. Высокая пропускная способность

скоростных проходов ST-02 позволяет эффективно организовать

контроль доступа в условиях интенсивного потока людей персонал МЦ

АУВД работает в шесть смен. 11 скоростных проходов ST-02

установлены в московском офисе компании Яндекс. В соответствии с

растущим мировым спросом на скоростные проходы, линейка PERCo

вскоре пополнится новой моделью скоростных проходов ST-11.

Скоростные проходы ST-11 оптимально подходят для использования в

условиях ограниченного пространства благодаря компактным

размерам.

Fastlane Security (Великобритания)

Скоростные проходы Fastline Glassgate в офисе компании Sports

Direct

Скоростные проходы Fastline Glassgate в офисе компании Sports

Direct

В линейке производителя представлено несколько моделей скоростных

проходов с распашными и раздвижными створками под общим названием

Glassgate. Несмотря на общее название, скоростные проходы

существенно различаются формой, шириной, материалом исполнения,

формой створок и другими характеристиками.

В линейке есть турникеты в корпусе из нержавеющей стали, турникеты

со стеклянными боковыми панелями, также варьируются высота створок

и ширина зоны прохода. Ширина зоны прохода, в зависимости от

конкретной модели, может составлять 660, 914, 1100 и 1200 мм.

Высота перекрытия от 805 до 1800 мм. Пропускная способность

составляет 60 человек в минуту.

Скоростные проходы Fastline Glassgate оснащены 18 оптическими

датчиками для контроля зоны прохода. При чрезвычайной ситуации

створки турникетов раздвигаются автоматически. Турникеты могут быть

оснащены встроенными считывателями, также считыватели можно

установить дополнительно. Среди мест, где установлены Fastline

Glassgate: Мировой торговой центр в Нью-Йорке, университете Notre

Dame в Индиане, офис компании Sports Direct в Лондоне.

Boon Edam (Нидерланды)

Скоростные проходы Lifeline Speedlane в офисном центре The River

Building

Скоростные проходы Lifeline Speedlane в офисном центре The River

Building

Американский производитель выпускает две линейки скоростных

проходов: турникеты с распашными створками Lifeline Speedlane и

турникеты с раздвижными створками Speedlane, а также безбарьерную

модель Speedlane Open.

Все модели скоростных проходов Boon Edam оснащены оптическими

датчиками для контроля зоны прохода. При чрезвычайной ситуации

створки турникетов открываются автоматически.

И распашные, и раздвижные модели имеют пропускную способность 25-30

человек при полном закрытии турникета после каждого прохода.

Турникеты могут быть интегрированы со сканерами штрих-кодов и

отпечатков пальцев, считывателями карт доступа, кодонаборными

панелями.

Скоростные проходы выполнены из стекла и нержавеющей стали. Ширина

зоны прохода модели Speedlane Compact может составлять 510 или 910

мм, высота перекрытия от 980 до 1800 мм. У турникетов. Lifeline

Speedlane ширина зоны прохода варьируется от 500 до 915 мм. Высота

перекрытия может быть увеличена по запросу. Также в зависимости от

потребностей заказчика турникеты могут быть окрашены в цвета

каталога RAL и брендированы. Например, в лондонском офисном центре

The River Building установлены скоростные проходы с распашными

створками.

Alvarado (США)

Скоростные проходы SU5000 в здании администрации штата

Мичиган

Скоростные проходы SU5000 в здании администрации штата

Мичиган

В линейке скоростных проходов американского производителя новейшей

разработкой является SU5000. SU5000 турникет с распашными

створками, выполненный из нержавеющей стали и стекла. Турникет

снабжен оптическими датчиками для контроля прохода. По запросу

заказчика доступны такие опции как окраска корпуса в различные

цвета, светодиодная подсветка, гравировка логотипа на панелях и

возможность дополнения стойкой для установки дополнительного

оборудования.

Пропускная способность SU5000 составляет до 30 человек в минуту.

Турникеты поддерживают работу со считывателями RFID / NFC

идентификаторов и штрих-кодов, а также могут быть интегрированы с

билетными системами. Ширина прохода может составлять 723 или 926

мм, высота перекрытия 1165 или 1749 мм. Турникеты SU5000

установлены, в частности, в здании администрации штата Мичиган,

США, сети магазинов Walmart и на многих других объектах.

Dormakaba (Швейцария)

Скоростные проходы Argus в аэропорту Минска

Скоростные проходы Argus в аэропорту Минска

Швейцарский производитель выпускает три модели скоростных проходов,

объединенных в линейку Argus: Argus 40, Argus 60 и Argus 80. Все

модели выполнены в алюминиевых корпусах с распашными створками и

могут быть окрашены в один из 12 предложенных цветов. Турникеты

оснащены оптическими датчиками для контроля зоны прохода. Турникеты

Argus 60 и Argus 80 также имеют подсветку зоны прохода и

горизонтальную систему цветовой завесы.

Ширина прохода может составлять 650, 900, 915 и 1000 мм. Высота

перекрытия 990, 1200, 1400, 1600 или 1800 мм. Скоростные проходы

Argus могут быть интегрированы с дополнительным оборудованием:

считывателями карт доступа, сканерами штрих-кодов и отпечатков

пальцев, терминалами распознавания лиц. Например, турникеты Argus

со сканерами штрих-кодов установлены в аэропорту Минска,

Беларусь.

Gunnebo (Швеция)

В линейке Gunnebo присутствуют скоростные проходы с распашными и

раздвижными створками.

Турникеты с распашными створками представлены в стандартной серии

SpeedStile FL и компактной серии SpeedStile FLs. Серия SpeedStile

FLs включает турникеты SpeedStile FLs BA/EV длиной 1200 мм, 1400 мм

и 1800 мм и турникеты SpeedStile FLs DS длиной до 1800 мм.

В серии SpeedStile FL доступны турникеты с различной высотой

перекрытия: 1000, 1200, 1800 мм. Также предусмотрена увеличенная

ширина прохода 900 мм. Турникеты обеих линеек выполнены из

нержавеющей стали и стекла. Пропускная способность турникетов обеих

серий составляет 40 человек в минуту. В случае чрезвычайной

ситуации створки остаются в текущем положении. Опционально турникет

может быть оснащен аккумулятором, позволяющим автоматически открыть

створки в случае отключения питания.

Скоростные проходы с раздвижными створками представлены моделями

SpeedStile BP и SpeedStile FP. SpeedStileBP турникеты со створками

высотой 900 мм, SpeedStileFP турникеты со створками высотой 1200

или 1800 мм. Корпуса обеих моделей выполнены из нержавеющей стали и

окрашенного пластика. Турникеты SpeedStile доступны в

нормально-открытой и нормально-закрытой версиях. Контроль прохода

осуществляется 6 инфракрасными датчиками для нормально-закрытой

версии и 14 датчиками для нормально-открытой версии. Турникеты

Gunnebo установлены на транспортных и развлекательных объектах, в

бизнес-центрах и на предприятиях.

Manusa (Испания)

Cкоростные проходы Express Gate в спа-центре Spalas

Cкоростные проходы Express Gate в спа-центре Spalas

Cкоростные проходы испанского производителя Express Gate турникеты

с раздвижными створками. Корпус выполнен из нержавеющей стали,

крышки из дерева или искусственного камня в нескольких вариантах

цветов. Створки турникетов выполнены из стекла, их ширина и высота

может варьироваться в зависимости от пожеланий заказчика. Одним из

вариантов исполнения является турникет с полноростовыми стеклянными

створками. Ширина прохода может быть увеличена для проезда

маломобильных групп населения по запросу.

При отключении электропитания или экстренной ситуации створки

открываются автоматически. Турникеты интегрируются со считывателями

карт доступа, отпечатков пальцев, терминалами распознавания лиц.

Турникеты Express Gate установлены в университетских кампусах,

отелях, на проходных предприятий.

Cominfo (Чехия)

Скоростные проходы Easygate в БЦ Dominion Tower

Скоростные проходы Easygate в БЦ Dominion Tower

Чешская компания Cominfo производит турникеты с распашными и

раздвижными створками под общим названием Easygate. Новая модель

турникеты Easygate Superb изготовлены из нержавеющей стали и стекла

и могут быть окрашены в различные цвета. Доступен различный вид

отделки: матовая, полированная или бронзовая нержавеющая сталь.

Верхняя панель турникета может быть окрашена в выбранный цвет.

Турникеты оснащены 24 парами оптических сенсоров в верхней и нижней

части турникета. Данная модель имеет световую и звуковую индикацию

прохода.

Турникеты оборудованы встроенным считывателем карт доступа и

картоприемником. Возможна интеграция со сканерами штрих-кодов и

отпечатков пальцев. Ширина зоны прохода может составлять 550, 650

или 920 мм. Высота перекрытия 990 и 1800 мм. Турникеты Cominfo

установлены, в частности, в БЦ Dominion Tower (Москва), БЦ Flow

Building (Прага), офисе Siemens в Нидерландах.

Как обычно происходит процесс обхода

маршрутов (если проходит)

Как обычно происходит процесс обхода

маршрутов (если проходит)

Раздел Отчет по параметрам

Раздел Отчет по параметрам

Раздел Графический план

Раздел Графический план

Устройства для считывания меток

Устройства для считывания меток

Создание метки в системе

Создание метки в системе

Создание маршрута обхода

Создание маршрута обхода

Добавление расписания

Добавление расписания

Считывание метки

Считывание метки

Один делает, другой смотрит, третий

фотографирует, огнетушитель придерживает дверь - настоящая

командная работа =)

Один делает, другой смотрит, третий

фотографирует, огнетушитель придерживает дверь - настоящая

командная работа =)

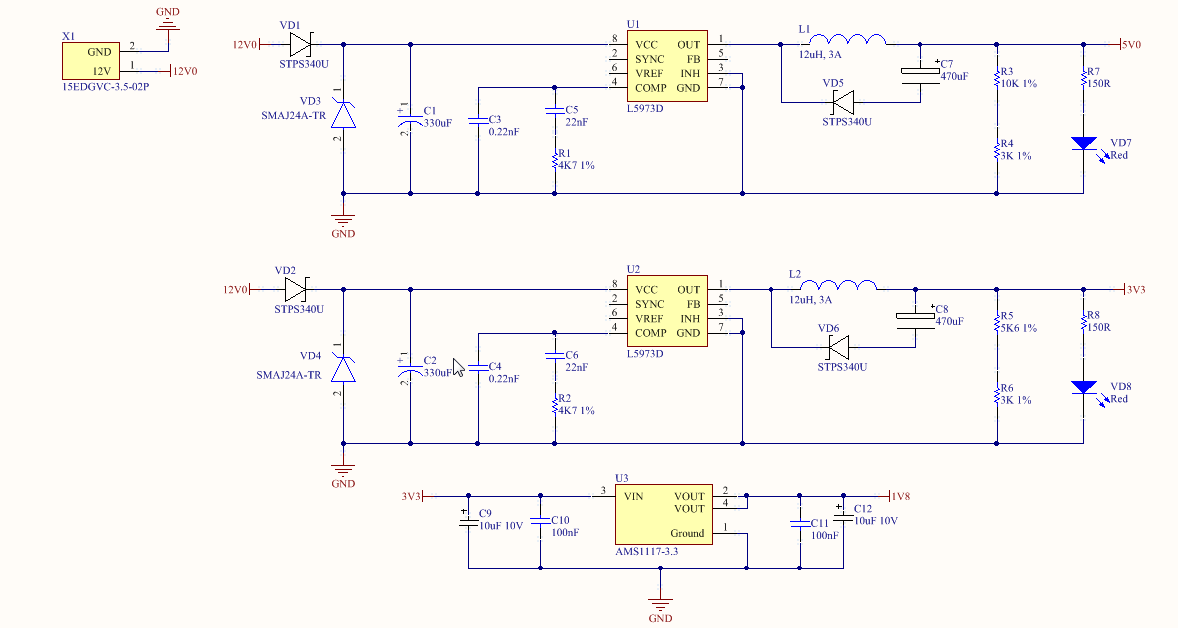

Схема питания терминала

Схема питания терминала

Схема защиты питания считывателя от диверсий

Схема защиты питания считывателя от диверсий

Схема

реализации Ethernet и USB

Схема

реализации Ethernet и USB

Схема расширения количества UART-ов

Схема расширения количества UART-ов

Suprema-SFM6020-OP6-8M

Suprema-SFM6020-OP6-8M

RS-485

RS-485

Входной Wiegand

Входной Wiegand Выходной Wiegand

Выходной Wiegand

Подключение

турникета PERCo

Подключение

турникета PERCo

Схема организации интерфейсов DSI и CSI

Схема организации интерфейсов DSI и CSI

Корпус терминала

Корпус терминала

Знакомьтесь, терминал D1!

Знакомьтесь, терминал D1!