Даркнет излюбленное место киберпреступников, которые хотят найти единомышленников, поделиться опытом и продать или приобрести новые технологии для совершения своих атак. На торговых площадках в этом сегменте интернета легко можно найти украденные логины и пароли от учётных записей пользователей и практически любое вредоносное ПО от ботнетов до вирусов для IoT. Динамике и основным трендам таких супермаркетов для хакеров посвящено новое исследование Trend Micro, о котором мы поговорим в этой статье.

In the Dark

В 2015-2016 гг. Trend Micro опубликовала целый цикл отчётов, объединённых общей темой: экономика киберпреступного мира. В 2020 мы вернулись к анализу даркнета/дарквеба и его рынков в исследовании Shifts in Underground Markets: Past, Present, and Future (Динамика изменений подпольных рынков: прошлое, настоящее и будущее). Его цель показать, как развитие технологий и текущая ситуация в мире повлияли на ценообразование, механизмы взаимодействия между участниками подпольных рынков дарквеба и популярность отдельных категорий товаров и услуг. Также нам хотелось узнать, что ждёт эти рынки в будущем и чего ожидать простым пользователям и специалистам по ИТ-безопасности от их покупателей.

Этот интерес не в последнюю очередь вызван тем, что по своей доходности киберпреступность оставляет далеко позади транснациональные корпорации. Например, среднегодовая прибыль киберпреступников составляет около 1,5 триллионов долларов США, а такие гиганты, как Apple и Amazon за 2019 год получили всего лишь 260 и 290 миллиардов долларов, соответственно. К тому же рынки дарквеба крайне быстро реагируют на мировые тренды. Почти сразу после начала пандемии коронавируса на подпольных форумах появились связанные с COVID-19 предложения от невинных, вроде оптовой торговли респираторами и туалетной бумагой, до вполне вредоносных ПО и инструментов для атак с использованием методов социальной инженерии.

Недоверие и легализация

За годы, прошедшие со времени наших последних исследований в этой сфере, в образе мышления жителей подпольных торговых площадок и их инфраструктуре произошли серьёзные изменения. В первую очередь они коснулись методов взаимодействия между продавцами и покупателями, а также снижения доверия к дарквебу и форумам, на которых киберпреступники публикуют свои объявления. Также нельзя не отметить рост влияния и вмешательство правоохранительных органов в деятельность дарквеба.

В 2019 году администраторы одного из крупных подпольных рынков, Wall Street Market, попытались закрыть свой бизнес, сбежав со средствами, которые покупатели передали им на хранение до выполнения продавцами своих обязательств. Связана эта попытка была с повышенным вниманием правоохранительных органов к дарквебу и большим торговым площадкам в нём, которое в итоге вылилось в арест администраторов этого и ещё двух порталов. А ближе к концу 2019 года итальянская полиция провела успешную операцию по закрытию другого популярного форума, Berlusconi Market. Оба эти фактора (и попытка администрации грабить награбленное, и закрытие нескольких крупных форумов) стали причинами снижения доверия пользователей дарквеба к подпольным рынкам. К тому же, оставшиеся популярные форумы, например, Empire, столкнулись в 2019 году с ещё одной проблемой постоянными DDoS-атаками, которые, по слухам, санкционировали те же правоохранительные органы.

В итоге хакеры постепенно осваивают легальные каналы для общения и торговли, которые в текущих условиях оказываются удобней и безопасней для них, чем привычные площадки дарквеба. К примеру, не так давно мы обнаружили популярную платформу для интернет-торговли, зарегистрированную на имя компании с Ближнего Востока. На этой площадке любой пользователь может зарегистрироваться, чтобы продавать цифровые товары и услуги. В декабре 2019 года она даже попала в топ 15 000 сайтов в мире и топ 5 000 в США (по данным аналитики Alexa).

На первый взгляд всё на этом ресурсе выглядит абсолютно легально, и даже в условиях использования платформы можно найти информацию о запрете продажи незаконных материалов. Но, судя по этим же данным аналитики, более половины трафика сайта это переходы с популярного подпольного форума cracked.to, а на другом подпольном форуме, Nulled.to, прямо указано, что его администратор связан с руководством платформы. И все магазины на этой платформе, ссылки которые можно найти на подпольных форумах киберпреступников, продолжают функционировать несмотря на то, что явно нарушают её условия.

Также популярность начинает набирать приложение Discord, который активно вытесняет Telegram с позиции идеального мессенджера для общения и проведения сделок между киберпреступниками. В первую очередь это происходит из-за определённой степени анонимности для пользователей, которую предоставляет приложение, и возможности создавать собственные серверы. Судя по тому, что в ходе исследования мы не раз находили серверы, на которых предлагаются те же самые товары и услуги, что и на подпольных площадках, этой возможностью уже воспользовались многие хакерские форумы из дарквеба.

Что, где, почём?

В ходе исследования мы разделили все товары и услуги на подпольных рынках на 18 довольно широких категорий, в которые вошли различные предложения от данных кредитных карт и наркотиков и препаратов до программ-шифровальщиков. С полным их перечнем вы можете ознакомиться в самом тексте исследования, а в этом посте мы остановимся на пяти самых интересных категориях.

Краденые учётные записи мы обнаружили почти пять миллионов постов на подпольных форумах, связанных с этой категорией. К ней относятся огромное количество различных типов учётных записей, включая логины и пароли для онлайн-банкинга, интернет-магазинов, служб доставки еды, развлекательных порталов и сервисов (Netflix, Amazon, Hulu, Spotify и даже Disney+, хотя этот сервис появился на рынке всего лишь в ноябре 2019 года). Стоит отметить, что максимальная популярность категории не означает максимальную прибыльность для киберпреступников. Ценник на большинство учётных записей стартует от 1 доллара США, а доступ к банковскому счёту пользователя можно получить всего лишь за 5 долларов, и эта ситуация практически не изменилась со времени нашего предыдущего анализа рынка.

ПО и аккаунты для гейминга. Игры давно уже стали частью современного образа жизни, но масштабы интереса к ним хакеров (и их клиентов) вывели эту категорию на второе место в нашем исследовании. На подпольных форумах геймингу посвящено почти 3 миллиона сообщений. Речь в данном случае идёт не только о традиционных инструментах для взлома многопользовательских и соревновательных игр эймботах или воллхаках но и о доступе к редким аккаунтам с большим количеством внутриигровых предметов или торговле скинами для популярных игр. Например, учётные данные от аккаунта Fortnite могут стоить 999 долларов США, что вполне понятно, учитывая популярность игры и тот факт, что многие азиатские геймеры тратят на покупки во внутриигровых магазинах (особенно, в ММОРПГ) колоссальные суммы.

Данные кредитных карт. Почти два миллиона сообщений на подпольных форумах касаются украденных данных карт пользователей. Стоимость этих данных напрямую зависит от баланса на карте, и кредитные карты с подтверждённым большим остатком или кредитным лимитом могут стоить более 500 долларов США. В целом же можно сказать, что интерес к картам остаётся стабильно высоким, а вот цены в этой категории сильно упали за последние годы. В 2015 году за одну карту просили 20 долларов США, а сейчас стартовая цена за учётные данные от карты с непроверенным балансом около 1 доллара.

ПО для спама. ПО автоматической рассылки спам-сообщений упоминается в более чем 600 000 сообщений. Цены на товары в этой категории особо не менялись с 2015 года и начинаются примерно от 20 долларов США. Что любопытно, большинство предложений касаются не рассылки спама по электронной почты, а ещё более традиционного канала SMS. Массовая рассылка через этот канал обойдётся в сумму от 25 до 50 долларов США.

Инструменты для создания fake news. Эта категория набирает популярность достаточно активно, но появилась не так давно, поэтому сейчас ей посвящено около полумиллиона постов на подпольных форумах. Мы отметили интерес киберпреступников к ней ещё в своём исследовании 2017 года, и с тех пор фабрики лайков, фальшивые комментарии и продвижение интересующих покупателя тем никуда не делись. Наиболее низкие цены на подобные инструменты традиционно предлагает русскоговорящий сегмент дарквеба от 1 доллара США за 10 000 лайков, причём цены держатся на стабильном уровне уже несколько лет. Бот для социальных сетей обойдётся вам в 25 долларов США, а 1000 лайков на YouTube от 26 долларов.

В качестве бонусной категории стоит отметить программы-вымогатели, о которых мы нашли всего около 80 000 упоминаний на подпольных форумах. Несмотря на огромные убытки, которые инструменты из этой категории принесли предприятиям по всему миру, и около 1 млрд долларов США прибыли для киберпреступников в одном только 2016 году, их стартовая стоимость остаётся достаточно низкой от 5 долларов США. При этом успешные и хорошо зарекомендовавшие себя зловреды могут стоить и более 1000 или даже 3000 долларов. Наибольшей популярностью на рынке пользуется Jigsaw, на втором месте нашумевший WannaCry.

Источник: Trend Micro

Тренды и будущее торговли в даркнете

Мы взглянули на текущую ситуацию в мире и сделали ряд предположений о том, что ждёт подпольные рынки и обычных пользователей, страдающих от действий киберпреступников.

1) Рост популярности MaaS. Не только разработчики антивирусных решений способны продавать своё ПО по подписке. Модель MaaS (malware as a service, т.е. вредоносное ПО как услуга) активно набирает популярность в киберпреступной среде. Хакерские форумы предлагают не только исходный код своего ПО или готовые сборки вредоносов, но и техническую поддержку и своевременное обновление инструментов, то есть используют технику крупных компаний, чтобы обеспечить себе стабильный ежемесячный или ежегодный доход.

2) DeepFake популярность этой технологии постоянно растёт, а потенциал её применения в незаконных целях просто огромен. Смоделированные при помощи нейросетей фальшивые снимки и видео (и даже записи голоса) будут применяться для атак с использованием социальной инженерии, создания fake news и sextortion (шантаж с угрозами опубликовать настоящие или поддельные материалы сексуального характера, касающиеся пользователя), в том числе с элементами технологий, которые используются в программах-вымогателях, например, с таймером, отсчитывающим время до публикации.

3) Блокчейн для киберпреступников. Уже сейчас ведутся активные обсуждения автоматизации процесса расчётов между покупателями и продавцами на подпольных форумах, связанные с описанным выше падением уровня доверия к администрации и безопасности дарквеба в целом. Одной из идей стало использование умных контрактов и элементов блокчейна, чтобы полностью исключить возможность мошенничества со стороны участников сделок.

4) Выход на развивающиеся рынки. В своих исследованиях 2017 года мы предсказывали, что киберпреступники активизируются на территории Африки это предсказание полностью оправдалось. Также в Африке уже появились собственные киберпреступные группировки, которые ведут деятельность не только на её территории, но и по всему миру. В следующие 3-5 лет ситуация будет только ухудшаться.

5) Глобализация. Подпольные рынки отходят от разделения на локальные сообщества. Например, многие объявления из русскоязычного сегмента уже сейчас можно обнаружить на английских и арабских форумах, чего не было ещё 5 лет назад. В дальнейшем эта тенденция вполне может сохраниться, хотя часть товаров остаётся уникальной для конкретных рынков и регионов.

6) Интернет вещей и фитнес-гаджеты давно используются хакерами для создания ботнетов и DDoS-атак, но с развитием сетей 5G и постепенным ростом производительности устройств IoT, включая и фитнес-трекеры можно ожидать, что киберпреступники смогут применять их для более изощрённых атак, включая сбор данных о пользователе и последующий шантаж.

7) Клонирование SIM-карт. Во многих компаниях уже сейчас используется двухфакторная идентификация с доступом к учётной записи после получения специального кода на мобильное устройство. Судя по сообщениям на подпольных форумах, киберпреступники достаточно активно интересуются возможностями кражи, подмены или клонирования таких карт, особенно, если это касается учётных записей руководства. Такая операция позволит им получить доступ к инфраструктуре компании без необходимости взламывать её снаружи.

В завершение хочется ещё раз отметить, что, несмотря на усилия правоохранительных органов и постоянное развитие систем кибербезопасности, киберпреступность и подпольные рынки в даркнете никуда не исчезнут в ближайшие годы. Поэтому лучшее, что могут сделать обычные пользователи и ИТ-специалисты это позаботиться об эффективной защите своей системы и сетевой инфраструктуры, иначе в одном из следующих наших отчётов их данные рискуют пополнить ряды предложений хакеров на одном из таких форумов.

Базовый анализ инцидента на основе

собранных данных. Источник: Trend Micro

Базовый анализ инцидента на основе

собранных данных. Источник: Trend Micro

Техники из базы MITRE ATT&CK и их

применение в атаке. Источник: Trend Micro

Техники из базы MITRE ATT&CK и их

применение в атаке. Источник: Trend Micro

Сценарий использования файлового

дроппера для хищения паролей и передачи на управляющий сервер.

Источник: Trend Micro

Сценарий использования файлового

дроппера для хищения паролей и передачи на управляющий сервер.

Источник: Trend Micro

Процедуры и техники набора 1. Источник: Trend Micro.

Процедуры и техники набора 1. Источник: Trend Micro.

Тактики и техники набора Lotus Blossom.

Источник: Trend Micro

Тактики и техники набора Lotus Blossom.

Источник: Trend Micro

Набор тактик и техник OceanLotus.

Источник: Trend Micro

Набор тактик и техник OceanLotus.

Источник: Trend Micro

Сектора экономики компаний, вошедших в

CRI. Источник: Trend Micro.

Сектора экономики компаний, вошедших в

CRI. Источник: Trend Micro.

Индексы киберготовности и киберугроз в

2020 году. Источник: Trend Micro

Индексы киберготовности и киберугроз в

2020 году. Источник: Trend Micro

Фото: Trend Micro

Фото: Trend Micro

Количество критических уязвимостей в

различных дистрибутивах за 2015-2020 год. Источник: Trend Micro

Количество критических уязвимостей в

различных дистрибутивах за 2015-2020 год. Источник: Trend Micro

Количество важных и критических

рекомендаций по безопасности для различных дистрибутивов Linux за

2015-2020 годы. Источник: Trend Micro

Количество важных и критических

рекомендаций по безопасности для различных дистрибутивов Linux за

2015-2020 годы. Источник: Trend Micro

Настройки времени жизни пароля по

умолчанию в Ubuntu (файл /etc/login.defs). Источник: linuxtechi

Настройки времени жизни пароля по

умолчанию в Ubuntu (файл /etc/login.defs). Источник: linuxtechi

Общее количество уязвимых публичных

FTP-серверов по состоянию на 5 января 2021 года. Источник: Trend

Micro

Общее количество уязвимых публичных

FTP-серверов по состоянию на 5 января 2021 года. Источник: Trend

Micro

Фишинговое

письмо BazarLoader

Фишинговое

письмо BazarLoader

Страница

загрузки BazarLoader

Страница

загрузки BazarLoader

Схема заражения Ryuk. Источник: Trend Micro

Схема заражения Ryuk. Источник: Trend Micro

Процесс заражения сети Ryuk через

скомпрометированный маршрутизатор MikroTik. Источник: Trend Micro

Процесс заражения сети Ryuk через

скомпрометированный маршрутизатор MikroTik. Источник: Trend Micro

Фрагмент Powershell-скрипта, который

использовали злоумышленники. Источник: Trend Micro

Фрагмент Powershell-скрипта, который

использовали злоумышленники. Источник: Trend Micro

Частичный список служб, которые

останавливает Ryuk. Источник: CheckPoint

Частичный список служб, которые

останавливает Ryuk. Источник: CheckPoint

Вариант вымогательской записки Ryuk.

Источник: CrowdStrike

Вариант вымогательской записки Ryuk.

Источник: CrowdStrike

Схема отмывания выкупов Ryuk. Источник:

Advanced Intelligence

Схема отмывания выкупов Ryuk. Источник:

Advanced Intelligence

Слайд из выступления экспертов ФБР на

RSAConference2020. Источник: ФБР США

Слайд из выступления экспертов ФБР на

RSAConference2020. Источник: ФБР США

Пример одного из вредоносных писем,

отправленных операторами Fareit. Источник (здесь и далее): Trend

Micro

Пример одного из вредоносных писем,

отправленных операторами Fareit. Источник (здесь и далее): Trend

Micro

Фишинговое письмо от NHS с приглашением на

вакцинацию

Фишинговое письмо от NHS с приглашением на

вакцинацию

Фишинговый сайт медицинской лаборатории Chopo

Фишинговый сайт медицинской лаборатории Chopo

Фишинговое письмо с коммерческим

предложением оборудования для транспортировки вакцин

Фишинговое письмо с коммерческим

предложением оборудования для транспортировки вакцин

Мошеннический сайт, торгующий вакциной

Мошеннический сайт, торгующий вакциной

Обсуждение вакцины от коронавируса на

одном из сайтов Даркнета

Обсуждение вакцины от коронавируса на

одном из сайтов Даркнета

Телеграм-канал, предлагающий купить любые

вакцины с доставкой

Телеграм-канал, предлагающий купить любые

вакцины с доставкой

Общие для Carbanak и FIN7 тактики, которые

применялись в ходе тестирования. Источник (здесь и далее): Trend

Micro

Общие для Carbanak и FIN7 тактики, которые

применялись в ходе тестирования. Источник (здесь и далее): Trend

Micro

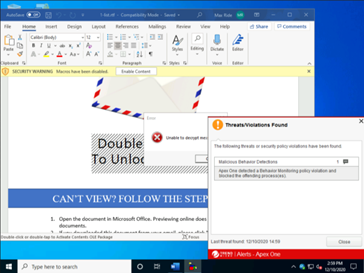

Сообщение об обнаружении техники Открытие

пользователем связанного с MS Office документа, сгенерировано в

момент, когда explorer.exe запустил winword.exe после нажатия

пользователем на вложение 2-list.rtf

Сообщение об обнаружении техники Открытие

пользователем связанного с MS Office документа, сгенерировано в

момент, когда explorer.exe запустил winword.exe после нажатия

пользователем на вложение 2-list.rtf

Сообщение об обнаружении техники

Копирование данных из буфера обмена или снимков экрана при помощи

PowerShell, сгенерированное, когда powershell.exe выполнил команду

CopyFromScreen ()

Сообщение об обнаружении техники

Копирование данных из буфера обмена или снимков экрана при помощи

PowerShell, сгенерированное, когда powershell.exe выполнил команду

CopyFromScreen ()

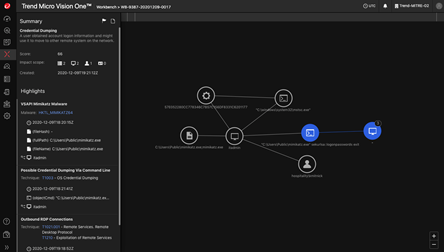

Результаты симуляции цепочки атак с

использованием Credential Dumping, выполненных при помощи

вредоносного ПО Mimikatz

Результаты симуляции цепочки атак с

использованием Credential Dumping, выполненных при помощи

вредоносного ПО Mimikatz

Модели симуляции, в которых обнаружены

связанные события, готовые к более детальному исследованию

Модели симуляции, в которых обнаружены

связанные события, готовые к более детальному исследованию

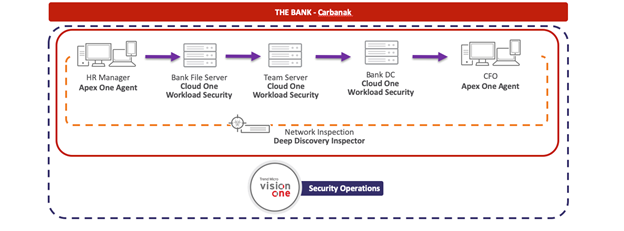

Среда для эмуляции атаки Carbanak с

решениями Trend Micro, отвечающими за обнаружение и предотвращение

кибератак

Среда для эмуляции атаки Carbanak с

решениями Trend Micro, отвечающими за обнаружение и предотвращение

кибератак

Среда для эмуляции атаки FIN7 с решениями

Trend Micro, отвечающими за обнаружение и предотвращение кибератак

Среда для эмуляции атаки FIN7 с решениями

Trend Micro, отвечающими за обнаружение и предотвращение кибератак

Раннее обнаружение и блокировка первых

тактик атаки в принципе предотвращает её успешное развитие

Раннее обнаружение и блокировка первых

тактик атаки в принципе предотвращает её успешное развитие

Оценка атак Carbanak и FIN7, в общий

список интересующих исследователей показателей вошло 65 техник и 11

тактик из перечня ATT&CK

Оценка атак Carbanak и FIN7, в общий

список интересующих исследователей показателей вошло 65 техник и 11

тактик из перечня ATT&CK