Сегодня Group-IB представила аналитический отчет Fxmsp: невидимый бог сети, раскрывающий личность одного из самых активных продавцов доступов в корпоративные сети компаний, предоставлявшего свои услуги в даркнете около 3-х лет. За это время он скомпрометировал порядка 135 компаний в 44 странах мира. По минимальным оценкам прибыль Fxmsp за период его активности могла составлять $1,5 млн (около 100 млн. руб.). Несмотря на то, что Fxmsp упоминался в публичных источниках, Group-IB впервые подробно описали ход расследования и факты, не обнародованные ранее. Материалы по личности Fxmsp переданы в международные правоохранительные органы.

Доступ открыт

В октябре 2017 года на самом известном русскоязычном андеграундном форуме ехрlоit[.]in появилось объявление о продаже доступа к корпоративным сетям ряда компаний редкой для того времени услуги в андеграунде. Его автор впервые предложил доступ ко всем критически важным сегментам сетей скомпрометированных им организаций и заявил, что среди его жертв есть банк уникальный по меркам того времени лот.

1 октября 2017 года день рождения Fxmsp, как одного из самых известных продавцов доступа к корпоративным сетям на андеграундных форумах. Но известным на весь мир это имя стало в мае 2019 года, благодаря новости о получении доступа в защищенные сети трех ведущих антивирусных компаний. Fxmsp скопировал из внутренних сетей вендоров различные фрагменты кода антивирусных продуктов, модули аналитики, документацию по разработке и др.

Этот лот, как сообщалось в СМИ, был выставлен за $300 000. Fxmsp писал о том, что это была целенаправленная акция. Ему понадобилось чуть больше трех лет, чтобы из рядового пользователя хакерского форума, не знающего, как монетизировать свои навыки взлома, стать одним из главных игроков русскоязычного андеграунда со своим пулом постоянных клиентов и даже менеджером по продажам.

Исследуя активность на хакерских форумах более 17 лет лет, эксперты Group-IB Threat Intelligence начали фиксировать рост предложений, связанных с продажей доступов к корпоративным сетям, начиная с 2017 года с появления на хакерской сцене Fxmsp. На тот момент форумы, в основном, наводняли предложения по доступам к взломанным сайтам, единичным серверам, учетным записям. Во второй половине 2017 года в элитной нише продаж доступов в корпоративные сети самым заметным игроком и абсолютным лидером по числу лотов был продавец с никнеймом Fxmsp. Со временем он создал новый тренд в андеграундном коммьюнити, сделав продажу доступов не товаром, а сервисом с обеспечением привилегированного доступа в сети компаний-жертв для своих клиентов.

Основная активность Fxmsp пришлась на 2018 год. После чего ниша некоторое время пустовала, а с начала 2019 года у киберпреступника появились последователи, которые сегодня ведут активную деятельность в андеграунде, взяв на вооружение техники Fxmsp. По данным исследования Group-IB, с начала 2020 года порядка более 40 киберпреступников промышляют ремеслом Fxmsp на андеграундных форумах. Всего за это время было выставлено более чем 150 лотов по продаже доступов в корпоративные сети компаний различных отраслей.

К моменту появления скандальной новости о взломе трех антивирусных вендоров, Fxmsp фактически закончил свою публичную деятельность. Однако до сих пор наиболее плодовитый продавец доступов остается на свободе, представляя угрозу для компаний широкого диапазона отраслей независимо от того, в какой стране они находятся. В связи с этим командой Threat Intelligence Group-IB было принято решение о подготовке данного отчета, передачи его расширенной версии международным правоохранительным органам и обнародовании имеющихся материалов об инструментах и тактике Fxmsp.

Захват рынка

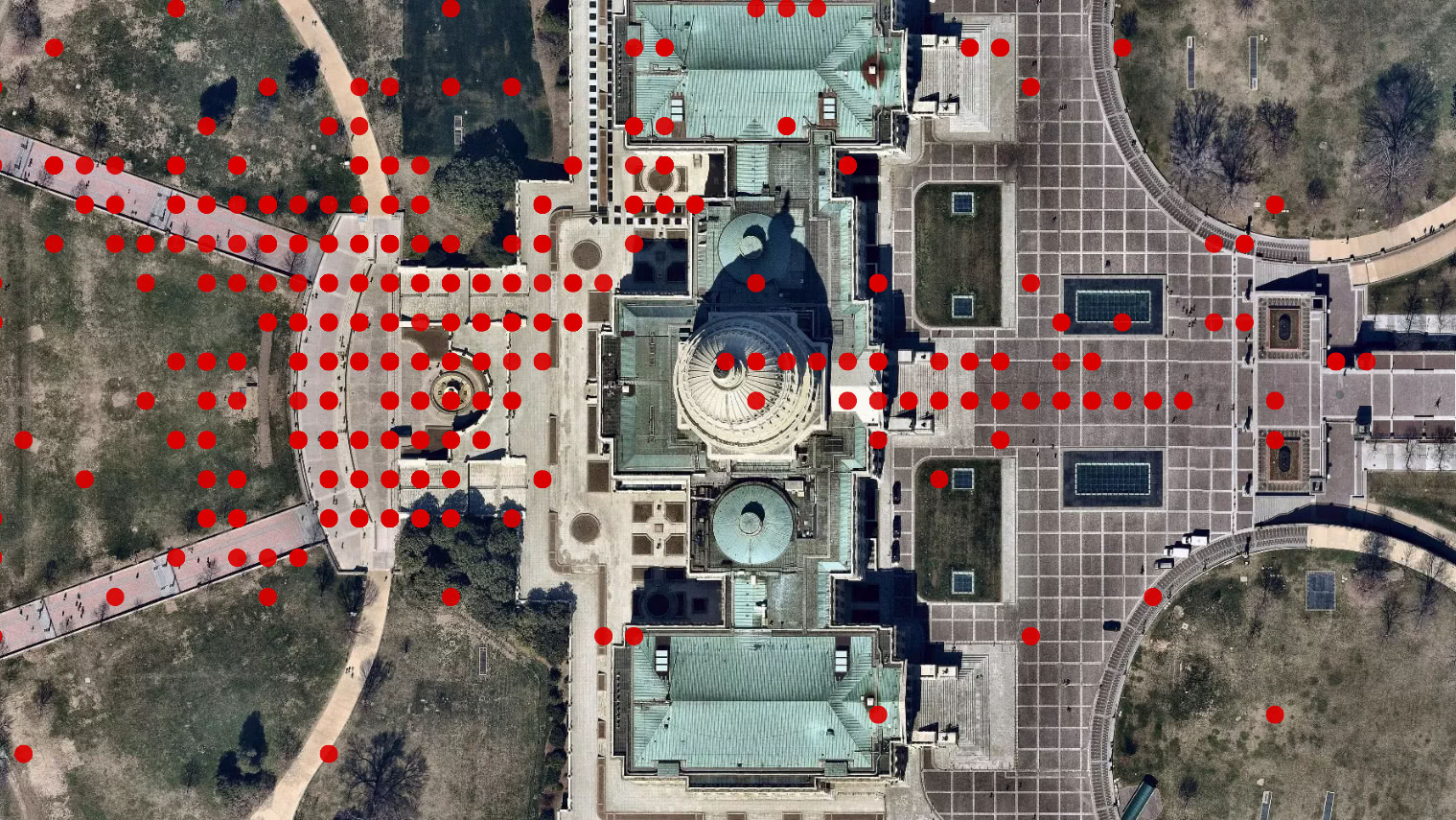

Отчет Group-IB прослеживает деятельность Fxmsp с первой регистрации на андеграундном форуме, зафиксированной системой Group-IB Threat Intelligence, до его исчезновения с хакерских площадок. Fxmsp не специализировался на компрометации конкретных компаний. Топ-3 его жертв составляют госорганизации, провайдеры IT-сервисов и ритейл. Среди атакованных Fxmsp компаний была и крупная рыба: так, 4 из них входят в рейтинг Global 500 | Fortune за 2019 год. В послужном списке Fxmsp присутствуют банки, ТЭК, телекоммуникационные операторы, а также организации энергетического сектора. Одна из них в летом 2020 года пострадала от атаки шифровальщика. К этому времени сервисы от Fxmsp не предлагались в андеграунде уже 8 месяцев.

Данные, полученные в ходе исследования с использованием системы Group-IB Threat Intelligence, позволили выявить инструменты, которые использовал Fxmsp для компрометации компаний, определить с большой степенью точности число его жертв, а также установить предполагаемую личность киберпреступника. Отчет Group-IB поэтапно раскрывает, как из рядового пользователя даркнета, начинавшего с майнинга криптовалюты, менее чем за 3 года русскоязычный хакер Fxmsp, по самым скромным подсчетам, заработал около 1,5 млн. долларов и это без учета продаж в привате, лотов без указания цены, а также повторных продаж доступов в сети компаний-жертв.

Вместе со своим сообщником под ником Lampeduza, взявшим на себя рекламу и сопровождение всех сделок, в период с октября 2017 по сентябрь 2019 они выставили на продажу доступы в 135 компаний из 44 стран мира, включая США, Россию, Англию, Францию, Италию, Нидерланды, Сингапур, Японию, Австралию и многие другие. Несмотря на негласный закон в андеграундной среде не работать по РУ, Fxmsp продавал два лота по российским жертвам, за что был забанен модераторами форума, но это не остановило преступника.

Невидимый бог сети

Своим названием отчет Group-IB обязан одному из рекламных постов Lampeduza. Завоевав авторитет в андеграундной среде, группа обзавелась постоянными клиентами. Lampeduza привлекался лишь на стадии монетизации, в то время как Fxmsp занимался всеми этапами атаки, включая сканирование IP-диапазона в поисках открытого порта RDP 3389, брутфорс, закрепление в сети и установку бэкдоров.

Продажа доступа к корпоративным сетям все еще остается достаточно редкой услугой которая доступна на ограниченном числе андеграундных ресурсов, в основном российских, комментирует Дмитрий Волков, СTO Group-IB, От деятельности Fxmsp пострадали более 130 организаций по всему миру, он является одним из наиболее опасных преступников в своей среде, возможно, до сих пор продолжающим свою деятельность. Мы хотим, чтобы наше исследование позволило ускорить обнаружение и задержание преступника, скрывающегося под ником Fхmsp и лиц работающих с ним, и повлияло на снижение количества желающих быть его последователями. Именно поэтому мы приняли решение передать расширенную версию отчета международным правоохранительным органам и обнародовали имеющиеся материалы об инструментах и тактике Fxmsp, показав как можно обеспечить защиту от подобных атак.

Никнейм Fxmsp стал широко известен в мае 2019 года в связи с появлением в СМИ новости о получении доступа в защищенные сети трех ведущих антивирусных компаний. Одна из них позже частично признает факт доступа, оценивая его как некритичный. К моменту появления скандальной новости, Fxmsp фактически закончил свою публичную деятельность. Однако до сих пор наиболее плодовитый продавец доступов вероятнее всего остается на свободе, представляя угрозу для компаний широкого диапазона отраслей независимо от того, в какой стране они находятся.

Скачать отчет Fxmsp: невидимый бог сети можно здесь.

zzz -

главный разработчик I2P

zzz -

главный разработчик I2P