Поводом к началу этого исследования послужил наш, можно так

сказать, энтомологический интерес к активности мошенников,

работающих по популярной схеме с фейковой курьерской доставкой

товаров, заказанных через интернет. Евгений

Иванов, руководитель группы по выявлению и реагированию на

киберинциденты CERT-GIB, и Яков Кравцов, зам.

руководителя отдела спецпроектов Департамента защиты от цифровых

рисков Group-IB, рассказывают, как разоблачали схему Мамонт и как с

ней бороться.

Первое массовое использование в России схемы Курьер, или Мамонт

(мамонтом на сленге мошенников называют жертву), специалисты

CERT-GIB и Group-IB Digital Risk Protection зафиксировали еще летом

2019 года после обращений обманутых пользователей. Однако пик

мошеннической активности пришелся на 2020 год в связи с пандемией,

переходом на удаленку и увеличением спроса на 30%-40% на

онлайн-покупки и, соответственно, услуги курьерской доставки. Если

летом прошлого года CERT-GIB заблокировал 280 фишинговых ресурсов,

эксплуатирующих тему курьерской доставки товаров, то к декабрю их

количество выросло в 10 раз до 3 000 сайтов.

В итоге расследование, длившееся несколько месяцев, вылилось в

два отчета:первый

с подробным описанием новой схемы, иерархией и теневой бухгалтерией

участников преступных групп, ивторой

о миграции скамеров в СНГ, Европу и США.

Сейчас против пользователей и брендов из Румынии, Болгарии,

Франции, Польши, Чехии, США, Украины, Узбекистана, Киргизии и

Казахстана работают не менее 20 крупных группировок, всего же их

около 40. Ежегодный заработок всех преступных групп, использующих

данную схему мошенничества, оценивается более чем $6,2 млн. и ущерб

от курьерской схемы может только расти.

Начиналась же эта история апрельским вечером 2020 года, когда

Евгений Иванов дежурил в CERT-GIB Центре реагирования на инциденты

информационной безопасности Group-IB и разбирал заявки: жалобы

пользователей на популярный курьерский сервис.

"Здравствуйте!

Вчера я стал жертвой мошенников. Якобы от имени курьерского

сервиса мне пришло письмо на почту с подтверждением и оплатой

доставки товара. Я перешёл на этот сайт, он был точь-в-точь как

сайт сервиса, далее ввёл данные карты и даже не вводил

смс-подтверждение, а деньги всё равно автоматически как-то

списались".

А вот и еще одна жалоба, сестра-близнец первой:

"Хотел купить б/у экшн камеруопределённой марки. На

популярной доске объявлений цены плюс минус одинаковые с небольшим

разбегом. Однако, увидел предложение, которое в два раза ниже.

Слишком уж подозрительно, но все же решил попробовать. Телефон

недоступен, написал в техподдержку. Стандартные вопросы. После,

продавец предлагает продолжить общение в ватсап. Вот тут и

начинается веселье.Я предложил воспользоваться услугой доставки от

самого сервиса. Продавец же предложил через другой популярный

курьерский сервис. Типа услуга безопасной сделки. Через какое то

время скидывает фото накладной с печатью похожей точь в точь как

настоящая и ссылку на оплату. Вроде как товар в отделении и ждет

оплаты для отправки. Почти повелся и чуть не оплатил. Однако, мне

это показалось странным. Ведь у официального сервиса оплата при

получении, а тут предлагает оплатить сразу. Решил внимательно

посмотреть на сайт, что он скинул. Сайт копия официального сервиса,

но ссылка отличается. Понял, что развод. К тому же, на сайте есть

окно чата с оператором и на вопрос есть ли такая то накладная

ответит, что есть и ждет оплаты. На настоящем сайте НЕТ ОКНА ЧАТА с

оператором. А параллельно продавец не унимался и требовал оплаты и

что он со мной теряет время. В итоге. После очередного требования

оплатить иначе посылка не уйдет я ему сказал, что развод не

удался.Заранее благодарю!"

Свалилась и третья жалоба. Получалось целое мошенническое

семейство!

"Вчера я переписывался с продавцом по поводу объявления о

продаже фотоаппарата. Мошенник предложил перейти для дальнейшего

общения в Вотсап по номеру +7 903 ххх-хх-хх. Меня устроил

фотоаппарат и я решил его приобрести. Мошенник предложил отправить

товар доставкой через курьерский сервис, после чего мне пришло

письмо на эл.почту от якобы компании с уведомлением о поступлении

посылки на моё имя и предложением оплатить товар и доставку. Я

перешёл на этот поддельный сайт с поддельной формой оплаты и

произвёл оплату, не заподозрив подвоха. Только потом я понял, что

сайт поддельный. Я имел неосторожность произвести 2 оплаты. Сначала

с одной карты, затем с другой. Через несколько минут мне написал

мошенник в Вотсап, что деньги получены в двойном размере, и стал

писать чушь про то, что его задержали в отделении, и что камеру

забрали и т.п., всю переписку прикладываю".

У всех этих фейковых ресурсов были схожие признаки:

-

Они являлись копией официальных страниц ( именно копии на уровне

кода, со всеми динамическими элементами).

-

Страницы оплаты у разных фейковых сервисов были идентичными, за

исключением логотипов.

-

Мы нашли примеры ресурсов, на поддоменах которых располагались

сразу несколько фишинговых страниц.

Мы решили копнуть глубже и наткнулись на одно из объявлений о

наборе в скам-проект. Начав подробнее изучать этот конкретный тред

на форуме, мы только и успевали занавеской пот утирать, настолько

мы были удивлены масштабом новой схемы, наглостью и

безнаказанностью скамеров этого теневого форума.

Однажды нам на круглосуточную линию CERT-GIB позвонила женщина,

у которой вот такие же гады увели последние деньги.Что такое

потерять 25 000- 50 000 руб. для обычного человека? Встречался

ущерб и покрупнее - под 100 000 рублей.

В первой части нашего исследования мы подробно собирали и

документировали всю информацию о схемах и ее участниках: треды,

комментарии на форумах, скриншоты выплат и отзывы и открытые каналы

в Telegram. Изучали на форумах профили "админов", "воркеров",

выстраивали связи с помощью сетевого графа Group-IB. Кроме того,

нам сильно помогли жалобы пользователей, которые предоставляли

материалы переписок с мошенниками.

Итак, перейдем к тому, что удалось выяснить.

Часть 1. Этапы и описание мошенническои схемы Курьер"

("Мамонт")

Еще на заре скама интернет-мошенники действовали довольно

топорно: создавали фейковое объявление на досках объявлений и

методами социальной инженерии принуждали пользователя к покупке

переводу денег на карту. Приемы использовались стандартные: низкая

цена товара, скидки или подарки, ограничение времени на покупку,

разговоры про очередь из желающих купить и так далее. Группы

создавались и умирали, но неизменным оставалось одно: скамеры

получали деньги, а пользователи не получали свои товары.

Владельцы площадок ответили на это созданием на сайтах

"гарантов" электронной системы безопасности онлайн-покупок, когда

площадка "морозила" перевод до получения покупателем товара, и

только после отсутствия претензий, деньги переводились продавцу.

Кроме того, системы защиты самих площадок блокировали ссылки на

фишинговые сайты, которые присылали скамеры.

В конце-концов мошенники нашли способ, как обойти защиту,

использовать автоматизированные инструменты для генерации фишинга и

довести практически до совершенства сам механизм обмана. Давайте

рассмотрим подробно, как работает схема.

Создание "лота-приманки"

Злоумышленники, регистрируя новые или используя взломанные

аккаунты на интернет-сервисах бесплатных объявлении, размещают

лоты-приманки объявления о продаже по заниженным ценам товаров,

рассчитанных на разные целевые аудитории: фотоаппараты, игровые

приставки, ноутбуки, смартфоны, бензопилы, звуковые системы для

авто, швейные машинки, коллекционные вещи, товары для рыбалки,

спортпит и др.

Контакт с жертвой

После того, как пользователи сервисов выходят на контакт со

злоумышленниками с помощью внутреннего чата на самои

интернет-платформе, им предлагается уйти в мессенджеры Whatsapp или

Viber для дальнеишего обсуждения вопроса покупки и доставки.

Подготовка к сделке

Уже в чатах мессенджеров злоумышленники запрашивают у жертвы

ФИО, адрес и номер телефона якобы для заполнения формы доставки на

ресурсах курьерскои службы.

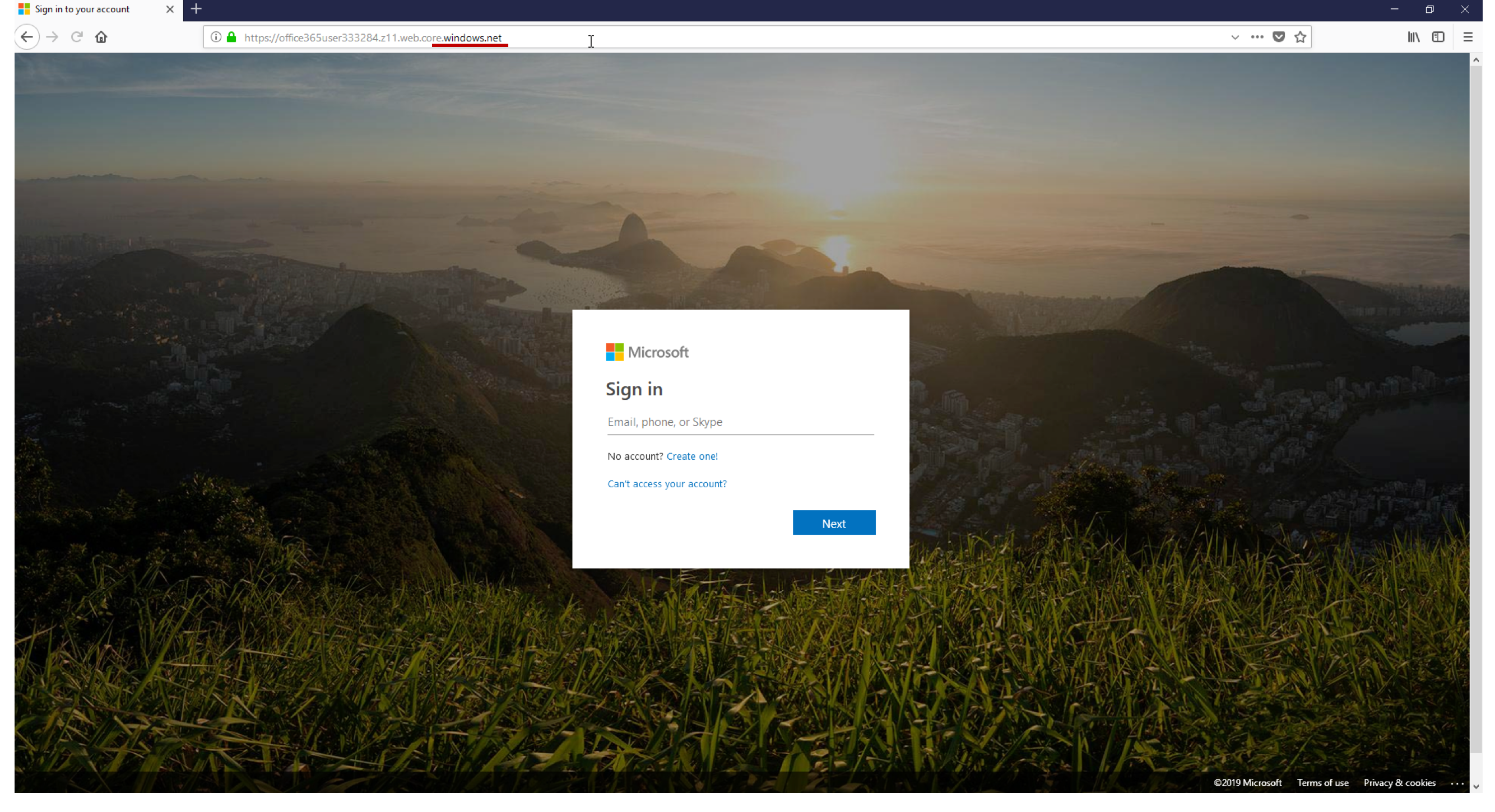

Оплата на фишинговом ресурсе

Далее пользователям предоставляют ссылки на фишинговые ресурсы,

которые полностью копируют официальные страницы популярных

курьерских служб. По ссылке будут представлены указанные ранее

данные жертвы, которые она якобы должна сверить и после этого там

же оплатить.

Возврат, которого нет

Часть жертв обманывают повторно разводят на возврат. Через

некоторое время после оплаты товара покупателю сообщают, что на

почте произошло ЧП. Легенда может быть любой, например, сотрудник

почты якобы пойман на краже, а заказанный товар конфисковала

полиция, поэтому для компенсации перечисленной суммы необходимо

оформить возврат средств. Понятно, что на деле, если с карты

происходит повторное списание той же суммы.

Реверс-схема

Позже появился обновленный вариант мошеннической схемы, в

котором мошенники выступают в роли покупателей, а не продавцов.

"Воркером" производится поиск объявлений о продаже каких-либо

товаров на всё тех же досках бесплатных объявлений. Обязательное

условие для объявления - продавец разрешил с собой связываться по

мобильному телефону, выбрав опцию показывать свой номер телефона

всем желающим, и товар доступен для покупки с доставкой.

Мошенник выходит на контакт с продавцом сразу через чаты

сторонних популярных мессенджеров, минуя тем самым безопасные чаты

интернет-площадок бесплатных объявлений, и проявляет желание

приобрести выставленный товар, уточняет актуальность предложения

продавца.

Далее мошенник утверждает, что сейчас же оформит "покупку с

доставкой", тем временем генерируя с помощью автоматизированного

телеграм-бота новую фишинговую страницу, используя реальное

название, фото и цену лота.

Через минуту фишинговая страница готова и её можно пересылать

жертве-продавцу в чат мессенджера, объясняя, что уже всё оплатил, и

предлагая проверить, получить денежные средства. Для получения

средств, понятное дело, необходимо будет вводить данные своей

банковской карты.

Разнообразие скама: аренда недвижимости и поиск попутчиков

На сегодняшний день существует обширный выбор брендов курьерских

сервисов, под которые мошенники создают фишинговые страницы.

Однако, в последнее время их интересуют и сайты с объявлениями по

продаже автомобилей и автозапчастей, магазины электроники, ресурсы

аренды недвижимости и сервисы по перевозке пассажиров.

Мошеннику безразлично, чем занимается площадка арендой

недвижимости или продажей велосипедов, для него важно, чтобы на

ресурсе сервиса была возможность внутренней коммуникации среди

пользователей и безопасные сделки внутри самого сайта, что

позволяет подменить конечную ссылку на созвучном домене для

перевода средств.

Только в ноябре 2020 годапоявилосьоколо

десяти фейковых сайтов, мимикрирущих под популярную базу

недвижимости. Злоумышленники использовали стандартные схемы обмана

пользователей онлайн-досок объявлений, предлагая внести предоплату,

которая в случае аренды жилья может быть достаточно высокой.

Количество мошеннических доменов, содержащих названия известных

сервисов в разных потребительских сегментах, во втором полугодии

выросло больше чем вдвое.

В атаках на сервисы аренды квартир вовлечены те же группировки,

которые создавали фейковые сайты популярных курьерских служб. Летом

наблюдался рост атак на сайты бронирования отелей, когда в сезон

отпусков люди имели возможность путешествовать только в пределах

России, потом мошенники переключились на сервисы аренды квартир. Не

стоит исключать внутреннюю конкуренцию у преступных групп, которая

мотивирует их искать возможность заработать в новых сферах.

Часть 2. Преступные группы

Командои Group-IB были обнаружены многочисленные разрозненные

группировки, специализирующиеся на этом виде мошенничества.

Несколько фактов:

-

28 августа 2019 года опубликован первый пост о наборе на

хакерских форумах.

-

95 тем, посвященных данному виду мошенничества, было обнаружено

на форумах и в телеграм-каналах к концу 2020 года.

-

200 000 рублей достигает ежегодный оборот одной мошеннической

группы.

Состав типичной преступной группы:

-

ТС (Topic Starter) организатор группы, "админ". Отвечает за софт

и работоспособность платежной системы, поддержку пользователеи и

распределение денежных средств;

-

Наемные работники ("воркеры", "спаммеры"), в задачи которых

входит регистрация на сервисах бесплатных объявлении

аккаунтов-однодневок, создание объявлении-приманок по заготовленным

шаблонам, коммуникация с жертвами посредством чатов на площадках

объявлении и/или в мессенджерах, доставка фишинговых ссылок до

жертв;

-

Так называемые "прозвонщики" или "возвратчики", выступающие в

роли операторов службы поддержки курьерских сервисов. Входя в

доверие граждан, предлагают жертвам оформить возврат, нередко

предоставляя по сути тот же ресурс. При этом происходит повторное

списание средств с карты потерпевших.

В ходе изучения форумов мы пришли к выводу, что количество

подобных группировок исчисляется десятками. Абсолютно все

преступные группы заинтересованы в масштабировании своего бизнеса и

привлечении свежих сил.

Например, одна из крупных преступных групп, называющая

себяDreamer Money Gang (DMG), нанимает воркеров

через телеграм-бот и обещает обучение, лучшие домены на рынке и

быстрые выплаты без скрытых процентов. Ежедневный оборот DMG

превышает 200 000 рублей.

Выручка другой преступной группы стремительно росла в начале

2020 года: 784.600 рублей (январь), 3.5 млн руб (февраль), 6.2 млн

рублей (март), 8.9 млн руб (апрель).

А вот как устроена мошенническая бухгалтерия.

Все сделки и транзакции воркеров отображаются в телеграм-боте:

сумма, номер платежа и ник-нейм воркера.

В одном из чат-ботов фигурируют многочисленные переводы на суммы

от 7 300 до 63 900 рублей сначала деньги падают на счета админа,

затем он распределяет доходы на остальных участников группы.

Как правило, воркеры получают 70-80% от суммы транзакции в

криптовалюте админы оперативно переводят деньги им на

криптокошельки. Админы оставляют себе 20-30% от выручки.

Схему с возвратом отрабатывают так называемые прозвонщики или

возвратчики, выступающие в роли операторов службы поддержки

курьерских сервисов. Связавшись с жертвой по телефону или в

мессенджерах, они предлагают оформить возврат, при этом происходит

повторное списание средств с карты потерпевших.

Прозвонщик может получать как фиксированную сумму, так и процент

от украденных денег от 5% до 20%. Крайне редко в роли прозвонщика

выступают сами воркеры, поскольку прозвонщики узкопрофильные

специалисты, обладающие хорошо прокаченным навыком социальной

инженерии, четким поставленным голосом и готовностью с ходу

ответить на самые неожиданные вопросы сомневающихся

покупателей.

Проанализировав сообщения о выплатах в чат-ботах, аналитики

Group-IB выяснили, что 20 из 40 активных групп, ориентированы на

зарубежные страны. В среднем они зарабатывают $ 60 752 в месяц, но

доходы разных групп неоднородны. В целом, общий ежемесячный

заработок 40 самых активных действующих преступных групп

оценивается как минимум в $ 522 731 в месяц.

Часть 3. Автоматизация и масштабирование бизнеса

Кроме обмана с использованием техник социальной инженерии,

мошенникам необходимо решать еще технические вопросы, например,

регистрировать созвучные компаниям по доставке доменные имена и

создавать фишинговые страницы, поддерживать сервисы оплаты от так

называемой "ошибки 900", когда банк блокирует операцию или карту на

которую пытаются перевести средства, регистрировать новые аккаунты

и покупать новые телефонные номера. Плюс к этому надо решать

вопросы с набором новых воркеров, созданием новых фишинг-ресурсов,

техподдержкой и так далее.

Большую часть этих проблем решили боты в Telegram.С их

появлением мошеннику уже не нужно создавать страницы для генерации

фишинг-страниц, так называемые "админки". Теперь воркеру достаточно

сбросить в чат-бот ссылку на нужный товар-приманку, после чего бот

сам генерирует ему полный фишинг-комплект: ссылки на странички

курьерских сервисов, оплату и возврат.

Кроме того, в Telegram присутствует своя полноценная служба

поддержки 24/7, работают магазины по продаже всего необходимого для

мошенничества: аккаунты на нужной доске объявлений, телефоны,

электронные кошельки, таргетированные e-mail рассылки, продажа

других скам-проектов и так далее, вплоть до предложения услуг

адвокатов, которые в случае чего будут защищать мошенника в

суде.

Сейчас в 40 самых активных чатах зарегистрированы более 5 000

уникальных пользователей-скамеров.

Существует более 10 разновидностей телеграм-ботов, создающих

страницы под зарубежные бренды во Франции, Болгарии, Румынии,

Польше и Чехии. Под каждый бренд и страну мошенники пишут

инструкции-скрипты, помогающие новичкам-воркерам авторизоваться на

зарубежных площадках и вести диалог с жертвой на местном языке.

В итоге качество и удобство создания фишинговых страниц, а также

сервис поддержки скамеров довольно сильно выросли. Все это вызвало

небывалый рост мошенничества на досках объявлений и огромное число

желающих заниматься столь прибыльным и простым делом.

Перед вами примеры чат-ботов в Telegram:

Регистрация новичка-воркера осуществляется через Телеграм-бота,

через подпольные форумы или напрямую через Админа (ТС). Бывают

открытые и закрытые чаты группировок.

Рассмотрим закрытые. Чтобы попасть в мошеннический проект,

необходимо пройти процедуру "найма" через телеграм-бота, где

кандидату задают вопросы, связанные с опытом мошеннической

деятельности в других проектах, откуда узнал про проект, есть ли

профили на подпольных форумах. Просмотр профилей на форумах скорее

всего связан с проверкой кандидата и его репутации, не был ли он

замечен в "арбитраже" - процедура, в которой мошенники разбираются

друг с другом в щекотливых ситуациях, например, Админ(ТС) не

выплатил воркеру положенную сумму за обман "мамонта".

После того, как уже воркер прошёл процедуру регистрации, он

получает доступ к трём чатам: информационный чат (справка о

проекте, планах и мануалы), чат воркеров (мошенники общаются между

собой, делятся опытом, обсуждают проекты) и финансовый чат (отчет о

выплатах). Примечательно, что чаты с выплатами общедоступные, не

исключено, что они используются в рекламных целях для привлечения

новых кандидатов.

По выплатам воркеров ведется статистика, лучшие добавляются в

общедоступный список топов по выплатам. Они получают доступ к

вип-чату "топов", получают доступ к вип-скриптам, например, для

работы в США или Европе, в то время как остальные мошенники доступа

к этому чату не имеют.

Кроме того, существует отдельный чат прозвонщиков, в котором

находятся мануалы по тому, как разговаривать с жертвами.

Часть 4. Миграция на запад

Активное противодействие мошенникам со стороны Group-IB, а также

компаний, владеющих курьерскими сервисами и досками объявлений

подстегнуло начавшуюся весной online-миграцию мошеннических групп

из России в СНГ и страны Европы. Также злоумышленники принялись

искать новые ниши, как, например, случилось с появлением фишинговых

сайтов под популярные сайты аренды жилья и букмекерские конторы.

Российская зона интернета в очередной раз стала тестовой площадкой,

позволяя злоумышленникам масштабировать преступный бизнес на

международную арену

До 2020 уже фиксировались атаки на зарубежные бренды программное

обеспечение для генерации фишинговых страниц было доступно в

закрытых сообществах для скамеров с опытом работы, но это были

единичные случаи.

В середине февраля на форумах начинает появляться реклама

телеграм-ботов со свободным доступом к использованию, где можно

генерировать фишинговые формы под украинскую версию сайта

бесплатных объявлений.

В апреле начали появляться предложения о новом виде скама под

белорусский сайт бесплатных объявлений.

В мае 2020 года к скаму украинского сайта добавилась румынская

версия площадки. Уже в начале августа в открытых телеграм-ботах

появился скам болгарской и казахской версии.

Скамеры не остановились на отработке схемы в странах СНГ. Так в

конце августа в популярных телеграм-ботах появился скам

французского сайта бесплатных объявлений.

Следом в октябре появился скам польской версии сайта бесплатных

объявлений.

Добавление западных брендов в телеграм-боты ведется очень

активно. В конце ноября появились фишинговые формы для польской

платформы электронной коммерции и чешского сайта бесплатных

объявлений.

Стоит отметить, что скам европейских брендов более

затруднительный, чем в СНГ. Мошенники сталкиваются с языковыми

проблемами, трудностями при верификации аккаунтов на сайтах, что

вынуждает покупать через форумы и сообщества краденые личные

документы и телефонные номера. Для "админов" появляется проблема с

привязкой валютных кредитных карт к телеграм-ботам. Решается это

привлечением опытных дропов (подставных лиц для приема и вывода

денег).

Под каждый бренд мошенниками-энтузиастами пишутся инструкции по

скаму, помогающие новичкам авторизоваться на зарубежных площадках и

вести диалог с жертвой.

Часть 5. Как бороться с "Мамонтом"?

Аналитики предупреждают, что отработанная в России схема быстро

масштабируется на европейские и американские площадки, куда

русскоязычные мошенники выходят с целью увеличения капитализации и

снижения риска быть пойманными. Борьба со схемой требует дальнейшей

консолидации усилий компаний, продвигающих услуги доставки товаров,

бесплатных досок объявлений, и использования передовых технологий

защиты цифровых рисков для оперативного детектирования и ликвидации

преступных групп.

Рекомендации для брендов

В отличие от России, где курьерские сервисы, доски бесплатных

объявлений и ресурсы по аренде недвижимости первыми приняли на себя

удар Мамонта, подавляющее число пользователей и сотрудников служб

безопасности международных компаний пока не готовы к

противодействию этому типу мошенничества.

Для пресечения подобных продвинутых скам-схем классического

мониторинга и блокировки уже недостаточно необходимо выявлять и

блокировать инфраструктуру преступных групп, используя

автоматизированную систему выявления и устранения цифровых рисков

на основе искусственного интеллекта (подробноститут),

база знаний которой регулярно подпитывается данными об

инфраструктуре, тактике, инструментах и новых схемах

мошенничества.

-

Использовать специализированные системы Digital Risk Protection,

позволяющие проактивно выявлять появление поддельных доменов,

мошеннической рекламы и фишинга.

-

Обеспечить непрерывный мониторинг андеграундных форумов на

появление фактов, связанных с попытками использовать бренд в

неправомерных целях.

-

Проводить анализ фишинговых атак, с целью атрибутировать

преступную группу, раскрыть участников и привлечь к

ответственности.

Если вы или ваша компания стали жертвой мошенников,

незамедлительно обратитесь в полицию, сообщите об инциденте в

техподдержку сервиса, предоставьте им переписку.Сообщить в CERT-GIB

о мошенничестве можно по телефону круглосуточной линии +7 (495)

984-33-64 или на почтуresponse@cert-gib.com.

Рекомендации для пользователей

-

Доверяйте только официальным сайтам. Прежде чем ввести в

какую-либо форму данные своей банковской карты изучите адрес сайта,

загуглите его и проверьте, когда он был создан. Если сайту пара

месяцев с большой долей вероятности он мошеннический.

-

Большие скидки на технику один из признаков того, что

лот-приманка на сайтах бесплатных объявлений создан мошенниками.

Будьте осторожны.

-

Пользуясь услугами сервисов по продаже новых и б/у товаров, не

уходите в мессенджеры, ведите всю переписку только в чате

сервиса.

-

Не заказывайте товар по предоплате - оплачивайте только тогда,

когда получили товар и убедились в его исправности.

-

Прежде, чем ввести в какую-либо форму данные своей банковской

карты изучите адрес сайта, загуглите его и проверьте, когда он был

создан. Если сайту пара месяцев с большой долей вероятности он

мошеннический. Доверяйте только официальным сайтам. Например, сайт

cdek.ru, а

остальные адреса (cdek.nu, cdek.in, cdek.at, cdek-box.ru,

cdek-dostavka.info) прямо указывают на подделки.

Реконструкция

Реконструкция

Обрывок эксельки с цензурой, сорт. от

старшего класса к младшему

Обрывок эксельки с цензурой, сорт. от

старшего класса к младшему

Данные передавались в подобном формате

Данные передавались в подобном формате

Обращение и ответ от МВД

Обращение и ответ от МВД

Пример одного из вредоносных писем,

отправленных операторами Fareit. Источник (здесь и далее): Trend

Micro

Пример одного из вредоносных писем,

отправленных операторами Fareit. Источник (здесь и далее): Trend

Micro

Фишинговое письмо от NHS с приглашением на

вакцинацию

Фишинговое письмо от NHS с приглашением на

вакцинацию

Фишинговый сайт медицинской лаборатории Chopo

Фишинговый сайт медицинской лаборатории Chopo

Фишинговое письмо с коммерческим

предложением оборудования для транспортировки вакцин

Фишинговое письмо с коммерческим

предложением оборудования для транспортировки вакцин

Мошеннический сайт, торгующий вакциной

Мошеннический сайт, торгующий вакциной

Обсуждение вакцины от коронавируса на

одном из сайтов Даркнета

Обсуждение вакцины от коронавируса на

одном из сайтов Даркнета

Телеграм-канал, предлагающий купить любые

вакцины с доставкой

Телеграм-канал, предлагающий купить любые

вакцины с доставкой

Создание встречи в Outlook

Создание встречи в Outlook Так

выглядит приглашение на встречу

Так

выглядит приглашение на встречу

Пример зловреда, с которым встроенные

механизмы Exchange не справились

Пример зловреда, с которым встроенные

механизмы Exchange не справились