Компьютеры всегда были полем боя. Вечная битва взлома и защиты началась с появления первого массового ПК и будет продолжаться пока существует человечество. Первые хакеры были исследователями, они искали способы оптимизировать вычисления, найти более эффективные режимы работы, выжать максимум из скудных возможностей компьютеров. Тогда еще не было термина хакер, людей, которые занимались взломом, сейчас бы назвали системными программистами и программистами микроконтроллеров, до сих пор бьющихся за каждый лишний байт и пишущих на низком уровне.

Сложно сказать, когда развлечение стало злонамеренным, а потом корыстным. Первоначально, порча данных или железа не приводила к выгоде, потому написание вирусов был удел одиночек, любителей в хорошем смысле слова, людей не ищущих выгоды.

Все изменила сеть

Предпосылки возникновения EDR

Очень долго, компьютерные вирусы были чрезвычайно специфическими программами. Им приходилось выживать в очень стесненных условиях слабых компьютеров с ограниченными ресурсами, авторы вирусов были гуру Ассемблера, досконально знали все тонкости работы компьютеров на низком уровне. Но компьютеры становились мощнее, их связала сеть и все это запахло большими деньгами. Взлом был поставлен на поток, теперь это серьезный и крупный бизнес, уязвимости продают за огромные деньги, основной трафик компьютерных сетей DDoS. Таким же крупным бизнесом стала и защита от атак. Прошли те времена, когда антивирусные программы покупались на дискетах и защищали только один компьютер. Даже сами понятия вирус и антивирус уже устаревают, целью атак становятся целые организации, а занимаются этим уже не одиночки-энтузиасты.

Но атакующие программы довольно долго оставались все такими же специфическими, их можно было распознать по характерным сигнатурам, особенностям поведения и вектору атаки. Антивирусы работающие по древним досовским принципам были довольно эффективны, эвристический анализ анализ позволяет быстро находить шифрующиеся и полиморфные вирусы. Специалисты по безопасности разрабатывали новые методы защиты, основанные на комплексном анализе разных признаков злонамеренной деятельности, таких как: нетипичный сетевой трафик, подозрительная активность аккаунтов пользователей, присутствие на компьютерах подозрительных программ и тп. Системы SIEM (Security Information and Event Management) выявляют зараженные компьютеры благодаря анализу логов корпоративной сети. А локальные системы EPP (Endpoint Protection Platform) следят за порядком на рабочем месте сотрудника по принципу классического антивируса и фаервола.

Казалось бы, все под контролем, но проблема пришла с другой стороны.

Кевин в молодые годы, фото из полицейского участка

Со времен знаменитого Кевина Митника классическая социальная инженерия не только успешно применяется до сих пор, но и развивается в ногу со временем. Уже не надо самому обзванивать все номера принадлежащие фирме, чтобы найти беспечного сотрудника, который согласится открыть дверь или ввести необходимую взломщику команду. Простейший скрипт разошлет десятки тысяч поддельных писем, бот будет стучаться в мессенджеры и соцсети, а фишинговые сайты соберут богатый урожай паролей. У такой атаки нет особых сигнатур, ее нельзя отследить по логам сетевого экрана. Узкоспециализированная программа, написанная под конкретные меры безопасности, заранее выбранной компании, тоже будет пропущена антивирусом без поднятия тревоги.

Сравнительно недавно, в 2013 году, компанией Symantec была расследована деятельность одной хакерской группировки под названием Thrip. Их действия были очень успешны именно потому, что они практически не использовали традиционный хакерский софт, оставляющий привычные следы и хорошо известный современным системам безопасности. Для проникновения в организацию такие хакеры используют социальную инженерию. Чтобы получить привилегии администратора, однократно модифицируют обычную утилиту, не засвечивая одну и ту же сигнатуру при разных взломах. Более того, подобные программы или скрипты используются очень кратковременно и потом сами себя удаляют, не оставляя следов, или хуже того существуют только в оперативной памяти, никогда не записывая свой код в файлы, храня данные в реестре, а для работы вызывая стандартные powershell.exe или wmic.exe, не поднимающих тревогу у обычных антивирусов. После проникновения в систему используются самые обычные служебные утилиты, которые разрешены политиками безопасности. Например Thrip применяли для проникновения модифицированную пентестерскую программу Mimikatz, предназначенную для изучения языка C и экспериментов над защитой Windows, а потом, для удаленного управления взломанными компьютерами, использовали утилиту PsExec фирмы Microsoft из пакета PsTools и другую совершенно легальную программу LogMeIn. Чтобы своровать данные они использовали не хитрые шпионские программы, а самый обычный FTP-клиент WinSCP.

Подобная активность практически незаметна для средств типа SIEM и EPP.

Принципы работы EDR

В том же 2013 году, Антон Чувакин (русский специалист по компьютерной безопасности, окончивший ФизФак МГУ, работающий за границей), предложил выделить новую категорию инструментов для предотвращения хакерских атак и назвал их ETDR (Endpoint Threat Detection & Response), позднее общепринятой стала аббревиатура EDR. Под конечной точкой подразумеваются сервер, десктопная рабочая станция, ноутбук и смартфон.

Антон Чувакин

Чем же отличаются EDR от других, более традиционных методов защиты?

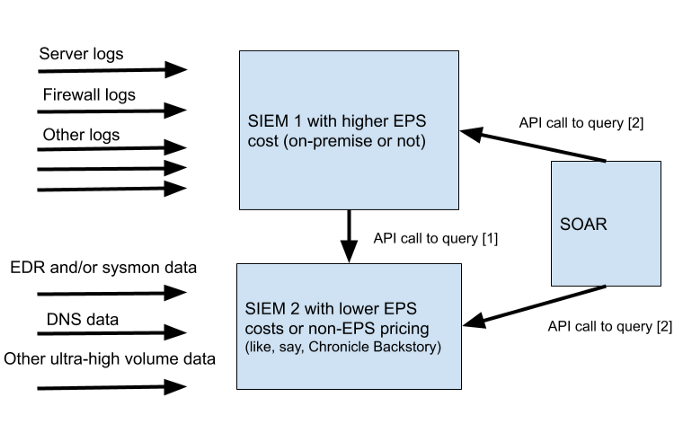

Главное отличие EDR от SIEM это работа с локальными данными и логирование событий происходящих на конкретном компьютере. SIEM следит за глобальным сетевым трафиком в организации, заставить эту систему собирать данные с каждого отдельного компьютера очень накладно и потребует слишком больших мощностей.

По сути, это логическое развитие привычных антивирусов и систем EPP, следящих за подозрительной активностью трафика и занимающихся поиском известных вредоносных программ. Но если антивирусы отлавливают вредоносный софт в момент его запуска, инструменты EDR работают глубже.

Любая система EDR состоит из нескольких типичных модулей, взаимодействие которых можно разобрать на примере EDR фирмы Comodo Cybersecurity, которая выложила исходный код Open EDR в общий доступ:

- Core Library базовый фреймворк, который содержит основные функции и является ядром системы;

- EDR Agent service собственно само приложение EDR;

- Process Monitor DLL-библиотека, которая внедряется в различные процессы для перехвата вызовов API и инструментарий для работы с ней;

- File filter driver мини-фильтр файловой системы, который перехватывает запросы ввода-вывода файловой системы, отслеживает доступ к реестру, обеспечивают защиту компонентов и настроек EDR и тп;

- Network monitor компонент мониторинга сетевой активности;

Гибкие настройки позволяют отфильтровать ложные тревоги и отрегулировать систему для конкретной специфики сети в организации, а ядро системы закапывается на очень глубокий уровень, используя для этого хакерские технологии, такие как Rootkit.

Помимо сигнатурного и эвристического анализа, EDR непрерывно сканирует систему на предмет IoC (Indicator of Compromise Индикатор компрометации) и IoA (Indicators of Attack Индикатор атаки), выслеживая определенные признаки, которые могут говорить о попытке вторжения: фишинговые письма, обращение на подозрительные IP-адреса, отслеживание хешей вредоносных файлов, значения реестра и тп.

Кажется, что все это не очень сильно отличается от обычного антивируса и фаервола? Не совсем.

Искусственный интеллект стоит на страже

Некоммерческая организация MITRE Corp накопила большой массив данных из логов сканирования корпоративных сетей и конечных точек, собранных во время проникновения злоумышленников в системы, а также пентестинга и собственных исследований, систематизировав их и вычленив основные тактики атак. Первый вариант базы был представлен в 2013 году, с каждым годом она расширялась и дополнялась.

Термином Threat Intelligence (Анализ угроз) называется анализ данных получаемых EDR при сканировании, когда они сопоставляются с известными тактиками злоумышленников. При получении положительной корреляции с паттернами MITRE ATT&CK, система поднимет тревогу, а при необходимости может инкапсулировать угрозу в песочницу и отключить подозрительные машины от компьютерной сети. При этом, сбор очень подробных и систематизированных логов, позволяет инженерам-безопасникам быстро найти брешь при обнаружении факта проникновения злоумышленников в систему и дальнейшего расследования инцидента.

Недавно британская компания Micro Focus International представила отчет по текущим трендам информационной безопасности. Опрос из 15 пунктов был разослан нескольким сотням специалистам из разных стран. Выяснилось, что 90% пользуются базой MITRE ATT&CK и 93% применяют технологии AI и ML.

Анализ данных с помощью ИИ позволяет перейти на новый уровень, от Threat Intelligence, к Threat Hunting. Специалисты по безопасности моделируют разнообразные атаки на инфраструктуру своей компании, заранее определяют слабые места и принимают меры для их укрепления.

Еще один вектор для приложения ИИ в безопасности анализ поведения сотрудников.

Составляется карта обычной активности в учетной записи работника, согласно которой, его трафик и запущенные программы более-менее одинаковые день ото дня. И если вдруг выясняется, что он залогинился глубокой ночью, запускает нетипичный для него софт и пытается обратиться к неизвестному адресу в инете система поднимет тревогу и может заблокировать аккаунт.

Будущее рядом

Канадский научный фантаст Питер Уоттс в своей мрачной трилогии Рифтеры, действие которой происходит в ближайшем будущем, описывает некий зельц умный гель, состоящий из нервных клеток коры головного мозга, культивированных на искусственном субстрате. Ученые научились образовывать в нем связи наподобие тех, что есть в человеческом мозгу, и создавать на его основе высокопроизводительные биокомпьютеры, превосходящие по мощности компьютерные нейросети. С особенностями мышления подобных устройств связана главная интрига трилогии, но я расскажу только об одной области их применения.

В будущем, компьютерные вирусы и сетевые атаки настолько забили все информационные каналы, что интернет, в нашем современном понимании, перестал существовать. Тогда, в качестве антивирусов, приспособили умные гели, которых нельзя было обмануть простым шифрованием и полиморфизмом, они на лету отслеживали паттерны взлома и моментально его пресекали. Эта мера полностью очистила компьютерные сети от подобных угроз.

Кто знает. Может базы данных подобные той, что собирает MITRE и машинное обучение, очистят инет от вирусов быстрее, чем предполагал Питер Уоттс? Хотя, ведь киберпреступники тоже могут пользоваться технологиями ИИ. Более того, есть свидетельства, что они их уже освоили