Оглавление

-

Введение

-

Wi-Fi и размер бизнеса

2.1для малого бизнеса

2.2для среднего

2.3дляenterprise

-

Сценарии примененияWi-Fiв сферах бизнеса

3.1 Wi-Fiна заводе

3.2Умный ритейл.Wi-Fiв магазины и ТРЦ.

-Сеть магазинов

-МаркетингТРЦ

3.3Wi-Fiв отеле, ресторане, кафе.

3.4Wi-Fiвбанках

3.5Wi-Fiна складе

-

Заключение

Введение

В прошлойстатьерассказ шел о

технологиях и инструментах, которые внедряют вWi-Fi. Часть 2 будет

о типовых сценариях внедрения. Если лень читать- проматывай(ссылка

на ту же статью в блог)вниз, там будет калькулятор. Калькулятор

учитывает вендора, количество точек доступа и дополнительный

функционал.

Сразу оговорюсь, статья будет не только оWi-Fi6в вакууме. В

каждом кейсе будет примеси других технологийи оборудования. Все

статьи я составлял с помощью решений отCiscoи

Aruba/Huaweiкакальтернатива.Но это не значит, что мы не найдем

аналогов наZyxel.

Начнем с решений в зависимости от масштаба бизнеса. Каждый класс

предприятий имеет свой подходк построение беспроводной сети.

Wi-Fi и размер бизнеса

Малый бизнес

В малом бизнесе требования к WI-Fiсетям минимальные. В офисе

на20-30человек хватит1-2точек доступа.Контроллер не нужен, либо им

может стать точка доступа.Если в офис приходят посетители, стоит

позаботиться о гостевом доступе.Возможна интеграция склада и

терминалов сбора данных через

беспроводноесоединение.Кибербезопасность ограничивается

антивирусами на конечном устройстве и двухфакторной

аутентификацией(CiscoDuo).

Средний бизнес

Схема беспроводной сети в средней компании уже включает в себя

контроллер. Контроллер управляет подключенными точками доступа. В

компаниях с виртуализацией контроллер может устанавливаться на

виртуальную машину.

Еще всреднем бизнесе появляется понятие кибербезопасности.

Дополнительно к аутентификации добавляется межсетевой экран для

анализа вирусов в трафике.В теории каждый узел может быть

защищен.Вопрос: стоит ли объект защитыпотраченныхсредств.

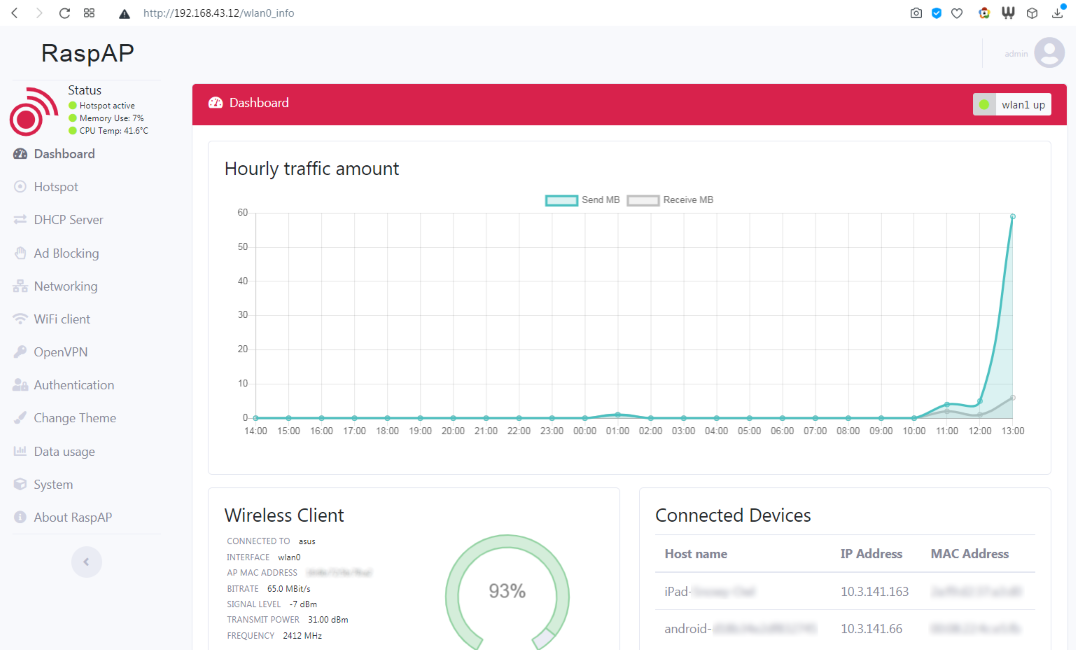

Офис нашей компании

В офисе любого размера есть потребность в мобильных

сотрудниках.Удаленкаэкономит деньги на аренду и содержания офиса.

Командировки помогают вести проект и разговаривать с сотрудниками

на месте. Выезды к заказчику приближают его к покупке.Чтобы

безопасно подключаться к инфраструктуре нуженбезопасный

канал.CiscoAnyConnectего

предоставляет.

Типовой дизайн:

Требуется подключенияWi-Fiи сетевых служб в офисе под ключ. В

офисе должны быть проводная и беспроводная инфраструктура, гостевой

доступ, система безопасности, унифицированные коммуникации.

Помещение 1500 м2

Кол-во сотрудников: 150 человек

Решения кейса

На уровень ядра устанавливается коммутатор

доступа-Catalyst9500.

На уровне доступа-Catalyst9200.Точки

доступа-CiscoAironet9117или

9120.

КонтроллерCatalyst9800-L.(может

быть виртуальным)

Управление и контроль:CiscoISE(Опция)

Безопасность периметра:Firepower1010+Duo(Опция)

Продукты:CiscoDNA,Firepower+Duo+ESA/WSA,Cisco ISE, Cisco

Aironet 9117.

ИнфраструктураСМБв вакууме

Enterprise

Организация

WLANна уровнебранча(офиса компании), не отличается от

среднего.На глобальномуровне добавляются коммутаторы ядра иDNACenter.Enterpriseотличается

от СМБпостроением кибербезопасности в

компании,интеграциейбизнес-приложений(но о них мы поговорим в

другой статье)и повышенной отказоустойчивостью.

Так может выглядетьIT-инфраструктураEnterprise

ВEnterpriseсегментекибербезопасность более актуальна,чем в

среднем бизнесе.Точекпроникновения злоумышленниковбольше, чем в

среднем бизнесе.Цена ошибкивыше. Стоимость простоя региональнойсети

магазиновможетдостигатьсотен миллионов рублей.

Категории средств безопасности:

Каждая категория закрываетпотребностьEnterpriseв безопасности.Но

эта статья больше для СМБ, поэтому не будем углубляться

вподробностирешенийдля большого бизнеса.

Сценарии применения Wi-Fi в сферах бизнеса

Описание сценариев применения будет по принципу.

-

Типовой дизайн предприятия сценария

-

Технологии для решения задач сценария

-

Решения кейса

-

(Иногда) Схема исполнения

Все описанныесценарии- общее среднее по сфере бизнеса. Типовые

проблемы, которые мы часто встречаем у заказчиков, описаны

ниже.

Каждый бизнес особенный, и кейс может отличаться от Вашего.

Wi-Fi на заводе

Wi-fiсеть на заводе строится по подобию складской сети. Разница

в производственной линии и более агрессивной среде.

Типовой дизайн:в промзоне

размещенарматурныйзавод.Управление завода намерено

внедритьтерминалы сбора данныхдлямаркировкиконечной продукции. На

территории цеха отсутствует беспроводная сеть- ее нужнопостроить с

нуля. Финансовые потери от 1 дня простоя составляютот10до 80млн

рублейв зависимости от контракта.

Стандартный вид производственного предприятия изнутри

Применимые технологии:

Задача похожа на организациюWi-Fiна складе, с важным отличием.

Есть производственная линия, управляемая промышленными ПК.

Терминалы сбора данных, вместе с высоким темпом производства

нагружают беспроводную сеть. Высокая цена простоя требует вложений

в кибербезопасность.

Основной акцент делается на непрерывности производственного

процесса.

Риски прерывания по частиITинфраструктуры:

-

Прерывание сигналовIOTустройств из-за перекрытий и чугунного

оборудования

-

Физическое повреждениеIT-оборудования

-

Остановка процессов вследствие вредоносного ПО и хакерской

атаки

Направленные антенны

Электромагнитные помехи, изоляционные материалы, плотные

перекрытия, балки, опоры мешают распространениюWi-Fiсигнала. Без

направленной антенны сигнал

потеряется.ТехнологияBeamFormingподойдет для агрессивной среды

завода.

Wi-Fi

антенна (не в вакууме)

Кибербезопасность

Атака на производственную цепь- цель для

злоумышленников.Основные цели- бизнес-данные,энергоснабжение,

АСУ-ТП.Отвязать сеть, возможно, лучшее решение для безопасности

производственного цикла. Все управление производством сводится

к1-2ПК. На них установлены специальное ПО управления.

Атака на производственные процессы может проходить не впрямую на

ПК управления. А через офис. Фишинговая рассылка может быть

адресована в центральный офис компании, а затем прислана директору

завода. Поэтому для защиты сети нужен мониторинг трафика.

Задача безопасностисводится к безопасности этихпромышленныхПК и

смежных устройств.Фаерволлы, Многофакторная аутентификация и анализ

трафика сети обезопасят промышленную сеть.

Пример использования:

Складское помещение нуждается в бесперебойномwi-fi.Работа на

территории ведется в 3 смены. Стоимость простоя:10 млн.

руб./сутки.

Одноэтажное здание

Площадь: 20000 м2

Кол-во ТСД: 20шт.

Кол-во ноутбуков15шт.

Решения кейса

На уровень ядра устанавливается коммутатор

доступа-Catalyst9400.

На уровне доступа-Catalyst9200.Точки доступа-CiscoAironet9117с

внешнимиантенами.

Промышленные коммутаторы:CiscoIE1000с защищенными

портамиTACACS(Опция)

Контроллервотказоустойчивой конфигурации(может быть

виртуальным).

Управление и контроль:CiscoISE(Опция)

Безопасность периметра:Firepower+Duo(Опция)

Продукты:

Cisco:МаршрутизаторCisco

ISE(Опция),МСЭFirepower+Duo,КонтроллерточекдоступаWiFiC9800-40-K9,точкидоступаCisco

Aironet 9117 Out-Door.

Huawei:USG6320,КонтроллерHuawei

AC6508,точкидоступаAirEngine6760X1

Aruba:КонтроллерMobility Conductor Hardware

Appliance,точкидоступа518 Series,управлениеAruba Central

Умный ритейл. Wi-Fi в магазинах и ТРЦ

Wi-Fiв ритейле использует службы склада, создает гостевой

доступдля посетителейи служит для маркетинговых исследований

иуведомлений.Wi-Fiмаркетинг, наверное, единственное применение

технологии, которое может приносить прямую прибыль компании.

ФактическиWi-Fiвмагазинеили в офисе продаж

являетсяобразующейтехнологией.Склад магазина использует терминалы

сбора данных, они беспроводные.

Сеть магазинов

Кейс: сетьпродуктовыхмагазиновне имеет

беспроводной сети в каждой точке продаж. Проблемы недочета

товарапривели к модернизации системы склада ивнедрению терминалов

сбора данных (ТСД). Каждый ТСД требует подключения к беспроводной

сети,значитв каждой точке продаж должен быть местныйWi-Fi.

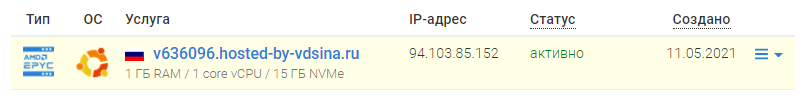

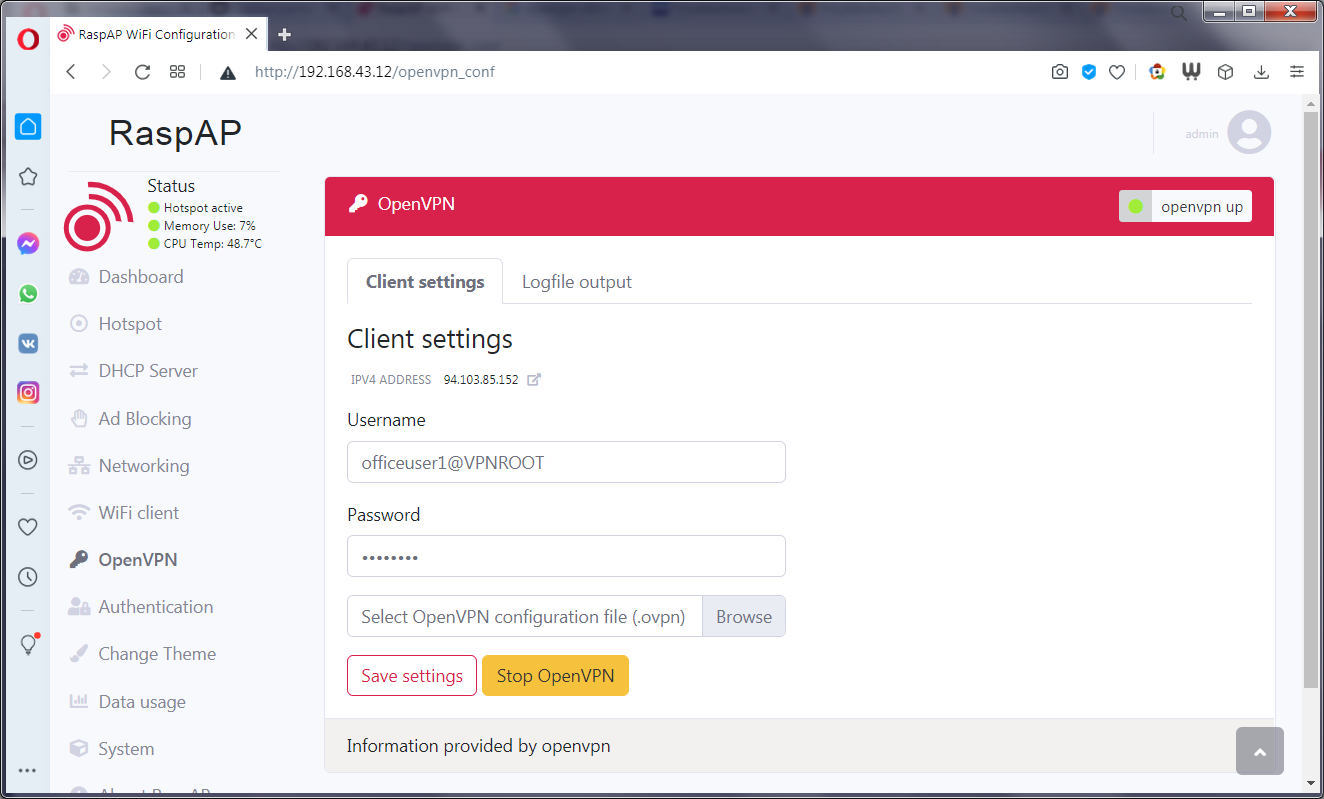

Решение:организация беспроводной сети в точке

продаж-задачане сложная.Сложности начинаютсяворганизациимагазиновв

единую сетьи управление беспроводной сетью изцентрального офиса.Для

построения таких сетей используютсявиртуальные

контроллеры.Контроллеры размещаются на виртуальных машинах и

используют мощности, которые ей выделены. Обслуживание виртуального

контроллера не требует присутствия администратора в серверной.

Администратор может управлять оборудованием хоть у себя дома.

Может выглядеть так

Технологии и средства

Виртуальный контроллер

WLC(Опция)

(WirelessLocalController)может контролировать разветвленные

сети, вроде той, что в кейсе. Основныепроблемыв управлении такими

сетями:

-

нехватка информации о магазине(качество покрытия,загруженность

устройств, безопасность в сетях, время на устранение ошибок и их

кол-во)

-

Отдельные дорогостоящие специалисты на конечныхточках (магазины,

офисы ит.п.)

-

Увеличение человеко-часов на обслуживание инфраструктуры как в

магазине, так и в центральном офисе

WLC управляет всеми точкамидоступаизцентра управления. Центр

управления это веб-интерфейсы, или CLI с которого администратор

управляет параметрами каждой подключенной точки.

DNA(Опция)

DNAуправляет всеми

сетевыми устройствами, чего не может сделать WLC. Этовиртуальные

маршрутизаторы, коммутаторы, межсетевые экраны,контроллеры точек

доступа и сами точки доступа.

Вот как выглядит пункт управления DNA

Обычно DNA внедряется как подспорье

раздутомуштатуинженеров.Однако внедрение DNA- дорогостоящий

процесс.

Система по своим характеристиками и цене подходит среднему

иEnterpriseбизнесу.

Продукты:

Cisco:МСЭFirepower

2100,контроллерКонтроллерWiFiC9800-40-K9(может быть

виртуальным),точкидоступаCatalyst 9113, DNA(возможно).

Huawei:МСЭUSG 6320,КонтроллерHuawei

AC6508,точкидоступаAirEngine8760-X1

Aruba:КонтроллерMobility Conductor Hardware

Appliance,точкидоступа515 Series,управлениеAruba Central

МаркетингТРЦ

Кейс: Маркетинговый отдел торгового центра

Юпитер сообщил о снижении спроса на продукцию. Маркетологи сошлись

во мнении, что посетители хотят более индивидуального подхода. Было

принято решение внедрить систему умногоWi-Fiивидеоаналитики.

WI-Fiзона в ТРЦ

Решение:

Технологии трекинга на территории магазина появились4-5лет

назад.Последние 2 года маркетинг активно внедрял эти технологии. И

сейчас Вы наблюдаете их у себя в уведомлениях на телефоне.

Эта связка дает информацию:

В умелых руках эти инструменты продают посетителю те товары,

которые, возможно, хочет купить покупатель.

Пример: В середине зимы вы пришли в торговый

центр, в котором уже были раньше. После 10 мин прогулки в таком

центре, на телефон приходитpush-уведомление магазина N с

предложением купить пальто по скидке. Система предложила пальто, по

нескольким причинам.

1.Скоро будет весна

2. Вы уже покупали в магазине N одежду

3. Вы даже примеряли пальто в магазинах конкурентов.

Точки доступа поддерживаютBluetooth

Каждаякрупицаинформации- процентквероятности покупки. Как только

количество информации наберет критическую массу произойдет

продажа.

Точность предложения, зависит от количества информации о

покупателе. Никто не любит, когда "впаривают" ненужный товар.

Системы аналитики на базеwi-fiсделают предложение точнее.

Продукты:

Cisco:МСЭFirepower

2100,контроллерКонтроллерWiFiC9800-40-K9(может быть

виртуальным),точкидоступаCatalyst 9130,DNA(Опция), Duo(Опция).

Huawei:МСЭUSG6320,КонтроллерHuawei

AC6508,точкидоступаAirEngine8760-X1

Aruba:КонтроллерMobility Conductor Hardware

Appliance,точкидоступа530Series,управлениеAruba Central

Wi-Fi в отеле, ресторане, кафе (HoReCa)

В гостиничном и ресторанном бизнесе беспроводная связь является

правилом хорошего тона. Вы можете работать вкомандировке, Вы

показываете презентации на переговорах в кафе или ресторане.

По факту,внедрение передовых технологий вотель- имиджевый

вопрос.ХорошееWi-Fiсоединение воспринимается пользователями как

стандарт, а не как дополнительное удобство.

Типовой дизайн(на примере гостиницы):

Для гостиниц характерна разветвленная сетьwi-fiточек. Так как

каждый номер должен быть покрытWi-Fiсигналом, сетьпотребность в

большом количестве точек.На территории отеля нет посторонних точек,

значит нет конфликтамежду сигналами,интерференциии пр. Есть только

большое количество перекрытий и стен.

Типовой

дизайн этажа гостиницы

Технологиии сферы применения:

ГостеваяWi-Fiсеть отеля

Гостевой беспроводной сети уделяют особое внимание. Гости

приезжают на командировку, по работе, или в качестве фрилансеров.

Оставлять их без качественнойWi-Fiсети- удар по репутации. Вряд ли

они вернутся при следующей поездке или порекомендуют отель друзьям,

если сеть будет прерываться и мешать работе.

BeamForming

Поможет преодолеть стены между номерами.BeamFormingусиливает

слабый сигнал, в частности, для преодоления стен.Следовательно,

чтобы покрыть всю площадь сигналом, потребуется меньше точек

доступа.

BSSColoring

В зонах, где конечные устройства находятся между точками

доступа,антенна конечного устройства может подключаться то к одной,

то к другой антенне. Из-за этого сигнал будет прерываться.

IOTи умное управление отелем(Опция)

В отель можно внедрить все то же самое что и в умный дом.Но в

отеле есть котельные, электрощитовые, системы управления отелем и

пр.IOTустройства и беспроводная сеть поможет управлять всеми

основными системамииз единого центра.

Управление:

-

освещением, влажностью,отоплением

-

датчики движения

-

сетью, розетками

-

электронными дверьмии окнами

Таким образом обслуживание зданием можно управлять из дома. Это

ведет к снижению затрат на инфраструктуру.

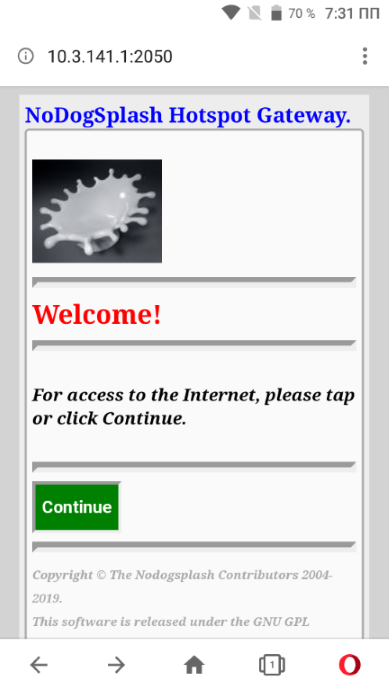

Авторизация пользователейи гостевой портал

В последнее время стали популярны гостевые порталы. На гостевом

портале пользователь может заказать еду в номер, подключить каналы

на ТВ и забронировать время на лечебные процедуры.Пользователи

заходятна портал повнутреннейсетигостиницы, без подключения к

интернету.

Есть

далеко не во всех отелях

Пример использования:

Отель 5Season7-х этажноездание. В здание проведен10-гигабитный

интернет, но ссамого начала модернизации, постояльцы жаловались на

плохойWi-Fi.В конечном счете,руководство приняло решение

модернизировать беспроводную сеть отеля.Тем более, что появились

технологии умного управления отелем.Это внедрение повысит статус

отеля среди конкурентов.

Кол-во номеров: 110шт.

Кол-воIOTустройств-2000 единиц

Решения кейса

На

уровеньдоступаустанавливаются2коммутатора-Catalyst9400встэке.

На уровне доступана каждый этаж устанавливается

коммутаторыCatalyst9300.Точки

доступа-CiscoAironet9120сфункциейCleanAir.

Контроллер9000в отказоустойчивой конфигурации(может быть

виртуальным).

Управление и контроль:CiscoISE

Безопасность периметра:Firepower2100.

Продукты:

Cisco:МСЭFirepower2100,контроллерКонтроллерWiFiC9800-40-K9,точкидоступаCatalyst9120,DNA(Опция),ISE,Duo(Опция).

Huawei:МСЭUSG6320,КонтроллерHuawei

AC6508,точкидоступаAirEngine8760-X1

Aruba:КонтроллерMobility Conductor Hardware

Appliance,точкидоступа550Series,управлениеAruba Central

Финансовый сектор

Под эту категорию попадают банки,

компании-брокеры,финтехстартапы. Поотчетув IV

квартале2020гогода совершено 29 преступлений в финансовом секторе.

Главные объекты атаки- сетевое оборудование (26 из 29 атак).

Банковский зал

Чтобы обезопасить компанию от хакеров, стоимость взлома должен

бытьвысокой. Чем больше времени, денег, человеческих ресурсов

потратит хакер, тем вероятнее, что взлом не случится.Без

сомнения,это самый эффективным способ защиты.

В 95% банках установленwi-fi, но только 23%

используютдополнительныесредства безопасности. Дополнительные

средства безопасности это- песочницы, многофакторная

аутентификация, анализ поведения пользователей, мониторинг сетевой

активности. Каждый из перечисленных пунктов делает

дорожеценувзлома.

Дизайн сети

Сетевая топология- тоже способ построить безопасность.Не будем

заострять внимание на высоте монтажа точек.

Существуют требования к дизайну сети:

-

Выделение специальных зон для гостевого доступа

-

Разные права доступа гостевого и офисного доступа

-

Подавление сигнала за пределами зон

Для безопасности сети на каждом узле должна быть своя защита. На

уровнекоммутатора- политика управления портами, на уровне

контроллера- построение политики подключения, на уровне файрволла-

аналитика поведения пользователей и аутентификация.

Так выглядит подключенные IT-продукты в

банковской сфере 2019 года

Более подробно о средствахзащиты

Песочницы

Термин не совсем правильный в рамкахWi-Fi, но раскрывающий суть.

В сети создается промежуточная зона, сSSL(или другой)

сертификацией.Любойвредоносповредит только виртуальную машину, на

которой размещены ПО и данные.Оригиналы же будут не тронуты.

(Более подробныйответесть

уKaspersky)

Шифрование потоков данных/Мониторингзашифрованного

трафика злоумышленник может перехватить данные вwi-fi.Это

может быть инсайдерская информация или имена доверенных лиц,

которые он потом использует. Чтобы не допустить утечки, данные

должны шифроваться.Шифрование происходит на уровне точек доступа и

контроллера. Никакого дополнительного ПО не нужно.

Многофакторная аутентификацияИЛИ авторизация-

распространенный способ защиты сетей. Простой принцип действия-

любой, кто заходит в сеть, подтверждает личность генерируемым

паролем, письмом илибиометрией. Способов идентификации много.

Аналитика поведения пользователей

Системы анализа пользователей в сети, пока чтоbest-practiceв

мире сетевой безопасности. Сложность обмана такой системы стоит

дорогов расчете денег и человеческих ресурсов.

Принцип действия систем поведенческой аналитики-

Создается образ посетителя сети, который наделяется

определенными параметрами (их очень много).

-

Частота (ГГц)

-

Фреймы

-

Количество

Стандартный посетитель сети находится в допустимых пределах. Как

только пределы нарушены, системаищет паттерны злоумышленникаили

вредоносного ПО. В случае совпадения пользователь блокируется.

Продукты:

Cisco:МСЭFirepower2100,контроллерКонтроллерWiFiC9800-40-K9(может

быть

виртуальным),точкидоступаCatalyst9120,DNA,ISE(Опция),Duo,WirelessIPS(Fortigate)илиCyberThreatDefense,CiscoDNA(Опция),CiscoUmbrella(Опция),ESA/WSA(Опция),SecureX(Опция).

Huawei:МСЭUSG6320,

КонтроллерHuaweiAC6508,точкидоступаAirEngine8760-X1

Aruba:КонтроллерMobility Conductor Hardware

Appliance,точкидоступа550Series,управлениеAruba Central

Wi-Fi на складе

Типовой сценарий:

Высокие стеллажи спаллетамитовара, высокие потолки, высокое

содержание пылии влажности делают распространения сигнала сложным и

неравномерным. Зимой неотапливаемые склады страдают от влажности и

низких температур.

К складскойWi-Fiсети подключаются терминалы сбора данных,

сканеры штрихкодов и ноутбуки.Каждый терминал или ноутбук

обращаются к базам данных и бизнес-приложениям.

Как видно из примера условия беспроводной сети на складе можно

считать сложными, если не агрессивными.

Классическая картина на складе

Проблема решается комплексно

Защита от помех и высокоскоростные точки

доступа.

У вендоров уже появились точки доступа с защитой от

помех.Например,уCiscoэтоCleanAir.Технологиянаходит источник(и)

помех и перенастраивает сеть для лучшего сигнала.

Управление политиками доступа.

У ТОП производителей точек доступа есть контроллеры с

дополнительным ПО, для управления.Платформы управления могут

автоматически управлять и балансировать точки доступа.

Правильное расположение точек доступа.

Даже6йстандарт не обойдет стеллаж толщиной в 3 метра. Только

правильное расположение точек доступа покроет сигналом весь

склад.

Чтобыузнатьгде сигнал ловит хуже, нуженпредиктивныйанализ. Есть

несколько способов исполненияпредиктива.

Первыйспособ- без выхода на местность.

В специальной программе строят план помещения, указывают

материалы перекрытия, высоту потолков и другие подробности.На план

наносят точки доступа, и программа обсчитывает распространение

сигнала. Если покрытие сигналом устраивает- точки устанавливаются в

реальности.

Второй способ-с выходом на местность.

На территории предприятия устанавливаются тестовые точки

доступа. Далее инженер ходит сWi-Fiантеннойпо территории склада и

проверяет уровень сигнала. Преимущество метода в высокой точности,

так как покрытие проверяется на практике.

Так выглядит

планпредиктива

Пример использования:

Складское помещениенуждается в бесперебойномwi-fi.Работа на

территорииведется в 3 смены. Стоимость простоя: 150k$/сутки.

Одноэтажное здание

Площадь: 25 000 м2

Кол-во ТСД: 25шт.

Кол-во ноутбуков 20 шт.

Решения кейса

На уровеньдоступаустанавливается коммутатор

доступа-Catalyst9400.

На уровне доступа-Catalyst9200.Точки доступа-CiscoAironet9117с

внешнимиантеннами.

КонтроллерWiFiC9800-40-K9(может быть виртуальным)в

отказоустойчивой конфигурации.

Управление и контроль:CiscoISE(Опция)

Безопасность периметра:МСЭFirepower2100.

Так может выглядеть инфраструктура на складе

Продукты:

Cisco:МСЭFirepower1100,контроллерКонтроллерWiFiC9800-40-K9,точкидоступаAironet1560,ISE,Duo,CiscoDNA.

Huawei:МСЭUSG6320,

КонтроллерHuaweiAC6508,точкидоступаAirEngine6760-X1E

Aruba:КонтроллерMobility Conductor Hardware

Appliance,точкидоступа513Series,управлениеAruba Central

Калькулятор есть в статье в блоге

В этомкалькуляторе подобраныминимальные позициипо которым, можно

примерно понятьот какой цены начинается внедрение WI-Fi.

Заключение

В этих двух статьях я постарался широкими мазкамиописатькак и

куда внедряетсяWi-Fi.

Статья не освещает каждую сферу глубокои не стоит читать

ее как руководство.Чтобыподобратьрешения под конкретный случай

пишите нам наzakaz@olly.ru

Офис нашей компании

Офис нашей компании

ИнфраструктураСМБв вакууме

ИнфраструктураСМБв вакууме

Так может выглядетьIT-инфраструктураEnterprise

Так может выглядетьIT-инфраструктураEnterprise

Стандартный вид производственного предприятия изнутри

Стандартный вид производственного предприятия изнутри

Wi-Fi

антенна (не в вакууме)

Wi-Fi

антенна (не в вакууме)

Может выглядеть так

Может выглядеть так

Вот как выглядит пункт управления DNA

Вот как выглядит пункт управления DNA

WI-Fiзона в ТРЦ

WI-Fiзона в ТРЦ

Точки доступа поддерживаютBluetooth

Точки доступа поддерживаютBluetooth

Типовой

дизайн этажа гостиницы

Типовой

дизайн этажа гостиницы

Есть

далеко не во всех отелях

Есть

далеко не во всех отелях

Банковский зал

Банковский зал

Так выглядит подключенные IT-продукты в

банковской сфере 2019 года

Так выглядит подключенные IT-продукты в

банковской сфере 2019 года

Классическая картина на складе

Классическая картина на складе

Так выглядит

планпредиктива

Так выглядит

планпредиктива

Так может выглядеть инфраструктура на складе

Так может выглядеть инфраструктура на складе

Схема 1.

Часть плана квартиры

Схема 1.

Часть плана квартиры

Роутер D-Link DIR-615

Роутер D-Link DIR-615

Удлинитель антенны роутера

Удлинитель антенны роутера

Схема 2. Синяя полоса рядом с крестиком

показывает место прокладки кабеля.

Схема 2. Синяя полоса рядом с крестиком

показывает место прокладки кабеля.

Таймер за 300 р.

Таймер за 300 р.

Это не моя картинка, но подключал я по

этой схеме на те же пины с поправкой на их другое расположение в

нано

Это не моя картинка, но подключал я по

этой схеме на те же пины с поправкой на их другое расположение в

нано

Обзор

электромагнитной обстановки

Обзор

электромагнитной обстановки

возможная ДН с четырьмя четвертьволновыми штырями

возможная ДН с четырьмя четвертьволновыми штырями

Антена АФАР. В центре - антенна передатчика

Антена АФАР. В центре - антенна передатчика

Структурна схема фазовращателя с предусилителем

Структурна схема фазовращателя с предусилителем

График значений фаз для развёртки ДН

График значений фаз для развёртки ДН

ДН АФАР

при угле направления 0

ДН АФАР

при угле направления 0

Пример формирования тестовой помехи

Пример формирования тестовой помехи

Все помнят как перевести это в скорость подключения?

Все помнят как перевести это в скорость подключения?

Получаются группы разных пазлов, из

которых вы получается готовый набор тегов, которые уже накидываются

на точку доступа.

Получаются группы разных пазлов, из

которых вы получается готовый набор тегов, которые уже накидываются

на точку доступа.

Включаем Conditional Debug Global State. И

дальше добавляем адреса по которым нам нужно выгрузить дебаг

Включаем Conditional Debug Global State. И

дальше добавляем адреса по которым нам нужно выгрузить дебаг

Mini-USB. Уже давно используется, хотя

конечно не везде заменяет на 100% обычную консоль.

Mini-USB. Уже давно используется, хотя

конечно не везде заменяет на 100% обычную консоль.