В своей работе компьютерные криминалисты регулярно сталкиваются с

кейсами, когда надо оперативно разблокировать смартфон. Например,

данные из телефона нужны следствию, чтобы понять причины суицида

подростка. В другом случае помогут выйти на след преступной группы,

нападающей на водителей-дальнобойщиков. Бывают, конечно, и милые

истории родители забыли пароль от гаджета, а на нем осталось видео

с первыми шагами их малыша, но таких, к сожалению, единицы. Но и

они требуют профессионального подхода к вопросу. В этой статье

Игорь Михайлов, специалист Лаборатории компьютерной

криминалистики Group-IB, рассказывает о способах, которые

позволяют экспертам-криминалистам обойти блокировку смартфона.

Важно: эта статья написана для оценки безопасности

паролей и графических паттернов, используемых владельцами мобильных

устройств. Если вы решите разблокировать мобильное устройство с

помощью описанных методов помните, что все действия по

разблокировке устройств вы совершаете на свой страх и риск. При

манипуляции с мобильными устройствами вы можете заблокировать

устройство, стереть пользовательские данные или привести устройство

в неисправное состояние. Также даны рекомендации пользователям, как

повысить уровень защиты своих устройств.

Итак, самым распространенным методом ограничения доступа к

пользовательской информации, содержащейся в устройстве, является

блокировка экрана мобильного устройства. Когда подобное устройство

попадает в криминалистическую лабораторию, работа с ним бывает

затруднена, так как для такого устройства невозможно активировать

режим отладки по USB (для Android-устройств), невозможно

подтвердить разрешение на взаимодействие компьютера эксперта с этим

устройством (для мобильных устройств фирмы Apple) и, как следствие,

невозможно получить доступ к данным, находящимся в памяти

устройства.

Насколько обычная блокировка экрана мобильного устройства

препятствует извлечению специалистами данных из него, говорит тот

факт, что ФБР США заплатило крупную сумму за разблокировку iPhone

террориста Сайеда Фарука, одного из участников теракта в

калифорнийском городе Сан-Бернардино [1].

Методы разблокировки экрана мобильного устройства

Как правило, для блокировки экрана мобильного устройства

используется:

- Символьный пароль

- Графический пароль

Также для разблокировки экрана ряда мобильных устройств могут

использоваться методы технологии SmartBlock:

- Разблокировка по распознаванию отпечатка пальца

- Разблокировка по распознаванию лица (технология FaceID)

- Разблокировка устройства по распознаванию радужной оболочки

глаза

Социальные методы разблокировки мобильного устройства

Кроме чисто технических, существуют и иные способы узнать или

преодолеть PIN-код, или графический код (паттерн) блокировки

экрана. В отдельных случаях социальные методы могут быть более

эффективными, чем технические решения, и помочь в разблокировке

устройств, перед которыми пасуют существующие технические

разработки.

В данном разделе будут описаны методы разблокировки экрана

мобильного устройства, которые не требуют (или требуют лишь

ограниченного, частичного) применения технических средств.

Для совершения социальных атак нужно как можно глубже изучить

психологию владельца заблокированного устройства, понять, по каким

принципам он генерирует и сохраняет пароли или графические

паттерны. Также исследователю понадобится капля везения.

При использовании методов, связанных с подбором пароля, следует

учитывать, что:

- при введении десяти неправильных паролей на мобильных

устройствах компании Apple данные пользователя могут быть стерты.

Это зависит от настроек безопасности, которые установил

пользователь;

- на мобильных устройствах под управлением операционной системы

Android может быть использована технология Root of Trust, которая

приведет к тому, что после введения 30 неправильных паролей данные

пользователя буду либо недоступны, либо стерты.

Способ 1: cпроси пароль

Это покажется странным, но пароль разблокировки можно узнать,

просто спросив у владельца устройства. Как показывает статистика,

примерно 70% владельцев мобильных устройств охотно сообщают пароль.

Особенно, если это сократит время исследования и, соответственно,

владелец быстрее получит свое устройство назад. Если нет

возможности спросить пароль у владельца (например, владелец

устройства умер) или он отказывается его раскрыть пароль можно

узнать у его близких родственников. Как правило, родственники знают

пароль или могут подсказать возможные варианты.

Рекомендация по защите: Пароль от вашего телефона это

универсальный ключ от всех данных, в том числе и платежных.

Говорить, передавать, писать его в мессенджерах плохая идея.

Способ 2: подгляди пароль

Пароль можно подсмотреть в момент, когда владелец пользуется

устройством. Даже если вы запомните пароль (символьный или

графический) лишь частично это значительно сократит количество

возможных вариантов, что позволит быстрее подобрать его.

Вариантом данного метода является использование записей камер

видеонаблюдения, на которых запечатлен владелец, разблокирующий

устройство с помощью графического пароля [2]. Описанный в работе

Cracking Android Pattern Lock in Five Attempts [2] алгоритм, путем

анализа видеозаписей, позволяет предположить варианты графического

пароля и разблокировать устройство за несколько попыток (как

правило, для этого нужно сделать не более пяти попыток). Как

утверждают авторы, чем сложнее графический пароль, тем проще его

подобрать.

Рекомендация по защите: Использование графического ключа не

лучшая идея. Цифро-буквенный пароль подглядеть очень сложно.

Способ 3: найди пароль

Пароль можно найти в записях владельца устройства (файлы на

компьютере, в ежедневнике, на фрагментах бумаги, лежащих в

документах). Если человек использует несколько различных мобильных

устройств и на них разные пароли, то иногда в батарейном отсеке

этих устройств или в пространстве между корпусом смартфона и чехлом

можно найти клочки бумаги с записанными паролями:

Рекомендация по защите: не надо вести блокнотик с паролями.

Это плохая идея, кроме случая, когда все эти пароли заведомо

ложные, чтобы уменьшить количество попыток разблокировки.

Способ 4: отпечатки пальцев (Smudge attack)

Этот метод позволяет выявить потожировые следы рук на дисплее

устройства. Увидеть их можно, обработав экран устройства светлым

дактилоскопическим порошком (вместо специального

криминалистического порошка можно использовать детскую присыпку или

иной химически неактивный мелкодисперсный порошок белого или

светло-серого цвета) или посмотрев на экран устройства в

косопадающих лучах света. Анализируя взаиморасположение следов рук

и имея дополнительную информацию о владельце устройства (например,

зная его год рождения), можно попробовать подобрать текстовый или

графический пароль. Так выглядит потожировое наслоение на дисплее

смартфона в виде стилизованной буквы Z:

Рекомендация по защите: Как мы и говорили, графический

пароль это не лучшая идея, как и стекла с плохим олеофобным

покрытием.

Способ 5: искусственный палец

Если устройство может быть разблокировано по отпечатку пальца, а

исследователь имеет образцы отпечатков рук владельца устройства, то

на 3D-принтере можно изготовить трехмерную копию отпечатка пальца

владельца и использовать ее для разблокировки устройства [3]:

Для более полной имитации пальца живого человека например, когда

датчик отпечатка пальца смартфона еще детектирует тепло 3D-модель

надевается (прислоняется) к пальцу живого человека.

Владелец устройства, даже забыв пароль блокировки экрана, может сам

разблокировать устройство, используя отпечаток своего пальца. Это

может быть использовано в определенных случаях, когда владелец не

может сообщить пароль, но, тем не менее, готов помочь исследователю

разблокировать свое устройство.

Исследователю следует помнить о поколениях сенсоров, примененных в

различных моделях мобильных устройств. Старые модели сенсоров могут

срабатывать практически на прикосновение любого пальца, не

обязательно принадлежащего владельцу устройства. Современные

ультразвуковые сенсоры, наоборот, сканируют весьма глубоко и четко.

Кроме того, ряд современных подэкранных сенсоров это просто

CMOS-фотокамеры, которые не могут сканировать глубину изображения,

из-за чего обмануть их намного проще.

Рекомендация по защите: Если палец, то только ультразвуковой

сенсор. Но не забывайте, что приложить палец против вашей воли куда

проще, чем лицо.

Способ 6: рывок (Mug attack)

Данный метод описан британскими полицейскими [4]. Он заключается в

скрытой слежке за подозреваемым. В момент, когда подозреваемый

разблокирует свой телефон, агент в штатском вырывает его из рук

владельца и не дает устройству заблокироваться вновь до момента

передачи его экспертам.

Рекомендация по защите: Думаю, если против вас собираются

применять такие меры, то дело плохо. Но тут нужно понимать, что

случайная блокировка обесценивает этот способ. А, например,

многократное нажатие кнопки блокировки на iPhone запускает режим

SOS, который в дополнение ко всему выключает FaceID и включает

требование кода пароля.

Способ 7: ошибки в алгоритмах управления устройством

В новостных лентах профильных ресурсов часто можно встретить

сообщения о том, что при определенных действиях с устройством

происходит разблокировка его экрана. Например, экран блокировки

ряда устройств может разблокироваться при входящем звонке.

Недостаток данного метода в том, что выявленные уязвимости, как

правило, оперативно устраняются производителями.

Примером подхода к разблокировке мобильных устройств, выпущенных

ранее 2016 года, является разряд батареи. При низком заряде

устройство разблокируется и предложит изменить настройки питания.

При этом надо быстро перейти на страницу с настройками безопасности

и отключить блокировку экрана [5].

Рекомендация по защите: не забывайте своевременно обновлять

ОС своего устройства, а если оно уже не поддерживается менять

смартфон.

Способ 8: уязвимости в сторонних программах

Уязвимости, выявленные в установленных на устройстве сторонних

программах, могут также полностью или частично предоставлять доступ

к данным заблокированного устройства.

Примером подобной уязвимости может быть похищение данных из iPhone

Джеффа Безоса, основного владельца Amazon. Уязвимость в мессенджере

WhatsApp, проэксплуатированная неизвестными, привела к краже

конфиденциальных данных, находившихся в памяти устройства [6].

Подобные уязвимости могут быть использованы исследователями для

достижения своих целей извлечения данных из заблокированных

устройств или для их разблокировки.

Рекомендация по защите: Нужно обновлять не только ОС, но и

прикладные программы, которыми вы пользуетесь.

Способ 9: корпоративный телефон

Корпоративные мобильные устройства могут быть разблокированы

системными администраторами компаний. Так, например, корпоративные

устройства Windows Phone привязываются к аккаунту Microsoft

Exchange компании и могут быть разблокированы ее администраторами.

Для корпоративных устройств Apple существует сервис Mobile Device

Management, аналогичный Microsoft Exchange. Его администраторы

также могут разблокировать корпоративное iOS-устройство. Кроме

того, корпоративные мобильные устройства можно скоммутировать

только с определенными компьютерами, указанными администратором в

настройках мобильного устройства. Поэтому без взаимодействия с

системными администраторами компании такое устройство невозможно

подключить к компьютеру исследователя (или программно-аппаратному

комплексу для криминалистического извлечения данных).

Рекомендация по защите: MDM это и зло, и добро с точки

зрения защиты. MDM-администратор всегда может удаленно сбросить

устройство. В любом случае, не стоит хранить чувствительные личные

данные на корпоративном устройстве.

Способ 10: информация из сенсоров

Анализируя информацию, получаемую от сенсоров устройства, можно

подобрать пароль к устройству с помощью специального алгоритма.

Адам Дж. Авив продемонстрировал возможность подобных атак,

используя данные, полученные акселерометром смартфона. В ходе

исследований ученому удалось правильно определить символьный пароль

в 43% случаях, а графический пароль в 73% [7].

Рекомендация по защите: Внимательно следите за тем, каким

приложениям вы выдаете разрешение на отслеживание различных

сенсоров.

Способ 11: разблокировка по лицу

Как и в случае с отпечатком пальца, успех разблокировки устройства

с использованием технологии FaceID зависит от того, какие сенсоры и

какой математический аппарат используются в конкретном мобильном

устройстве. Так, в работе Gezichtsherkenning op smartphone niet

altijd veilig [8] исследователи показали, что часть исследуемых

смартфонов удалось разблокировать, просто продемонстрировав камере

смартфона фотографию владельца. Это возможно, когда для

разблокировки используется лишь одна фронтальная камера, которая не

имеет возможности сканировать данные о глубине изображения.

Компания Samsung после ряда громких публикаций и роликов в YouTube

была вынуждена добавить предупреждение в прошивку своих смартфонов.

Face Unlock Samsung:

Более продвинутые модели смартфонов можно разблокировать, используя

маску или самообучение устройства. Например, в iPhone X

используется специальная технология TrueDepth [9]: проектор

устройства, с помощью двух камер и инфракрасного излучателя,

проецирует на лицо владельца сетку, состоящую из более чем 30 000

точек. Такое устройство можно разблокировать с помощью маски,

контуры которой имитируют контуры лица владельца. Маска для

разблокировки iPhone [10]:

Так как подобная система очень сложна и не работает в идеальных

условиях (происходит естественное старение владельца, изменение

конфигурации лица из-за выражения эмоций, усталости, состояния

здоровья и т.п.), она вынуждена постоянно самообучаться. Поэтому

если разблокированное устройство подержит перед собой другой

человек его лицо будет запомнено как лицо владельца устройства и в

дальнейшем он сможет разблокировать смартфон, используя технологию

FaceID.

Рекомендация по защите: не используйте разблокировку по фото

только системы с полноценными сканерами лица (FaceID у Apple и

аналоги на Android-аппаратах).

Основная рекомендация не смотреть в камеру, достаточно отвести

взгляд. Если даже зажмурить один глаз шанс разблокировать сильно

падает, как и при наличии рук на лице. Кроме того, для

разблокировки по лицу (FaceID) дается всего 5 попыток, после чего

потребуется ввод кода-пароля.

Способ 12: использование утечек

Базы утекших паролей прекрасный способ понять психологию владельца

устройства (при условии, что исследователь располагает информацией

об адресах электронной почты владельца устройства). В приведенном

примере поиск по адресу электронной почты принес два похожих

пароля, которые использовал владелец. Можно предположить, что

пароль 21454162 или его производные (например, 2145 или 4162) могли

использоваться в качестве кода блокировки мобильного устройства.

(Поиск по адресу электронной почты владельца в базах утечек

показывает, какие пароли владелец мог использовать, в том числе для

блокировки своего мобильного устройства).

Рекомендация по защите: действуйте превентивно, отслеживайте

данные об утечках и своевременно меняйте пароли замеченные в

утечках!

Способ 13: типовые пароли блокировки устройств

Как правило, у владельца изымается не одно мобильное устройство, а

несколько. Часто таких устройств набирается с десяток. При этом

можно подобрать пароль для уязвимого устройства и попробовать его

применить к другим смартфонам и планшетам, изъятым у этого же

владельца.

При анализе данных, извлеченных из мобильных устройств, такие

данные отображаются в криминалистических программах (часто даже при

извлечении данных из заблокированных устройств с применением

различных типов уязвимостей).

Как видно на скриншоте части рабочего окна программы UFED Physical

Analyzer, устройство заблокировано достаточно необычным PIN-кодом

fgkl.

Не стоит пренебрегать иными устройствами пользователя. Например,

анализируя пароли, сохраненные в кэше веб-браузера компьютера

владельца мобильного устройства, можно понять принципы генерации

паролей, которых придерживался владелец. Просмотреть сохраненные

пароли на компьютере можно с помощью утилиты компании NirSoft

[11].

Также на компьютере (ноутбуке) владельца мобильного устройства

могут быть Lockdown-файлы, которые могут помочь получить доступ к

заблокированному мобильному устройству фирмы Apple. Об этом методе

будет рассказано далее.

Рекомендация по защите: используйте везде разные, уникальные

пароли.

Способ 14: типовые PIN-коды

Как было отмечено ранее, пользователи часто используют типовые

пароли: номера телефонов, банковских карт, PIN-коды. Подобную

информацию можно использовать, чтобы разблокировать предоставленное

устройство.

Если ничего не помогает можно воспользоваться следующей

информацией: исследователи провели анализ и нашли наиболее

популярные PIN-коды (приведенные PIN-коды покрывают 26,83% всех

паролей) [12]:

Применение данного перечня PIN-кодов к заблокированному устройству

позволит разблокировать его с вероятностью ~26%.

Рекомендация по защите: проверьте свой PIN-код по таблице

выше и, даже если он не совпал, все равно смените его, потому что 4

цифры это слишком мало по меркам 2020 года.

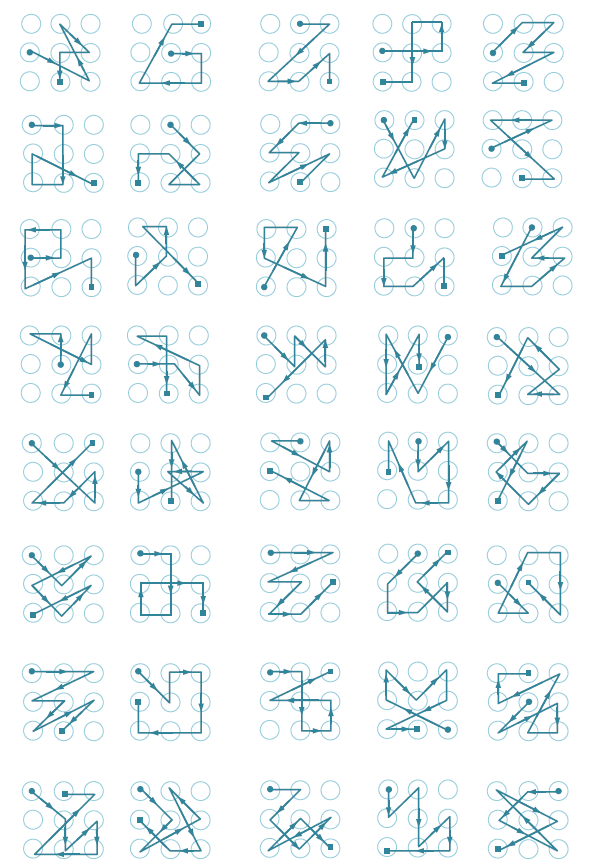

Способ 15: типовые графические пароли

Как было описано выше, имея данные камер видеонаблюдения, на

которых владелец устройства пробует его разблокировать, можно

подобрать паттерн разблокировки с пяти попыток. Кроме того, точно

так же, как существуют типовые PIN-коды, существуют и типовые

паттерны, которые можно использовать для разблокировки

заблокированных мобильных устройств [13, 14].

Простые паттерны [14]:

Паттерны средней сложности [14]:

Сложные паттерны [14]:

Список самых популярных графических паттернов по

версии исследователя Jeremy Kirby [15].

3>2>5>8>7

1>4>5>6>9

1>4>7>8>9

3>2>1>4>5>6>9>8>7

1>4>7>8>9>6>3

1>2>3>5>7>8>9

3>5>6>8

1>5>4>2

2>6>5>3

4>8>7>5

5>9>8>6

7>4>1>2>3>5>9

1>4>7>5>3>6>9

1>2>3>5>7

3>2>1>4>7>8>9

3>2>1>4>7>8>9>6>5

3>2>1>5>9>8>7

1>4>7>5>9>6>3

7>4>1>5>9>6>3

3>6>9>5>1>4>7

7>4>1>5>3>6>9

5>6>3>2>1>4>7>8>9

5>8>9>6>3>2>1>4>7

7>4>1>2>3>6>9

1>4>8>6>3

1>5>4>6

2>4>1>5

7>4>1>2>3>6>5

На некоторых мобильных устройствах, помимо графического кода, может

быть установлен дополнительный PIN-код. В этом случае, если не

удается подобрать графический код, исследователь может кликнуть на

кнопку

Доп.PIN-код (дополнительный PIN-код) после ввода

неправильного графического кода и попытаться подобрать

дополнительный PIN-код.

Рекомендация по защите: лучше вообще не использовать

графические ключи.

Способ 16: буквенно-цифровые пароли

Если на устройстве можно использовать буквенно-цифровой пароль, то

в качестве кода блокировки владелец мог использовать следующие

популярные пароли [16]:

- 123456

- password

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- sunshine

- qwerty

- iloveyou

- princess

- admin

- welcome

- 666666

- abc123

- football

- 123123

- monkey

- 654321

- !@#$%^&*

- charlie

- aa123456

- donald

- password1

- qwerty123

Рекомендация по защите: используйте только сложные,

уникальные пароли со служебными символами и разными регистрами.

Проверьте, не используете ли вы один из паролей приведенных выше.

Если используете смените его на более надежный.

Способ 17: облачные или локальные хранилища

Если нет технической возможности изъять данные из заблокированного

устройства криминалисты могут поискать его резервные копии на

компьютерах владельца устройства или в соответствующих облачных

хранилищах.

Часто владельцы смартфонов Apple, подключая их к своим компьютерам,

не осознают, что в это время может осуществляться создание

локальной или облачной резервной копии устройства.

В облачных хранилищах Google и Apple могут сохраняться не только

данные из устройств, но и сохраненные устройством пароли.

Извлечение этих паролей может помочь в подборе кода блокировки

мобильного устройства.

Из Keychain, сохраненного в iCloud, можно извлечь пароль на

резервную копию устройства, установленный владельцем, который, с

высокой степенью вероятности, будет совпадать с PIN-кодом

блокировки экрана.

Если правоохранительные органы обращаются в Google и Apple компании

могут передать имеющиеся данные, что, вероятно, сильно снизит

необходимость разблокировки устройства, так как данные уже будут у

правоохранителей.

Например, после террористического акта в Пенсоконе копии данных,

хранящихся в iCloud, были переданы ФБР. Из заявления Apple:

В течение нескольких часов, после первого запроса ФБР,

6 декабря 2019 года, мы представили широкий спектр информации,

связанной с расследованием. С 7 по 14 декабря мы получили шесть

дополнительных юридических запросов и в ответ предоставили

информацию, включая резервные копии iCloud, информацию об аккаунте

и транзакциях для нескольких учетных записей.

Мы отвечали на каждый запрос незамедлительно, зачастую в течение

нескольких часов, обмениваясь информацией с офисами ФБР в

Джексонвилле, Пенсаколе и Нью-Йорке. По запросам следствия было

получено много гигабайт информации, которую мы передали

следователям. [17, 18, 19]

Рекомендация по защите: все, что вы отдаете в облако в

незашифрованном виде, может и будет использовано против вас.

Способ 18: Google-аккаунт

Данный способ подходит для снятия графического пароля, блокирующего

экран мобильного устройства под управлением операционной системы

Android. Для использования этого метода нужно знать имя

пользователя и пароль от Google-аккаунта владельца устройства.

Второе условие: устройство должно быть подключено к интернету.

При последовательном вводе неправильного графического пароля

несколько раз подряд, устройство предложит восстановить пароль.

После этого надо совершить вход в аккаунт пользователя, что

приведет к разблокировке экрана устройства [5].

В связи с разнообразием аппаратных решений, операционных систем

Android и дополнительных настроек безопасности данный метод

применим только для ряда устройств.

Если у исследователя нет пароля к Google-аккаунту владельца

устройства его можно попробовать восстановить, используя

стандартные методы восстановления паролей от подобных

аккаунтов.

Если устройство в момент исследования не подключено к интернету

(например, SIM-карта заблокирована или на ней недостаточно денег),

то подобное устройство можно подключить к Wi-Fi по следующей

инструкции:

- нажать иконку Экстренный вызов

- набрать *#*#7378423#*#*

- выбрать Service Test Wlan

- осуществить соединение с доступной Wi-Fi-сетью [5]

Рекомендация по защите: не забывайте использовать

двухфакторную авторизацию везде где только можно, и в этом случае

лучше с привязкой к приложению, а не коду по SMS.

Способ 19: гостевой аккаунт

На мобильных устройствах под управлением операционной системы

Android 5 и выше может быть несколько аккаунтов. Для доступа к

данным дополнительного аккаунта может отсутствовать блокировка

PIN-кодом или графическим кодом. Для переключения нужно кликнуть на

иконку аккаунта в правом верхнем углу и выбрать другой аккаунт:

Для дополнительного аккаунта доступ к некоторым данным или

приложениям может быть ограничен.

Рекомендация по защите: тут важно обновлять ОС. В

современных версиях Android (9 и выше с патчами безопасностями от

июля 2020 года) учетная запись гостя, как правило, не дает никаких

возможностей.

Способ 20: специализированные сервисы

Компании, занимающиеся разработкой специализированных

криминалистических программ, в том числе предлагают услуги по

разблокировке мобильных устройств и извлечению данных из них [20,

21]. Возможности подобных сервисов просто фантастические. С помощью

них можно разблокировать топовые модели Android- и iOS-устройств, а

также устройства, находящиеся в режиме восстановления (в которое

устройство переходит после превышения количества попыток

неправильного ввода пароля). Недостатком данного метода является

высокая стоимость.

Фрагмент веб-страницы сайта компании Cellebrite, где описывается,

из каких устройств они могут извлечь данные. Устройство может быть

разблокировано в лаборатории разработчика (Cellebrite Advanced

Service (CAS)) [20]:

Для подобной услуги устройство должно быть предоставлено в

региональный (или головной) офис компании. Возможен выезд

специалиста к заказчику. Как правило, взлом кода блокировки экрана

занимает одни сутки.

Рекомендация по защите: практически невозможно защититься,

кроме использования стойкого цифро-буквенного пароля и ежегодной

смены устройств.

P.S. Об этих кейсах, инструментах и многих других полезных фишках в

работе компьютерного криминалиста эксперты Лаборатории Group-IB

рассказывают в рамках обучающего курса

Digital Forensics Analyst. После прохождения 5-дневного или

расширенного 7-дневного курсов выпускники смогут эффективнее

проводить криминалистические исследования и предовтращать

киберинциденты в своих организациях.

P.P.S. Остросюжетный

Telegram-канал

Group-IB об информационной безопасности, хакерах, APT,

кибератаках, мошенниках и пиратах. Расследования по шагам,

практические кейсы с применением технологий Group-IB и

рекомендации, как не стать жертвой. Подключайтесь!

Источники

-

ФБР нашло хакера, готового взломать iPhone без помощи

Apple

- Guixin Yey, Zhanyong Tang, Dingyi Fangy, Xiaojiang Cheny, Kwang

Kimz, Ben Taylorx, Zheng Wang.

Cracking Android Pattern Lock in Five Attempts

-

Дактилоскопический датчик Samsung Galaxy S10 удалось обмануть с

помощью отпечатка пальца, напечатанного на 3D-принтере

- Dominic Casciani, Gaetan Portal. Phone

encryption: Police 'mug' suspect to get data

-

Как разблокировать телефон: 5 способов, которые работают

-

Дуров назвал причиной взлома смартфона Джеффа Безоса уязвимость в

WhatsApp

-

Датчики и сенсоры современных мобильных устройств

-

Gezichtsherkenning op smartphone niet altijd veilig

-

TrueDepth в iPhone X что это, принцип работы

- Face

ID в iPhone X обманули с помощью 3D-печатной маски

-

NirLauncher Package

- Анатолий Ализар. Популярные

и редкие PIN-коды: статистический анализ

- Мария Нефедова. Графические

ключи так же предсказуемы, как пароли 1234567 и password

- Антон Макаров. Обход графического пароля на Android-устройствах

www.anti-malware.ru/analytics/Threats_Analysis/bypass-picture-password-Android-devices

- Jeremy Kirby.

Unlock mobile devices using these popular codes

- Андрей Смирнов.

25 самых популярных паролей в 2019 году

- Мария Нефедова.

Конфликт между властями США и компанией Apple из-за взлома iPhone

преступника усугубляется

-

Apple responds to AG Barr over unlocking Pensacola shooter's phone:

No.

-

Law Enforcement Support Program

-

Cellebrite Supported Devices (CAS)

Стандартная схема работы SDK.

Стандартная схема работы SDK.

Желаемый стек экранов приложения и SDK

Желаемый стек экранов приложения и SDK

No-Activity SDK на Фрагментах

No-Activity SDK на Фрагментах