От автора

В данной статье рассмотрены проектирование, тестирование, разработка и внедрение кибер-безопасной информационно-технической системы высшего учебного заведения на примере моего личного, в итоге успешного опыта внедрения в Университет таможенного дела и финансов в 2019 году. Результаты могут быть применены на любом этапе создания кибер-безопасных информационно-технических систем, в том числе высшие учебные заведения, корпоративные/домашние сети и прочее.

Отвечу на все интересующие Вас вопросы в комментариях, или личных сообщениях. Я открыт к дополнениям, оптимизации, а также критике со стороны профессионалов. Приятного ознакомления!

Введение

Развитие новых видов связи, быстрое совершенствование информационно-телекоммуникационных технологий и методов обработки данных радикально меняет облик современного образования. Во всём Мире эти тенденции, наиболее четко прослеживаются на примере дистанционного обучения (ДО) в период карантина, связанного с Коронавирусом.

Еще совсем недавно Высшие учебные заведения стран при организации ДО и совместного использования необходимого дистанционной связи были лишены возможности применения традиционных технологий и сетей радиорелейных линий с ретрансляторами (единственного на то время надёжного способа передачи информации), расположенными вне населенных пунктов из-за очевидной сложности технического и экономического характера. Одним словом, из-за дороговизны технической реализации ДО.

Однако, в настоящее время, прогресс в области развития цифровых методов, компьютерных и телекоммуникационных систем и сетей позволяет серьёзным образом изменить вид действующих и будущих образовательных технологий образования в целом. По моему мнению, развитие системы современного образования в стране непосредственно связан с наличием на местах скоростных каналов связи, позволяющих обеспечивать не только локальное, но и отдаленное обучение с учетом необходимых консультаций и непосредственно необходимых для обучения демонстраций, например, через Zoom , Skype, Discord конференции, реализуя доступ к современным базам данных и используя при необходимости методы распределенной обработки данных типа ODP (Open Distributed Processing, ITU - T Rec. X.901 / ISO / IEC 10746 - 1, ITU - T Rec. X. 902 / ISO / IEC 10746 - 2 ITU - T Rec. X.904 / ISO 10746 - 4 и некоторые другие).

Более того, идея унификации беспроводной связи для всех видов сервиса привела к появлению стандартов для мобильных сетей сначала третьего поколения (3G), а в дальнейшем 4G и 5G. Так, основной целью стандартов 3G было объединение телефонной и цифровой связи в глобальных сетях мобильной связи. Основными стандартами были UMTS (W-CDMA) и CDMA-2000. Основное отличие сетей четвертого поколения от предыдущего заключается в том, что технология 4G полностью основана на протоколах пакетной передачи данных. В плане развития концепции 4G и как дальнейшее развитие серии стандартов 802.11, реализуется стандарт 802.16 (Wireless Man), который находит не только промышленное, но и коммерческое применение. Обладая большим количеством неоспоримых преимуществ, он, как и многие другие подобные решения, может находить применение только находясь относительно близко от магистральных сетей, а и реализуется путем создания сетей, имеющих локальное покрытие. При этом, необходимо отметить, что переход в более коротковолновые диапазоны, связанные с относительно большим влиянием атмосферных условий на распространение радиоволн, исследованным до настоящего времени достаточно хорошо. Однако, для известных флуктуаций атмосферных и погодных параметров соответствующие изменения параметров прохождения сигнала хотя и могут быть легко прогнозируемые, но, как показывает практика, они (наземные устройства связи) все равно оказываются, более уязвимыми по отношению к закрытым (локальных сетей внутреннего пользования) к воздействию различных природных катаклизмов, и это необходимо принимать во внимание. Аналогичная тенденция прослеживается и при реализации возможностей и работы по выделенным каналам Интернет, хотя, для обоих случаев обеспечивается защищенность канала передачи данных. При этом, как правило, проявляется растущая тенденция, связанная с дефицитом пропускной способности образовательных трафиков национального спутникового ресурса, что в конечном итоге приводит и к его удорожанию.

Итак, чётко прослеживается принципиальная необходимость решения проблемы ДО конкретного вуза посредством использования внутренних информационных ресурсов в виде электронных учебников, конспектов лекций, виртуальных лабораторных работ и других методических разработок в виде единого банка хранения всей информации при использовании своей локальной технической системы обработки и доставки информации. Последний, (в отсутствии необходимости ведения бумажного архива), должен быть защищенным и доступным в любой момент времени, как для студентов, так и для специалистов ВУЗа, способствуя повышению их профессионального уровня. При этом очевидно, что любое ДО не может обходиться без технических средств его обеспечения.

Таким образом, передо мной была поставлена задача разработки кибер-безопасной информационно-технической системы (ИТС) для главного корпуса Университета таможенного дела и финансов с целью дальнейшего её использования в качестве ДО. Причем, при реализации поставленной задачи, нужно было ознакомиться с особенностями ДО и с современным состоянием и построением защитных информационно-технических систем.

Техническая реализация

Этот раздел тесно связан с актуальностью проблематики обеспечения безопасности использования глобальной сети интернет, что очевидна для большинства пользователей и требует на каждом этапе приема-передачи и обработки сопутствующих потоков не только априорной оценки угроз и рисков, а также разработки и реализации надёжных систем защиты с целью уменьшения отрицательного влияния на достоверность и целостность информации.

В этом аспекте, прежде всего, весомый вклад вносят точки входа (доступа), обеспечивая способы подключения к сети интернет. Так, при подключении к таким точкам, человек начинает передавать данные.

Эти данные очень легко перехватить, изменить и передать совершенно другую информацию, либо же злоумышленник может получить конфиденциальное сообщение, контактную и личную информацию, которые передаёт пользователь сети.

Итак, нужно понимать, что при подключен ни к глобальной сети - открывается двухканальная связь с помощью которой можно, как отправлять данные, так их и получать. Это говорит нам о том, что каждый пользователь может подключиться к любому ресурсу, а злоумышленник может подключиться к нему, что приводит к нежелательным последствиям.

Поэтому такие точки доступа к сети интернет не могут быть полностью безопасны. Злоумышленники могут перехватывать данные, подменять их и получать доступ к вашему цифровому устройству, что ведёт к риску так называемой компрометации данных и информации. Нам же нужно максимально минимизировать все риски.

Особенности реализации информационно-технической системы в Университете таможенного дела и финансов

Все, даже безупречные современные устройства, требуют решения по оптимизации его использования, прежде всего, при так называемой привязке к непосредственному объекту внедрения ИТС. А так как мы используем Мировую(Глобальную) цифровую информацию обеспечения в ВУЗе, то нас интересует как быстро эту информацию можно найти и как в целостном режиме передать непосредственно пользователю используя локальную систему связи университета. Привязка нашей системы имеет свои особенности связаны с расположением учебных корпусов вуза. В нашем случае можно было ожидать , что используется как эфирная среда распространения электромагнитных волн для передачи/приёма сообщений (Wi-Fi), так и кабельная система (витая пара, 4 пары, RG - 45, изображена на рис 1.1 ниже) и оптическая линия по стандарту GPON.

Необходимо было предусмотреть перекрытия так называемых теневых зон средств приёма/передачи сигналов используя стандартные системы Wi-Fi обеспечения. В связи с этим, мы должны использовать такие тактические данные устройств, что смогут обеспечить непрерывную зону покрытия главного корпуса в УТДФ, который представляет собой П - образное здание . (Рис. 1.2 - 1.3, фото со спутника, и схематическое отображение Google Maps ниже).

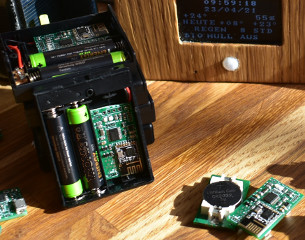

В связи с этой особенностью мы ожидаем, что нам придётся использовать различные системы связи и устройства. Для того , чтобы не ошибиться, нам нужно было провести апробацию этой системы и устройств на уровне одной кафедры, используя лабораторное макетирование (стенд) .

На данный момент один из самых распространенных способов подключения к сети интернет реализуют с помощью технологии Wireless Fidelity (Wi-Fi), которая имеет удобный и быстрый способ соединения, используя беспроводной радио-частотный канал.

Апробация информационно-технической системы

Для тестирования системы на кафедре кибербезопасности УТДФ все компоненты сети были соединены, и сформировали стенд для апробации (схема подключения изображена на рис 1.4 ниже).

Особое внимание было уделено привязке точек доступа, реализованные с помощью оборудования Ubiquiti UniFi. Внешний вид точек доступа приведены ниже на рис. 1.5 1.6.

Эти точки доступа передают сигнал также с помощью радио - частотного канала той же сверхвысокой частоты и в них реализована технология бесшовного покрытия. Эта технология позволяет не подключаться постоянно вручную к каждой новой точке доступа, а, наоборот, оптимизировать режим связи в автоматическом режиме. Так, если Вы выходите из зоны покрытия сигнала первой точки, то в автоматическом режиме Вы подключаетесь к следующей ближайшей точки сети с минимальной задержкой (рис. 1.7 - 1.8)

Для нормального функционирования и оптимизации работы точек доступа были проведены контрольные замеры мощности сигнала точек доступа, с целью выявления "мёртвых зон" и дальнейшего выбора оптимального расположения точек доступа для обеспечения "бесшовной сети" на всех четырёх этажах учебного корпуса.

Для решения этой задачи мы использовали закрытое серверное помещение межкафедральной информационно-технической лаборатории, надёжное хранилище от посторонних людей, куда мы перенесли все устройства и начали отрабатывать возможность подключения абонентов и трансляции Интернет трафика. Для стендирования были использованы устройства Ubiquiti Uni-Fi AP так как передача происходила на относительно коротких дистанциях (до 15 метров). В качестве Интернет-трафика использовалась ветвь УТДФ, к которой был подключен главный сервер лаборатории и маршрутизировали трафик с помощью витой пары и RG - 45. Для подключения экосистемы Ubiquiti мы использовали фирменное компактное серверное решение Ubiquiti Cloud, с помощью которого смогли настроить маршрутизацию трафика, его мониторинг (не нарушая конфиденциальность абонентов), обслуживания и создания резервных копий системы (Backup). После настройки и подключения мы воспользовались программным обеспечением, которое показывает уровень сигнала каждой точки доступа, и настроили режим ретрансляции, то есть фактически создали такое бесшовное покрытие, что могло усиливать и ретранслировать сигнал на вcе дополнительное крыло главного корпуса УТДФ.

Так, на базе кафедры кибербезопасности и информационных технологий в кабинете межкафедральной учебной лаборатории УТДФ был создан прототип системы , включающий в себя две точки доступа, который отлично работал в тестовом режиме всю рабочую неделю, обслуживая коллектив и студентов кафедры кибербезопасности и информационных технологий, кафедра компьютерных наук, межкафедральную информационно-техническую учебную лабораторию, и другие аудитории в радиусе действия.

То есть, после тестирования стендовой системы мы получили положительный результат, система показала свою работоспособность и зарекомендовала себя как систему, которую можно масштабировать на весь главный корпус УТДФ . Однако, для этого нужно разработать способ распространения стабильного покрытия на весь П - образный корпус.

Масштабирование, защита и внедрение информационно-технической системы

Благодаря успешному тестированию точек доступа нам удалось рассчитать примерную дальность Wi-Fi покрытия с учётом бетонированных стен здания - от 10 до 15 метров в зависимости от количества стен. Однако, корпус не является симметричным, то есть, расположив точки доступа слишком близко мы создадим искусственные электромагнитные наводки на систему, которые имеют диструктивное влияние на информационно-техническую систему вобщем. Для решения этой задачи мы взяли второй тип точек доступа Ubiquiti Unifi Long Range (с англ. Дальней дальности) , тем самым минимизировали скопления большого количества точек доступа благодаря установленным одной точки далекой дальности для длинных коридоров, и отдельную для актового зала так как это помещение является крупнейшим в здании. Имея эти данные мы сделали набросок схемы покрытия здания УМСФ и смогли рассчитать условное месторасположение каждой "точки доступа". Ниже, на рис. 1.9 зелёным выделены точки LR, синим - AP на каждом из 4 этажей корпуса (набросок рисовали в Paint, перфекционисты - извините :)

Кафедральная, а затем и университетская Wi-Fi система способна работать в СВЧ диапазоне (именно на частотах 2,4ГГц и 5ГГц), поддерживая 802.11 a / b / g / n Стандарты Wi-Fi. При этом следует отметить широкий выбор возможных скоростей обмена сообщениями (от 6,5 до 450 Мбит / с на частоте 2,4 ГГц и от 6,5 до 300 Мбит / с на частоте 5ГГц, используя соответственно стандарты 802.11n MSC0 - MSC23 и MSC0 - MSC15).

В нашей системе беспроводное сетевое соединение реализовано с помощью технологи Power over Ethernet (PoE). Технология PoE реализует в себе использование одного кабеля витой пары для передачи данных, а также питания периферийных устройств. Для передачи напряжения чаще всего используют неиспользованные (свободные) для передачи данных пары проводов, в нашем случае это синяя и коричневая (рис. 1.10).

В нашем случае было внедрено использование пар для передачи питания и пара для данных, то есть стандарты PoE, которые обеспечивают сигнализацию между оборудованием источника питания (power sourcing equipment) и устройством питания. Для корректной работы требуется PoE адаптер, фото которого ниже на рис 1.11.

Защита информационно-технической системы

Для эффективного регулирования кибер-отношений мы должны изучать не то состояние, которое сейчас существует, а прогнозировать и моделировать те кибер-отношения элементов структуры, которые возможны будут в будущем, и формировать механизм управления рисков, исходя из будущего состояния системы.

Для защиты устройств от студентов, или потенциальных злоумышленников были проведены комплексные меры безопасности оборудования. А именно: расположение точек доступа выше 2,5 метров (на стенах, или потолке), скрытия линий питания и передачи данных в кабель-каналах (кабельтонах) на той же высоте, создание контролируемых (открытых) и неконтролируемых (закрытых) линий коммутации данных и питания на каждом этаже в закрытых серверных комнатах с ограниченной формой допуска (коробки коммутации).

Особенностью реализованной системы есть то, что она комбинирует в себе как безопасную беспроводную связь с помощью радио-частотного канала, а также является их защищенность посредством использования непрерывного контроля со стороны сервера на основе системы Ubiquiti CloudKey. Внешний вид сервера и типичная схема подключения изображена на рис 1.12.

С помощью этого сервера обеспечивается постоянный контроль и мониторинг входных и выходных данных. В частности формируется отчетная статистика, благодаря её помощи реализована система блокировки подозрительного трафика сети. Применяется шифрование и Secure Sockets Layer (SSL) сертификация. Это обеспечивает конфиденциальность обмена данными между клиентом и сервером с помощью Transmission Control Protocol / Internet Protocol (TCP / IP).

Защита сервера управления системой надёжно зашифрована с помощью биометрической защиты панели администрирования (сканирование отпечатка пальцев, сканирование лица, рис. 1.13).

Защита беспроводной сети Wi-Fi реализована с помощью метода шифрования WPA2-PSK с использованием пароля более 10 символов, который на сегодня является наиболее криптостойким алгоритмом аутентификации устройств.

Благодаря данным мерам каждый студент и любой преподаватель учебного заведения могут подключиться к сети интернет, а главное, это подключение защищено и безопасно, а также не имеет в себе угроз и рисков перехвата, то есть злоумышленники не получают доступ к передаваемой информации.

Итоги

На базе современного развития цифровых методов, компьютерных и телекоммуникационных систем, а также сетей, была поставлена цель и реализованы задачи технического оснащения дистанционного обучения, позволяющие обеспечивать не только локальное, но дистанционное обучение студентов с учётом необходимых консультаций и демонстраций через, например , Zoom, Skype, Discord конференции, что является актуальным в период карантина, связанного с коронавирусом. В ходе этих задач были рассмотрены и получены следующие результаты:

- проведён анализ информационно-технических систем высших учебных заведений, по результатам которого дальше использовали современные мировые информационно-технические сервисы такие как Google Classroom, Zoom конференции, Skype, Google Hangouts, Prometheus, SuperMemo, Stepik, Coursera, SoloLearn, Brain Code. Проведено сравнение преимуществ и недостатков (плюсы и минусы) современного состояния этих методов ДО;

- формализованы требования к защите информации в информационно-технических системах и выбора методик защищенность и конфиденциальности информации, то есть информационно-технические системы высших учебных заведений должны отвечать современным требованиям помехозащищенности и безопасности функционирования с учетом надежного обеспечения конфиденциальности, доступности и целостности учебной, научной и административной информации . В связи с чем предложенный метод криптографической сокрытие информации и защиты источников питания от несанкционированного доступа;

- в будущем озвученные ИТС и их структуру можно масштабировать на спутниковый уровень (ретрансляционный) для покрытия больших территорий.

Особая благодарность в.о. зав.кафедры кибербезопасности УТДФ Прокопович-Ткаченко Дмитрию Игоревичу за предоставленные возможности для создания ИТС, доценту кафедры кибербезопасности Тарасенко Юрию Станиславовичу за помощь с оформлением и расчётами, а также студентам Олейнику Александру, Рудакову Михаилу и Луценко Владимиру за оказанную помощь в прокладке линий коммуникации!

Спасибо за внимание!

Офис нашей компании

Офис нашей компании

ИнфраструктураСМБв вакууме

ИнфраструктураСМБв вакууме

Так может выглядетьIT-инфраструктураEnterprise

Так может выглядетьIT-инфраструктураEnterprise

Стандартный вид производственного предприятия изнутри

Стандартный вид производственного предприятия изнутри

Wi-Fi

антенна (не в вакууме)

Wi-Fi

антенна (не в вакууме)

Может выглядеть так

Может выглядеть так

Вот как выглядит пункт управления DNA

Вот как выглядит пункт управления DNA

WI-Fiзона в ТРЦ

WI-Fiзона в ТРЦ

Точки доступа поддерживаютBluetooth

Точки доступа поддерживаютBluetooth

Типовой

дизайн этажа гостиницы

Типовой

дизайн этажа гостиницы

Есть

далеко не во всех отелях

Есть

далеко не во всех отелях

Банковский зал

Банковский зал

Так выглядит подключенные IT-продукты в

банковской сфере 2019 года

Так выглядит подключенные IT-продукты в

банковской сфере 2019 года

Классическая картина на складе

Классическая картина на складе

Так выглядит

планпредиктива

Так выглядит

планпредиктива

Так может выглядеть инфраструктура на складе

Так может выглядеть инфраструктура на складе

В этой статье я c удовольствием хочу

поделится с Вами универсальной платой, которую легко можно

использовать для:

В этой статье я c удовольствием хочу

поделится с Вами универсальной платой, которую легко можно

использовать для:

Ледовая арена Химик. Управление

освещением реализовано согласно нашей концепции

Ледовая арена Химик. Управление

освещением реализовано согласно нашей концепции