За первые два квартала 2020 года количество DDoS-атак выросло почти в три раза, при этом 65% из них приходится на примитивные попытки нагрузочного тестирования, которые без труда отключают беззащитные сайты небольших интернет-магазинов, форумов, блогов, СМИ.

Как выбрать защищенный от DDoS-атак хостинг? На что обратить внимание и к чему подготовиться, чтобы не оказаться в неприятном положении?

(Прививка от серого маркетинга внутри)

Доступность и разнообразие инструментов проведения DDoS-атак вынуждает владельцев онлайн-сервисов принимать соответствующие меры для противостояния угрозе. Задуматься о защите от DDoS стоит не после первого отказа, и даже не в комплексе мер по повышению отказоустойчивости инфраструктуры, а еще на этапе выбора площадки для размещения (хостинг провайдера или дата-центра).

DDoS-атаки классифицируют в зависимости от принадлежности протоколов, уязвимости которых эксплуатируются, к уровням модели взаимодействия открытых систем (OSI):

- канальный (L2),

- сетевой (L3),

- транспортный (L4),

- прикладной (L7).

С точки зрения систем защиты, их можно обобщить до двух групп: атаки уровня инфраструктуры (L2-L4) и уровня приложения (L7). Это связано с последовательностью выполнения алгоритмов анализа трафика и вычислительной сложностью: чем глубже смотрим в IP-пакет, тем больше требуется вычислительных мощностей.

Вообще, задача оптимизации вычислений при обработке трафика в режиме реального времени это тема для отдельного цикла статей. А сейчас давайте просто представим, что есть некоторый облачный провайдер с условно неограниченными вычислительными ресурсами, который может обеспечить защиту сайтов от атак на уровне приложений (в том числе бесплатно).

3 главных вопроса для определения степени защищенности хостинга от DDoS атак

Давайте посмотрим в условия оказания услуги защиты от DDoS-атак и Соглашение об уровне сервиса (Service Level Agreement, SLA) хостинг-провайдера. Находятся ли в них ответы на следующие вопросы:

- какие технические ограничения заявляет поставщик услуги?

- что происходит, когда заказчик выходит за рамки ограничений?

- как хостинг-провайдер выстраивает защиту от DDoS-атак (технологии, решения, поставщики)?

Если вы не нашли эту информацию, то это повод либо задуматься о серьезности поставщика услуг, либо организовать базовую защиту от DDoS (L3-4) своими силами. Например, заказать физическое подключение к сети специализированного провайдера защиты.

Важно! Нет смысла обеспечивать защиту от атак уровня приложений с помощью Reverse Proxy, если ваш хостинг-провайдер не способен обеспечить защиту от атак уровня инфраструктуры: сетевое оборудование будет перегружено и станет недоступным, в том числе и для проксирующих серверов облачного провайдера (рисунок 1).

Рисунок 1. Прямая атака на сеть хостинг провайдера

И пусть вам не пытаются рассказывать сказки о том, что реальный IP-адрес сервера скрыт за облаком провайдера защиты, а значит атаковать его напрямую невозможно. В девяти случаях из десяти атакующему не составит труда найти реальный IP-адрес сервера или хотя бы сети хостинг-провайдера, чтобы положить целый ЦОД.

Как действуют хакеры в поисках реального IP-адреса

Под спойлерами несколько методов поиска реального IP-адреса (приводятся в ознакомительных целях).

Начать поиск можно с онлайн-сервиса Intelligence X: он ищет информацию в даркнете, на платформах для обмена документами, обрабатывает данные Whois, утечки общедоступных данных и многие другие источники.

Если по каким-то признакам (HTTP-заголовки, данные Whois и др.) удалось определить, что защита сайта организована с помощью Cloudflare, то начать поиск реального IP можно со списка, который содержит порядка 3 миллионов IP-адресов сайтов, расположенных за Cloudflare.

С помощью SSL-сертификата и сервиса Censys можно найти много полезного, в том числе и реальный IP-адрес сайта. Чтобы сформировать запрос по вашему ресурсу, перейдите во вкладку Certificates и введите:

_parsed.names: имясайта AND tags.raw: trusted

Для поиска IP-адресов серверов, пользующихся SSL-сертификатом, раскрывающийся список придется перебирать вручную с несколькими инструментами (вкладка Explore, далее выбираем IPv4 Hosts).

Поиск по истории изменения DNS-записей старый, проверенный способ. Предыдущий IP-адрес сайта может дать понять, на каком хостинге (или в каком дата-центре) он располагался. Среди онлайн-сервисов по удобству использования выделяются ViewDNS и SecurityTrails.

При смене настроек сайт не сразу будет использовать IP-адрес облачного провайдера защиты или CDN, а некоторое время будет работать напрямую. В этом случае существует вероятность, что онлайн-сервисы хранения истории смены IP-адресов содержат информацию об исходном адресе сайта.

Если ничего, кроме имени старого DNS-сервера нет, то с помощью специальных утилит (dig, host или nslookup) можно запросить IP-адрес по доменному имени сайта, например:

_dig @имя_старого_dns_сервера имясайта

Идея метода в том, чтобы с помощью формы обратной связи / регистрации (или любым другим способом, позволяющим инициировать отправку письма) получить письмо на свою электронную почту и проверить заголовки, в частности поле Received.

В заголовке письма часто находится реальный IP-адрес MX-записи (сервер обмена электронной почтой), который может стать отправной точкой для поиска других серверов цели.

Софт для поиска IP за щитом Cloudflare чаще всего работает по трем задачам:

- сканирование неправильной настройки DNS, используя DNSDumpster.com;

- сканирование по базе данных Crimeflare.com;

- поиск поддоменов методом перебора по словарю.

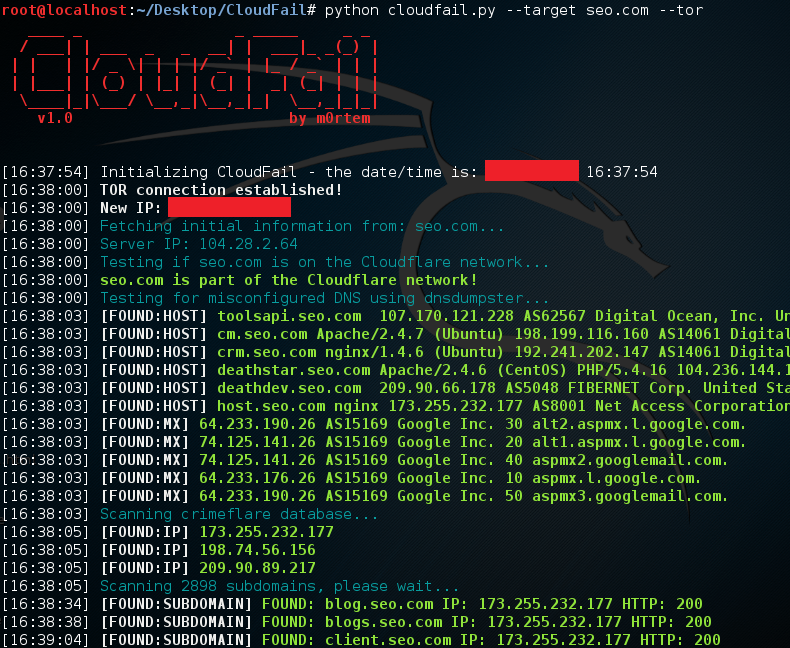

Поиск поддоменов зачастую оказывается самым эффективным вариантом из трех владелец сайта мог защитить основной сайт, а поддомены оставить работать напрямую. Для проверки проще всего использовать CloudFail.

Кроме того, существуют утилиты, предназначенные только для поиска поддоменов с помощью перебора по словарю и поиска в открытых источниках, например: Sublist3r или dnsrecon.

Для примера возьмем сайт seo.com, использующий Cloudflare, который найдем с помощью известного сервиса builtwith (позволяет как определять технологии / движки / CMS, на основе которых работает сайт, так и наоборот искать сайты по используемым технологиям).

При переходе по вкладке IPv4 Hosts сервис покажет список хостов с использованием сертификата. Чтобы найти нужный, ищите IP-адрес с открытым портом 443. Если он перенаправляет на нужный сайт, то задача выполнена, в противном случае необходимо добавить в заголовок Host HTTP-запроса доменное имя сайта (например, *curl -H "Host: имя_сайта" *https://IP_адрес).

В нашем случае поиск по базе Censys ничего не дал, идем дальше.

Поиск по DNS проведем через сервис https://securitytrails.com/dns-trails.

Перебирая адреса упомянутым в списках DNS серверов утилитой CloudFail, находим рабочие ресурсы. Результат будет готов уже через несколько секунд.

Используя только открытые данные и простые инструменты, мы определили реальный IP адрес веб-сервера. Остальное для атакующего дело техники.

Вернемся к выбору хостинг-провайдера. Чтобы оценить пользу сервиса для заказчика, рассмотрим возможные способы защиты от DDoS-атак.

Как хостинг-провайдер строит свою защиту

- Собственная система защиты с фильтрующим оборудованием (рисунок

2).

Требует наличия:

1.1. Оборудования для фильтрации трафика и лицензии на программное обеспечение;

1.2. Штатных специалистов для его поддержки и эксплуатации;

1.3. Каналов доступа в интернет, которых будет достаточно для приема атак;

1.4. Значительной предоплаченной канальной полосы для приема мусорного трафика.

Рисунок 2. Собственная система защиты хостинг провайдера

Если рассматривать описанную систему как средство защиты от современных DDoS атак в сотни Gbps, то такая система будет стоить очень больших денег. Обладает ли хостинг-провайдер такой защитой? Готов ли он оплачивать мусорный трафик? Очевидно, что такая экономическая модель для провайдера убыточна, если в тарифах не предусмотрено дополнительных платежей. - Reverse Proxy (только для веб сайтов и некоторых приложений). Несмотря на ряд преимуществ, поставщик не гарантирует защиту от прямых DDoS-атак (см. рисунок 1). Хостинг-провайдеры зачастую предлагают такое решение как панацею, перекладывая ответственность на провайдера защиты.

- Услуги специализированного облачного провайдера (использование

его сети фильтрации) для защиты от DDoS атак на всех уровнях OSI

(рисунок 3).

Рисунок 3. Комплексная защита от DDoS атак с помощью специализированного провайдера

Решение предполагает глубокую интеграцию и высокий уровень технической компетентности обеих сторон. Передача услуг по фильтрации трафика на аутсорс позволяет хостинг-провайдеру снизить цену добавочных сервисов для заказчика.

Важно! Чем подробнее будут описаны технические характеристики предоставляемой услуги, тем будет больше шансов потребовать их исполнения или компенсации в случае простоя.

Помимо трех основных методов, существует множество сочетаний и комбинаций. Заказчику при выборе хостинга важно помнить, что от решения будет зависеть не только размер гарантированно блокируемых атак и точность фильтрации, но и скорость реакции, а также информативность (список блокированных атак, общая статистика и др.).

Помните, что лишь единицы хостинг-провайдеров в мире способны обеспечить приемлемый уровень защиты самостоятельно, в остальных случаях выручает кооперация и техническая грамотность. Так понимание базовых принципов организации защиты от DDoS-атак позволит владельцу сайта не попасть на маркетинговые уловки и не купить кота в мешке.