В данной статье я хочу описать основные этапы подготовки к аудиту безопасности. Чаще всего это аудит соответствия стандартам безопасности серииISO(27***) илиPCIDSS, либо выполнение требований соответствияGDPR.

Мой опыт в области информационной безопасности 12 лет. За это время мной были выполнены проекты с десятками компаний из США, Британии, Китая, России, Украины и стран Европы. Клиентами были как крупные процессинговые центры и банки, так и ИТ компании разной специализации. Результаты внедрения оценивалиPWC(Hongkong),VISA(USA),Deloitte(UKR) и успешно подтвердили соответствие требованиям, о чем можно посмотреть в рекомендательных письмах насайтеи отзывах в профилеLinkedin.

Надеюсь, что мой опыт проведения аудитов, консалтинга и курирование проектов по приведению компаний в соответствие требованиям стандартаPCIDSS,VISA&MASTERCARDSecurityпоможет мне простыми словами донести полезную информацию до читателей.

Накопившийся опыт и знания, наблюдения и замечания я бы хотел выразить в данной статье на примере подготовки к аудиту соответствия стандартуPCIDSS. Все высказанное в данной статье может значительно отличатся от мнений других аудиторов и консультантов, официальной позицииPCISecurityStandardsCouncilи других источников. Я не предлагаю неукоснительно следовать всему, о чем будет идти речь. Это всего лишь информация для принятия Вами собственных решений. Надеюсь, она будет полезной для читателей.

Итак, с чего же начинается и как проходит аудит?

Все начинается даже не с подписания договора на аудит или пред

аудит. Все начинается с решения компании (чаще директора или

менеджера) о необходимости прохождения аудита.

И тут есть два варианта развития событий: аудит необходимо пройти по требованию клиентов или платежных систем, что бывает чаще, либо аудит инициируется и отстаивается перед директором компании (главой правления, материнской компанией) начальником отдела информационной безопасности (ИБ) или менеджером - реже. В первом случае аудит спускается как Божья кара на сотрудников ИТ и ИБ подразделений, так как дополнительной работы добавится, в должностных инструкциях ее может и не быть, а зарплата остается на прежнем уровне. Тут все зависит от коллектива, руководителя ИБ и конкретной компании. Если коллектив удастся мотивировать, чем это уже вопрос менеджмента и к данной статье не относится, то результат, безусловно, будет. Результат будет, даже в том случае если персонал будет не мотивирован, но применяться будет уже иной метод метод кнута. Но вот трудностей возникнет больше.

По-иному обстоят дела, если инициатором выступает руководитель отдела ИБ. В таком случае с высокой долей вероятности процессы так или иначе уже соответствуют требованиям стандарта. Документация подготовлена, архитектура в корне не противоречит требованиям стандарта, начальник ИБ понимает, зачем это нужно. А раз он инициирует, значит, понимает пользу для себя и для отдела. И сможет донести до подчиненных (скорее всего, уже донес) необходимость, а также найти понимание (в идеале поддержку) у отдела ИТ.

Если компания, которая будет выполнять аудит не спущена сверху руководством, то стоит пообщаться с коллегами, которые уже взаимодействовали с аудиторами из данной компании. При этом выбирать стоит не только компанию, но и аудитора, который будет его проводить. Так как именно этому человеку Вам необходимо будет доказать (именно доказать), что Вы соответствуете всем пунктам стандарта. Кроме того, целесообразно спросить данный вопрос у консультанта, который будет внедрять процессы в Компании, если таковой будет привлечен. Так как, вероятно, у него тоже есть свое представление об аудиторах и аудиторских компаниях на рынке, кроме того, прохождение аудита после подготовки это и его часть ответственности, которую стоит с ним разделить. В зависимости от Ваших целей, которые могут быть абсолютно разными от получения бумажки о соответствии до полного приведения всех процессов в соответствие пунктам стандарта необходимо и выбирать компанию и аудитора. Но стоит иметь в виду, что самые компетентные специалисты самые дотошные. Они дают самые лучшие консультации в рамках аудита, но требуют от Вас очень высокого общего уровня соответствия. Это как нежелание закрывая глаза на недочеты, подвергать риску свою репутацию, так и просто неприемлемость принятия работ низкого качества. Безусловно, и они подвергаются давлению как с вашей стороны, как заказчика, так и со стороны собственного руководства. Но данный класс экспертов больше хотят делать качественную работу, чем играть в корпоративные игры.

Также, не стоит забывать, что вы можете как сами готовиться к аудиту, так и привлечь профильного специалиста для подготовки. Это может быть как сотрудник в штате, так и внешний консультант. Преимущество сотрудника в штате то, что вероятно данный человек будет выполнять дополнительные функции в рамках задач безопасности вне активных фаз ежегодного аудита, а также всецело отдавать себя процессам и инфраструктуре компании.

Преимущества консультанта профильная специализация именно по требуемому стандарту, минимизация затрат путем оплаты за конкретные задачи и часы и высокая скорость подготовки к аудиту. Каждый из вариантов имеет свои плюсы и важные особенности в зависимости от компании, требований к срокам аудита, бюджету и пр., которые стоит оценить перед началом проекта.

Если есть необходимость пройти аудит, а не построить процессы (заранее говорю, что часть требованийPCIDSSособенно в части документирования процессов тормозит работу самих бизнес-процессов). То лучше обратится к маленькому локальному игроку рынка. Аудиторы такой компании, как правило, более лояльны к формам реализации требованийPCIDSS. Если же хочется получить не только толстый отчет, но и консалтинг в рамках его проведения то однозначной рекомендации нет. Выбирайте именно аудитора. Если же нужен красивый отчет с печатью известной компании выбор очевиден, международная известная компания. Окончательный выбор только за Вами.

В рамках данной статьи не будет рассматриваться вопрос, по какой версии проводить аудит, так как стандарт развивается и его версии меняются. Сейчас актуальной версией является версияPCIDSS3.2.1 но готовится к выходу версияPCI DSS4.0.

Если не планируется привлекать профильного специалиста или консультанта на этапе подготовки, то проводить внутренний аудит придется собственными силами. Результатом аудита должен стать не отчет, а согласованный план-график устранения несоответствий (пример таблицы аудита, разделов отчета и плана графика приведен в Приложениях 1-3).

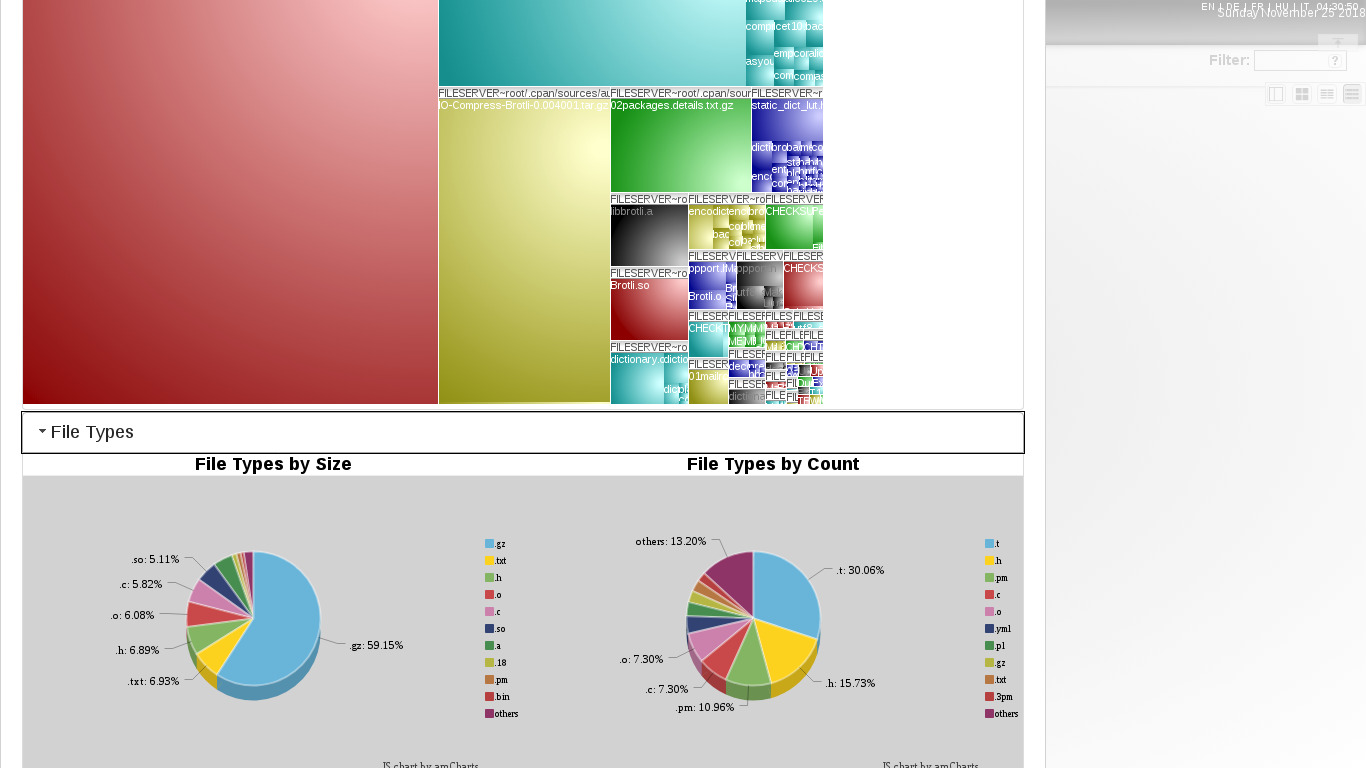

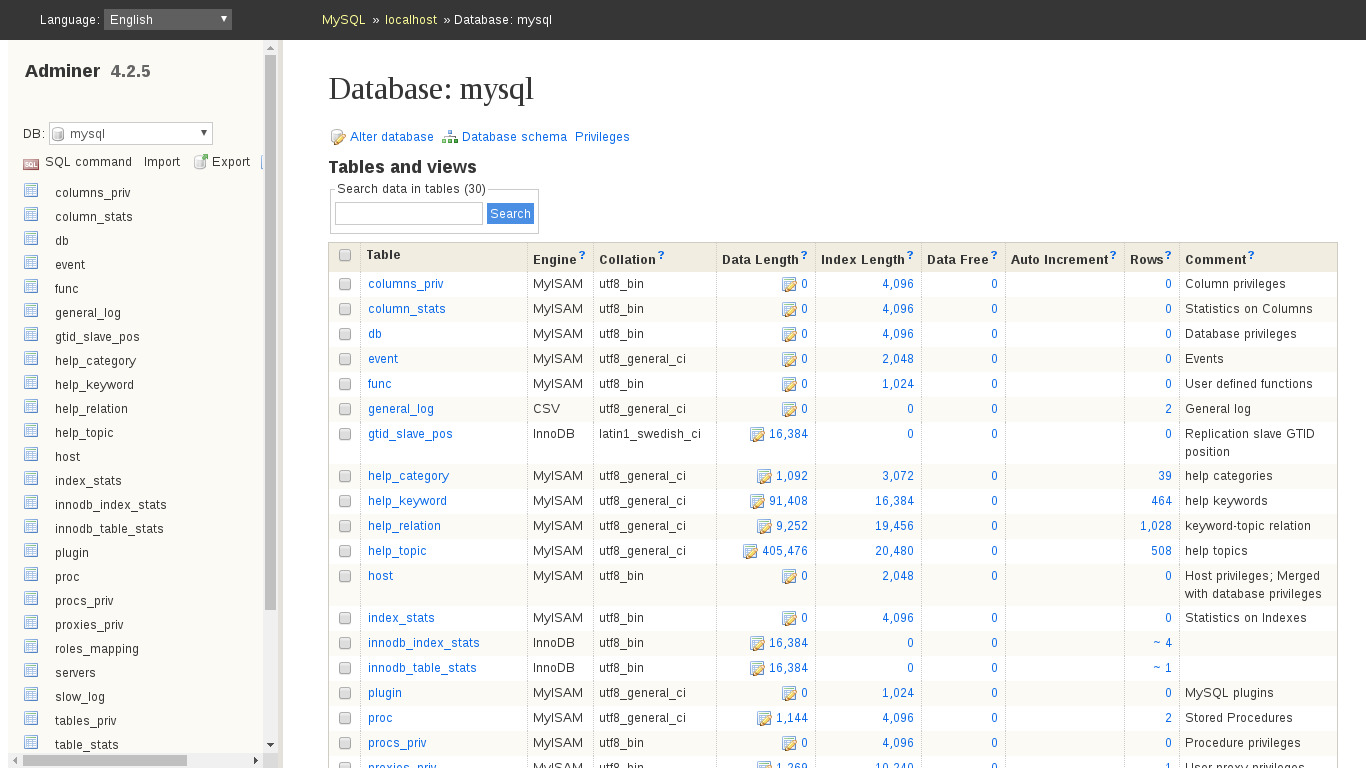

Приложение 1

Приложение 2

Приложение 3

И вот для того, чтобы получить данный план, необходимо провести

детальный анализ инфраструктуры, документации, процессов и

интервьюирование персонала. Выполнение данной задачи позволит

понять уровень зрелости процессов компания и выявить самые большие

прорехи.

Основные моменты, на которые стоит обратить внимание в рамках

устранения несоответствий можно разделить на следующие:

1.Подготовка либо внесение изменений в регуляторные документы.

2.Подготовка актов, реестров, планов тестирования и иной

отчетности.

3.Модернизация и внесение изменений в конфигурацию систем и ПО.

4.Проведение внутренних и внешних сетевых сканирований и обработка

их результатов.

5.Проведение тестов на проникновение.

6.Проведение обучений и тестирование планов реагирования.

7.Анализ прав доступа в логических и физических системах.

Стоит быть готовым к тому, что, как и любое изменение

бизнес-процессов, изменения вносимые в рамках приведения компании к

соответствиюPCIDSSмогут встречать ожесточенное сопротивление со

стороны руководителей отделов и остального персонала. Для

нивелирования данного эффекта, рекомендую комплексный подход. А

именно:

- Поддержку вашей позиции руководством и доведение его мнения до

персонала.

- Выделение части времени персонала на задачиPCIDSSпо указанию

руководства.

- Проведение совместных совещаний с руководителями отделов для

донесения сути стандарта и предполагаемых проверок.

- Ознакомительные рассылки для персонала.

- Непрямая мотивация: сувениры по теме ИБ, конкурсы, плакаты,

заставки.

Думаю, не стоит говорить, что нет компании, в которой бы

абсолютно все было без нарушений. На то есть разные причины:

слишком большие затраты на выполнение требований, нарушение или

разрушение реальных бизнес-процессов при исполнении требований,

исторически сложившиеся процессы. И тут все зависит от того, что

покажут аудитору или, что он увидит или найдет. Опять-таки не стоит

забывать о возможности применения компенсационных мер.

В случае отсутствия возможности привлечения профильного

консультанта, при подготовке к аудиту, безусловно, необходим

человек компетентный в области аудита и стандартов, или тот, кто

быстро может стать таковым (специалист смежной сферы). Так как

аудиторам и представителям компании крайне желательно понимать друг

друга, обладать высоким уровнем компетенций в сфере, подлежащей

аудиту. Когда проектом по прохождению аудита соответствия руководит

не мотивированный и некомпетентный в вопросах проектного

менеджмента и стандартов ИБ человек, вероятность его успешного

прохождения сильно уменьшается, а сроки и бюджет проекта, наоборот

увеличиваются. Исключение могут составлять случаи, когда за все

уплачено заранее. Но в таком случае, наверное, даже не стоит вести

сам проект.

Поговорим более детально по перечисленным ранее пунктам.

1.При разработке и редактировании документов используется очень

простой принцип. Необходимо, чтобы все процессы, подлежащие

документированию в рамках требованийPCIDSS, были

документированы.

Из нюансов рекомендую обратить внимание, что это чревато тем, что

большинство процессов так и останутся только на бумаге. Прописывая,

тот или иной процесс в документах думайте, как он будет выполняться

персоналом. Как это ни банально, но это действительно важно.

2.Достаточно длинный перечень ежемесячных, ежеквартальных и прочих

актов должен готовиться сотрудниками компании. Если прибавить к

этому актуализацию реестров, планов, анализ и обработка результатов

сканирования и обработку рисков, а также документацию по

реагированию на инциденты, то стопка за год, может быть толще

качественной кирпичной кладки (хотя возможно, что и в электронной

форме). Нужно понимать, что лучше готовить ее на протяжении года.

Хотя часто ее делают непосредственно перед аудитом. Тут уже вопрос

корректности процессов. В конце концов, все направлено на повышение

уровня безопасности и логичнее все делать вовремя. Ведь все равно

делать придется.

3.Системы требуют постоянных обновлений, изменения настроек и

параметров конфигураций. Для этого необходимо иметь в штате

компетентных специалистов, отслеживать частоту и правильность

установки обновлений. Соответствие паспортам конфигураций. Это

периодическая и очень затратная по времени часть работ. Кстати, это

можно автоматизировать. Я писал об этом, когда рассматривал вопрос

Построение процессов управления уязвимостями и

соответствиемтут.

4.Для проведения внутренних сканирований достаточно использовать

любой более-менее качественный сетевой сканер с последними

обновлениями. И разворачивать целый комплекс по управлению сетевыми

уязвимостями в рамках соответствияPCIDSSсовсем не обязательно.А вот

что обязательно это обработка результатов сканирования. Все

уязвимости, которые немогут быть устранены должны быть

проанализированы. И если уязвимость обнаружена не ошибочно, для нее

должны быть разработаны и внедрены компенсационные меры.

Что же касается ежеквартального сканирования внешнего периметра

(ASV) то достаточно просто купить лицензию на необходимое

количествоIPC28Cи проводить 4 раза в год сканирование

самостоятельно. Естественно это для тех случаев, когда у Вас нет

уязвимостей в сканируемой инфраструктуре. А их не должно быть.

5.C29CВ рамках подготовки к тесту на проникновение по

приоритетности я бы выделил следующие особенности:

- Донесение до сотрудников компании, что можно, а чего делать

нельзя.

- Контроль мест хранения карточных данных.

- Обновление систем.

Именно в этой последовательности, как правило, возникают проблемы в

рамках теста на проникновение.

6.C30CОбучение сотрудников является неотъемлемой частью улучшения

безопасности. Но вот если у вас не все процессы, прописанные на

бумаге, работают в действительности, то это как раз возможность

рассказать сотрудникам кому и как они должны отвечать на вопросы.

Чтобы в рамках интервьюирования сотрудников не выяснилось, что

далеко не все процессы, отраженные на бумаге, используются в

действительности.

Что касается планов реагирования, то если за текущий отчетный

период они применялись нужно подготовить свидетельства. В противном

случае провести тестирование планов реагирования по результатам -

составить акты.

7.C31CТакже обязательно контролировать доступ пользователей к

системам. При этом если это выполняется сугубо для галочки, то так

тому и быть. Но если Вы хотите наладить процессы и обеспечить

реальный процесс разграничения доступа, то сначала нужно строить

процесс, а потом проводить аудит. А не наоборот. Так как при

неработающем процессе у Вас очень быстро все вернется на круги своя

и усилия будут напрасны.C32C

Особое внимание хотелось бы уделить планированию работ и

контролю их выполнения. Думаю, что для каждого проекта актуален

вопрос недостатка ресурсов. Аудит в этом плане, наверное, самый

лучший пример. Так как ни для одного из привлеченных отделов(может

быть за исключением отдела безопасности) проект не является

приоритетным. А поскольку основные проекты для задействованных

подразделений никто не планирует останавливать, то отношения ждите

соответствующего. А если Вы не заручились поддержкой руководства в

этом вопросе Но не будем о грустном.

Я являюсь сторонником ведения проектов по методологииPMBok, правда,

позволяя себе сократить иногда количество отчетных бумажек. Данная

методология позволяет корректно вести проекты и очень много

вопросов, которые будут возникать у Вас в процессе ведения проекта

уже предусмотрены заранее. Вот только если Вы с ней не знакомы, то

потребуется время на ознакомление с ней и ее апробацию.

Какие бы ситуации не приходилось решать в рамках тех или иных

проектов, это всегда немножко творчество. И еще опыт и крупицы

знаний. Которые как раз можно почерпнуть в том числе, например из

статей в профильной прессе. Я, например, почерпнул идеи из

методологииSCRUM, которая к информационной безопасности и аудитам

не имеет никакого отношения. Но пришлась как нельзя кстати.

Что касается несоответствий, то я бы рекомендовал относиться к

найденным несоответствиям спокойно, если это не базовые

несоответствия в архитектуре системы, недостатке оборудования, ПО

или критичных, для компании процессах, которые ни коим образом не

могут быть изменены.Во всех остальных случаях от аудитора можно

получить разъяснение, а часто и совет как это исправить самым

простым образом. Вот только времени и денег на это может

потребоваться значительно больше, чем планировалось изначально.

Потому, лучше воспользоваться услугами профильного специалиста

заранее. Но тут не нужно забывать о человеческих качествах и

отношениях между людьми.

Непосредственно перед проведением аудита обязательно необходимо

собрать всех сотрудников, которые будут участвовать в

интервьюировании и провести совещание, где уточнить основныемоменты

предстоящего аудита и особенно обратить внимание на нюансы.

Например, что администратору запрещается покидать рабочее место, не

заблокировав компьютер при посторонних. На каждом аудите находится

администратор, который выбегает, куда-то оставив при этом аудитора

один на один с открытыми соединениями к подлежащим аудиту критичным

серверам. Данное замечание не критично, и использовано как пример,

но таких мелочей может накопиться достаточно много. Кроме того,

обязательно согласуйте с коллегами, какую информацию не стоит

разглашать аудитору ни в коем случае об этом выше. Так как, услышав

хоть какое-то несоответствие, аудитор обязательно распутает клубок

можете не сомневаться.

Перед аудитом будьте готовы к тому, что как бы вы все не

планировали, вы не успеете устранить все несоответствия и выполнить

все задачи, которые хотели к запланированным срокам. Так как в

компании происходят непрерывные внесения изменений в системы,

процессы, случаются авралы (обязательно в самый неподходящий

момент), а сотрудникам кроме подготовки к аудиту нужно выполнять

свои функциональные задачи. Рекомендую обязательно при планировании

в зависимости от уровня зрелости процессов, загрузки сотрудников и

своей сферы влияния закладывать от 10 до 35% дополнительного

времени на риски.

Да вот еще, что касается решений, которые рекомендуют компании по

результатам аудита. Нужно понимать, что как правило, компании,

которые проводят аудит, имеют подразделения, которые занимаются

внедрением определенных решений и систем. И можете не сомневаться,

что независимо от их соответствия в полной мере вашим требованиям,

рекомендовать к внедрению будут именно их. Просто имейте это виду.

Ничего страшного в этом нет. Если подразделение компании обладает

реально выполненными успешными проектами, а данное решение и цена

за услуги вас устраивает смело соглашайтесь. Просто имейте виду,

что не стоит слепо полагаться на рекомендации и внедрять

дорогостоящие системы, чтобы пройти аудит и забыть о них до

следующего года.

И еще. Не воспринимайте аудитора как врага. Воспринимайте его как

союзника. Часто, результаты аудита могут показать руководству, что

у вас действительно не хватает ресурсов, технологий или бюджета, и

что это не вы сами придумали необходимость наличия бесполезных

игрушек для ИТ или ИБ. Смело говорите об этом аудитору, пусть пишет

в отчете. Но помните, такое можно говорить при предварительном

аудите или экспертном аудите, но уж никак не как несоответствие, на

сертификационном. Так как в противном случае сертификата

соответствия, вы можете и не увидеть. А руководство вместо

дополнительных ресурсов и бюджета может наградить вас выговором или

и вовсе уволить, за плохую работу и провал сроков проекта.

В целом могу сказать, что подготовка компании к аудиту на предмет

соответствия требованиям стандартаPCIDSS(впрочем, как и любого

иного) требует четкого планирования, упорства и выдержки. А также

умения балансировать между документированными требованиями

стандарта и их внедрения таким образом, чтобы они минимально влияли

на работающие процессы в компании, при этом повышая их реальную

безопасность.

Если у вас возникли вопросы, то вы всегда можете их задать, написав мне напочту.

Актуальнуюиполезную информацию поPCIDSSможно найтина сайте.