Все мы уже привыкли к буквенно-циферным IP67 или IP68. Казалось бы,

все просто: одна циферка отвечает за защиту от пыли, другая от

влаги.Но есть куча вопросов

Почему у Apple при одинаковых цифрах указываются другие глубины

погружения? Сколько стоит сертификацияи кто получает за неё

деньги?

Почему не все флагманы имеют IP в характеристиках? И почему вы не

получите гарантию, если утопили свой iPhone!!! Причём тут ГОСТ и

армия США?А может быть все это чистый маркетинг?

В общем, попробуем разобраться от чего и как защищают наши

смартфоны и чего всё же стоит бояться.

Начнём с того, что означает аббревиатура IP. Здесь вроде бы ничего

сложного Ingress Protection Marking, то есть кодировка защиты от

проникновения.

Первая цифра отвечает за проникновения твердых объектов: грязь,

песчинки, камушки, пыль.

Вторая за воду.

Стандарт называется IEC 60529 (в России ГОСТ 14254-2015). Чем

больше каждая отдельная цифра, тем круче защита. При этом

большинство смартфонов первый балл получают наивысший 6. То есть

пыль (частицы до 75 микрометров) проникнуть не может.

Угадайте, какое устройство не получило такой

сертификат. Подсказываем оно складывается и раскладывается и даже

было отложено на полгода...

Что ж, с пылью понятно. Что там с водой? Первое, что нужно знать

речь идет о ПРЕСНОЙ воде.

В морской и даже хлорированной воде бассейна может постепенно

разрушаться оболочка гаджета: всякие резиновые вставки и

прочее!

Правда, если быстро сполоснуть устройство пресной водой, скорее

всего ничего не будет.

Вернемся к цифре. 1 означает защиту от вертикально падающих капель

воды.А высшие 9 баллов воздействие струй воды высокой температуры

под давлением. Что-то вроде мойки Karcher. Вряд ли обычные

смартфоны получат одно из этих значений

Есть ещё один интересный момент. Устройство может проходить

сертификацию лишь по одному из пунктов, тогда пишут, например, IPX7

или IPX8.

Не утонет. Но про пыль мы ХЗ

В чем же отличие между IP67, который например у iPhone SE,от IP68,

который появляется в большинстве флагманов?

Если по-простому, то 67 это временное погружение. Упал в ведро

поднял. А 68 это продолжительное нахождение. Но не более получаса.

И не глубже 1 метра.

Какие же смартфоны имеют рейтинг?

[widget id=2096 type=table]

IP68: почти у всех актуальных iPhone, топовых Samsung, HUAWEI P40

Pro и Mate 30 Pro, Google Pixel 4 и 4 XL, флагманов Sony (помните,

были такие). С недавних пор- OnePlus 8

Пыле и влагодиссиденты, в основном, китайцы: vivo, realme, Xiaomi

вместе с подразделением redmi, HONOR, Motorola (ух, снова откопали

стюардессу).

Ещё есть MIL-STD-810 (но о нём чуть позже) это что-то типа IP,

но на ещё более серьёзных щах: LG V60 ThinQ 5G, LG G8 ThinQ, CAT

S42, Ulefone Armor 7E, Samsung Galaxy X Cover Pro.

Ещё есть MIL-STD-810 (но о нём чуть позже) это что-то типа IP,

но на ещё более серьёзных щах: LG V60 ThinQ 5G, LG G8 ThinQ, CAT

S42, Ulefone Armor 7E, Samsung Galaxy X Cover Pro.

Более того. Оказывается, что у разных брендов разный подход к

стандартам.

iPhone 11 Pro вроде бы сертифицированы по IP68, но есть странный

момент.Вместо стандартного 1 метра тут используют формулировку до 4

метров (такого нет в документации), впрочем как мы выяснили из ряда

документов условия испытаний являются предметом согласования между

изготовителем и потребителем.

Ну и плохая новость, повреждение в результате контакта с жидкостью

не покрывается гарантией. Речь идёт о годовой гарантии Apple, да и

всех остальных. Плак-плак!!!

То есть вы можете купать телефон,но в случае чего, мы его не

починим.

Похоже, что аналогичная практика распространяется и на другие

бренды. Понятно почему вряд ли получится доказать, где и как долго

вы купали смартфон.

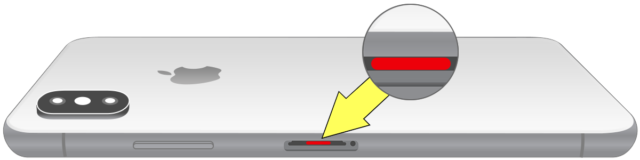

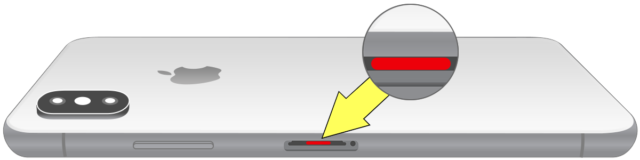

Отдельный вопрос: как бренды узнают, что смартфон был в воде?

[caption id=attachment_143179 align=aligncenter width=640]

Так можно увидеть стикер в

iPhone[/caption]

Оказывается, внутри смартфона есть специальные маркеры-индикаторы:

белые с одной стороны, красные с другой. Если промокнет он весь

окрасится в красный. И сервис-центр будет в курсе. Их ставят возле

разъёма Lightning или USB Type-C и на материнской плате. На iPhone

они под слотом SIM-карты и ихможно увидеть невооружённым

глазом.

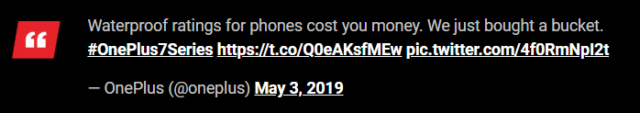

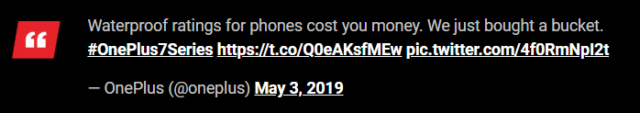

Более интересная история с OnePlus. Почти всю дорогу компания

игнорировала сертификацию. Хвалилась, что экономит деньги на

бессмысленной сертификации и тем, что купила ведро для тестов! Но

каждый раз тихонечко говорила, что купать не страшно.

И вот в 2020 году OnePlus 8 Pro получает IP68, а заодно и цена

возрастает до 1000 евро. Совпадение? Не думаю!

Кстати Xiaomi тоже цены подняли, асертификат не завезли.

Но самое занятное, знаете что?

Сертификат распространяется только на американскую версию OnePlus

8, в Европе с защитой только прошка. Знаете почему?

И это отличный повод перейти к тому, как получается сертификат.

Кому же и сколько надо платить?

Основным регулятором здесь выступает международная

электротехническая комиссия IEC, чей головной офис находится в

Женеве.

Но Сертификаты выдает не сама IEC, а агентства. Например, вот CSA

Group из Северного Уэльса. На сайте организации написано какого

рода документы они могут выдавать.

youtu.be/0wdosxcdZ_c

Для того, чтобы получить сертификат защиты, нужно пройти испытания.

И тут начинается бюрократия. Бренд предоставляет устройство и его

мучают.

По сути, основное требование это гарантия, что серийные смартфоны

будут идентичны представленному на тест.

А сами тесты выглядят достаточно уморительно.

Так вот, возвращаясь к OnePlus, фишка в том, что на разные рынки

выходят немного разные модели под разным артикулом. И не для всех

из них провели испытания. Но пользователь то в итоге уверен, что у

всех IP68. Так сколько стоит удовольствие?

Тут данные разнятся.

В одном из старых интервью Карл Пей из OnePlus сказал, что

тестирование на IP будет стоить +30 долларов к цене смартфона.

Сколько стоит эта процедура: не разглашается в открытых

источниках.

Где-то пишут о 10-20 тысячях долларов под ключ. Правда это за IP65.

Но скорее все-таки лицензия платится за каждое устройство

отдельно.

Но есть два вероятных пути тестирование на заводах: для этого надо

приобрести нужное оборудование и производить его регулярную поверку

ну как со счётчиками воды.

Кстати вот она на Али по 7-10 тысяч долларов за штуку.

Второй вариант это предоставление сэмплов на тесты в одно из

агентств и последующее получение сертификата с возможным

допиливанием устройств!

Кстати особняком стоит еще один стандарт Армии США. MIL-STD-810.

Ключевое отличие в том, что там еще куча факторов воздействия

учитывается. Тряска, заморозка, солнечное излучение и тд. И

фактически смартфоны, получившие такой стандарт защиты

неубиваемыми, но На самом деле устройство с IP68 практически

наверняка пройдёт большинство тестом армейского стандарта.

Но зато в спецификациях выглядит как будто бы круче.

Итого

Сертификат IP судя по всему стоитне слишком дорого для крупной

компании, но помимо прохождения сертификата, надо же саму

влагозащиту сделать.

Зачем бренды платят за сертификат? Чтобы завоевать доверие

аудитории. Но при этом держат фигу в кармане, не собираясь чинить

утопленников.

Но если IP не написано это не значит, что смартфон в опасности.

Надо проверять что говорит сам производитель. Как, например

Xiaomi.

Так можно увидеть стикер в

iPhone[/caption]

Так можно увидеть стикер в

iPhone[/caption]