В Китае жизнь превратилась в компьютерную игру. Или даже в эпизод Черного зеркала. Там с 01.01.2021 принят новый гражданский кодекс, официально узаконивший Систему социального кредита. Теперь каждому гражданину присваивается стартовый рейтинг в 1000 баллов. Благодаря вездесущим камерам видеонаблюдения, Единый информационный центр анализирует каждого по 160 тысячам различных параметров из 142 учреждений. Если рейтинг больше 1050 баллов, то это образцовый гражданин и маркируется индексом ААА. С 1000 баллов можно рассчитывать на А+, а с 900 на B. Если рейтинг упал ниже 849 это уже мутная личность из категории C, кого запросто могут уволить из государственных и муниципальных структур. Те, у кого меньше 600 баллов попадают в группу D, это сравнимо с чёрной меткой. Люди с рейтингом D не могут устроиться на нормальную работу, им не дают кредиты, не продают билеты на транспорт и даже могут отказать в аренде велосипеда. Для сравнения, человеку с рейтингом А+ велосипед в аренду дадут бесплатно и еще разрешат полчаса кататься на нем без единого юаня. Человек со средним рейтингом С велосипед дадут только под залог в 200 юаней.

В Китае аналогичный принцип ранжирования людей применяют и в Интернете. А компания Huawei решила пойти дальше и разработала новый стек протоколов, с которым провайдеры могут блокировать доступ в Сеть любого пользователя с низким рейтингом.

Вставить свои пять юаней

В марте 2021 года Китай опубликовал свой 14-й пятилетний план экономического развития, включая намеченные следующие шаги в области технологий. В проекте чётко говорится, что Китай и его сетевой гигант Huawei готовятся к тому, чтобы их видение Интернета стало глобальным.

Планы Huawei в отношении 6G и выше делают озабоченность США по поводу 5G ничтожной: Huawei предлагает фундаментальный редизайн Интернета, которое называется New IP, призванный обеспечить внутреннюю безопасность в сети. Внутренняя безопасность означает, что отдельные лица должны зарегистрироваться для использования Интернета, а органы власти могут в любой момент отключить доступ к Интернету отдельного пользователя. Короче говоря, Huawei стремится интегрировать китайские режимы социального кредита, слежки и цензуры в архитектуру Интернета. А по замыслу разработчиков новый протокол выведет интернет на новый уровень и позволит быстрее развивать существующие телекоммуникационные сервисы и внедрять новые, в том числе технологию голографического присутствия.

В New IP реализован специальный алгоритм отключения (killswitch), позволяющий блокировать все данные, поступающие из сети на определенный адрес или с него в сеть. Делать это можно будет в любой момент времени, и это означает, что регуляторы интернета смогут не только моментально отключать неугодные ресурсы, но и блокировать доступ к интернету конкретных людей, в буквальном смысле вычисляя их по IP-адресу. Переход на New IP также может потребовать авторизации и аутентификации как новых интернет-адресов, так и людей, связанных с ними. Другими словами, New IP подразумевает полное отсутствие анонимности и приватности в интернете и напоминает глобальную версию Великого китайского файервола, блокирующего жителям КНР доступ ко многим международным ресурсам.

В США считают, что само предложение о новом IP опирается на несовершенную техническую основу, которая угрожает разбить Интернет на несовместимые, менее стабильные и даже менее безопасные локальные сети: Чтобы избежать тщательного изучения недостатков нового IP, Huawei обошла международные органы по стандартизации, где эксперты могут оспорить технические нюансы предложения. Вместо этого Huawei работала через Международный союз электросвязи (МСЭ), где Пекин имеет большее политическое влияние.

Инженерный совет Интернета IETF и другие органы по стандартизации изучают технические изменения по New IP, и заявили, что преждевременно вносить кардинальные изменения без дополнительной информации и согласия. План Huawei по реструктуризации Интернета на основе спекулятивных вариантов использования противоречит логике управления Интернетом, который постулирует, что изменения должны быть постепенными и основываться на установленных потребностях.

Западные СМИ отмечают, что обращение Huawei к Коммунистической партии Китая (КПК) и МСЭ неудивительно, даже несмотря на то, что юрисдикция МСЭ не включает изменения архитектуры Интернета. Когда дело доходит до управления Интернетом, КПК и другие авторитарные режимы долгое время отдавали предпочтение международным организациям, таким как МСЭ, а не таким как IETF или Международная корпорация по присвоению имён и номеров (ICANN). Учреждениями с участием многих заинтересованных сторон руководят самые разные представители промышленности, гражданского общества и правительства; многосторонние институты предоставляют право голоса только национальным правительствам. На форумах эти представители склонны отдавать предпочтение свободному и открытому Интернету, который ослабляет влияние национальных правительств, многие из которых, скорее всего, будут поддерживать жёстко регулируемый и доступный цензуре Интернет.

А чем плох Старый IP?

Новые технологии движущая сила эволюции Интернета. Голографическая коммуникация и огромное количество постоянно растущих физических и виртуальных объектов в Интернете могут оказать большое влияние на существующий протокол IP. Прежде всего, сеть Интернета вещей (IoT), сотовая сеть, промышленная сеть, спутниковая сеть, и т.д., делают Интернет фрагментированным. Взаимосвязь среди этих сетей для предоставления информации и услуг из одной доступной сети (если разрешено) в другую становится достаточно сложной задачей. Хотя он был разработан для взаимосвязи нескольких региональных академических и военных сетей в 1970-х, текущие протоколы TCP/IP содержат ограничения для взаимодействия. Например, фиксированная длина IP-адреса, либо 32 бита для IPv4, либо 128 бит для IPv6, может не подходить для всех сетей. Сеть IoT обычно запрашивает более короткие адреса для уменьшения потребления энергии, вычислений и памяти. Некоторые промышленные сети даже удаляют заголовок IP, чтобы повысить эффективность коммуникации. Космическая связь вряд ли может использовать существующую стратегию фиксированной IP-адресации, привязку подсети и порта маршрутизатора из-за высокодинамичного перемещения узлов-спутников.

TCP/IP ориентирован на идентификацию физических объектов в привязке к их местоположению, и не рассчитан на идентификацию виртуальных объектов, таких как контент и сервисы. Для абстрагирования сервисов от IP-адресов предлагаются различные механизмы маппинга, которые лишь усложняют систему и создают дополнительные угрозы приватности. Как решение для улучшения доставки контента развиваются архитектуры ICN (Information-Centric Networking), такие как NDN (Named Data Networking) и MobilityFirst, предлагающие использовать иерархическую адресацию, которые не решают проблему с доступном к мобильному (перемещаемому) контенту, создают дополнительную нагрузку на маршрутизаторы или не позволяют установить end-to-end соединения между мобильными пользователями.

New IP имеет три ключевые особенности:

- Изменяемая длина IP-адреса для беспрепятственной поддержки межсетевого взаимодействия;

- Семантическое определение IP-адреса для идентификации физических и виртуальных объектов;

- Определяемый пользователем IP-заголовок, позволяющий конечным пользователям указывать

- настраиваемые функции, выполняемые с пакетами данных.

New IP имеет следующие преимущества по сравнению с протоколами IPv4 и IPv6:

- Более быстрое предоставление услуг. Новый IP-адрес позволяет клиенту общаться со своим сервером напрямую без запроса DNS. Запрос DNS занимает до 13% времени загрузки. Следовательно, маршрутизация с учётом служб может обеспечить гораздо более быстрое предоставление услуг за счёт исключения запроса DNS;

- Поддержка динамического развертывания сервиса/контента. Новый IP работает сервис-ориентированным способом, который заботится о что, а не где. Это отличается от

- существующей IP-маршрутизации, которая должна знать местоположение идентифицированный IP-адресом.

Абстрактная структура пакета New IP

Заголовок New IP начинается с индикатора полей (FI), который указывает, какие поля инкапсулированы в заголовке. Все остальные поля в заголовке New IP являются необязательными, кроме FI. За FI следует (необязательно) ряд основных полей. В отличие от заголовков IPv4 или IPv6, адрес отправителя и адреса назначения в заголовке пакета New IP имеют переменную длину. Более того, адреса могут быть определены с множественной семантикой. Возможный способ для достижения такой гибкости следует заимствовать методологию CBOR (Concise Binary Object Representation).

Заголовок допускает прикрепление идентификаторов функций (FID, Function ID), применяемых для обработки содержимого пакета, а также привязываемых к функциям метаданных (MDI Metadata Index и MD Metadata). Например, в метаданных могут быть определены требования к качеству сервиса, в соответствии с которыми при адресации по типу сервиса будет выбран обработчик, обеспечивающий максимальную пропускную способность.

В качестве примеров привязываемых функций приводятся ограничение крайнего срока (deadline) для пересылки пакета и определение максимального размера очереди во время пересылки. Маршрутизатор во время обработки пакета будет использовать для каждой функции свои метаданные для вышеприведённых примеров в метаданных будет передана дополнительная информация о крайнем сроке доставки пакета или максимально допустимой длине сетевой очереди.

Пример работы New IP с устройствами умного дома

Поскольку все устройства в доме подключены к одной домашней сети, датчик движения (с адресом 15) может отправлять уведомления на камеру видеонаблюдения (с адресом 16) напрямую со своим внутридоменным адресом. Потому что количество устройств в домашней сети небольшое, можно использовать 8-битные короткие адреса для снижения потребления энергии. Датчик движения отправляет сигналы камере видеонаблюдения только в одном направлении. Следовательно адрес источника может быть опущен для дальнейшего уменьшения пакета и повышения эффективности передачи информации. Перед тем, как камера видеонаблюдения отправить изображение на смартфон хозяина дома, пакеты сначала должны быть переданы на маршрутизатор. Маршрутизатор New IP добавит сегмент адреса 4.3.2.1 к исходному адресу для обратной маршрутизации. Потом, измененные пакеты данных отправляются на смартфон пользователя через интернет.

По сравнению с 6LoWPAN, предлагаемая структура New IP позволяет маршрутизаторам пересылать пакеты данных напрямую на основе короткого адреса, без сжатия и декомпрессии, принятые в 6LoWPAN. Таким образом, New IP может упростить реализацию сетевых узлов, которые особенно ценны для сетей IoT с ограниченными ресурсами.

Без политики никуда

По мнению американских экспертов, авторитарные правительства могут маргинализировать частный сектор работая через многосторонние форумы, такие как МСЭ. Это означает, что МСЭ, естественно, будут более восприимчивы к таким предложениям, как Новый IP, которые предоставляют национальным правительствам больший контроль над Интернетом: Обход традиционных институтов управления Интернетом в пользу МСЭ создаёт прецедент для будущих изменений, связанных с управлением Интернетом, которые будут проходить через МСЭ вместо более сбалансированных институтов с участием многих заинтересованных сторон.

Последние семь лет Китай занимает лидирующие позиции в МСЭ. Во время своего пребывания на посту генерального секретаря МСЭ Хоулинь Чжао (Houlin Zhao) поощрял расширение мандата МСЭ с телекоммуникационного агентства до технологического агентства.

В своем отчете за март 2020 года Комиссия по киберпространству США (Cyberspace Solarium Commission, CSC) подчеркнула то, как правительство США не участвует в международных форумах, таких как МСЭ, и то, как Китай участвует. Фактически, Новый IP стал отчасти результатом предыдущего отказа США от лидерства, поскольку первоначальное расследование необходимости этой новой технологии было инициировано фокус-группой МСЭ, в которой доминировала компания Huawei, но без участия США. Такая асимметрия выходит за рамки этой конкретной фокус-группы. В преддверии ВАСЭ-20 Китай назначил представителей на руководящие должности практически в каждой исследовательской комиссии МСЭ. Даже когда китайские фирмы не получают руководящих должностей, Китай посылает толпы тщательно подготовленных, синхронизированных делегаций, чтобы продвигать стандарты, выгодные для Пекина и его национальных чемпионов.

Представитель США Дорин Богдан-Мартин баллотируется на должность генерального секретаря МСЭ в 2022 году. Даже если Богдан-Мартин не победит на выборах, Соединенные Штаты будут работать над тем, чтобы окончательный победитель прекратил политику Чжао, заключающуюся в том, что МСЭ лоббирует Новый IP.

Кандидат от России Рашид Исмаилов тоже может получить пост генерального секретаря. Исмаилов возглавляет делегацию, которая регулярно пытается усилить власть МСЭ над управлением Интернетом за счет институтов с участием многих заинтересованных сторон. Исмаилов лично выступает за предоставление правительствам и некоммерческим организациям возможности контролировать деятельность ICANN, одного из самых важных органов в управлении Интернетом.

Американские компании видят ограниченные стимулы для принятия долгосрочных обязательств перед медленно развивающимися международными форумами. Другими словами, ни одна фирма не хочет тратить свои ресурсы на защиту от абстрактных долгосрочных угроз, таких как план Huawei по перестроению Интернета. Напротив, китайские фирмы получают от правительства финансовые стимулы для разработки международных стандартов и публично вынуждены действовать в качестве единого фронта в этих органах.

Вопреки текущим политическим дебатам, New IP предлагает открытую и свободную дискуссию, приглашая исследователей из всех стран и отраслей по всему миру принять участие в исследовании, которое позволит увидеть, как Интернет будет развиваться в соответствии с требованиями. Новый IP не определяет модели управления для использования этих технологий, и не ведёт к более централизованному нисходящему контролю над Интернетом. При этом мы следуем установленным путям для развития интернет-технологий в стандартных органах, не связанных с конкретным управлением, которое принимают операторы и правительства во всем мире. Это иллюстрируется нашей работой по предотвращению DDoS-атак, которая действительно предлагает так называемый протокол отключения (Shut-off protocol). Эта концепция аналогична предложениям, сделанными, например, учёными Университета Карнеги-Меллона в США, а также найденным в аналогичных технологиях, которые обсуждались, среди прочего, в IETF DDoS Open Threat Signaling (DOTS). Такое отключение используется атакуемой сетью, чтобы сигнализировать исходной сети злоумышленника запрос на предотвращение дальнейшего атакующего трафика. Таким образом, эта технология хорошо зарекомендовала себя в существующих решениях, отметили представители Huawei.

Из-за ограничений, связанных с пандемией COVID-19, Всемирная ассамблея по стандартизации электросвязи (ВАСЭ-20) МСЭ, на которой будет официально обсуждаться New IP, была отложена до февраля 2022 года.

На правах рекламы

VDSina предлагает мощные и недорогие VPS с посуточной оплатой. Интернет-канал для каждого сервера 500 Мегабит, защита от DDoS-атак включена в тариф, возможность установить Windows, Linux или вообще ОС со своего образа, а ещё очень удобная панель управления серверами собственной разработки.

*Все

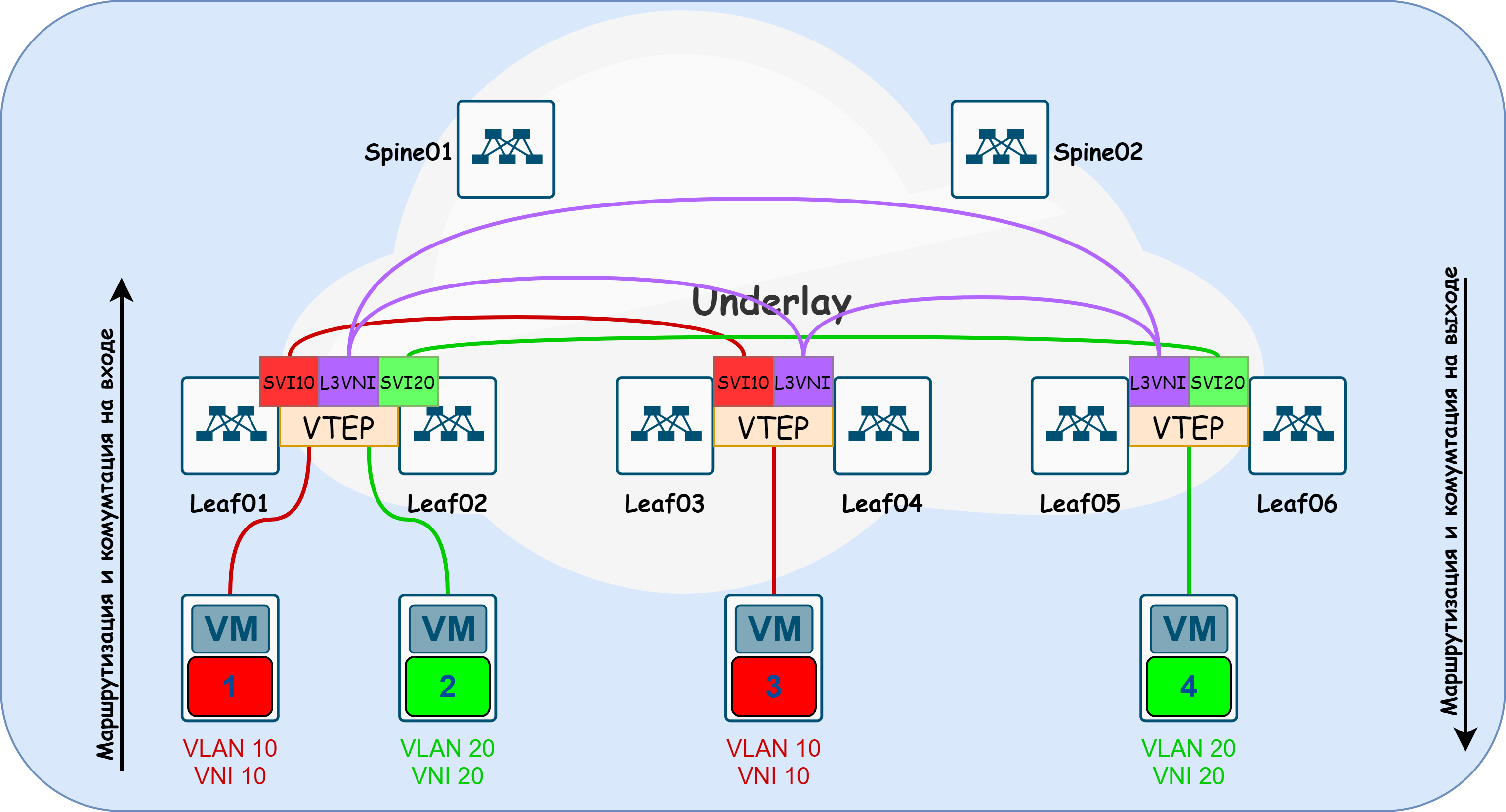

Leaf коммутаторы в MLAG паре

*Все

Leaf коммутаторы в MLAG паре

Analog Devices | ADRV9009 functional block diagram.

Analog Devices | ADRV9009 functional block diagram.

Persistent Systems MPU5

Persistent Systems MPU5 TrellisWare

TrellisWare

Silvus Streamcaster-4200

Silvus Streamcaster-4200 DTC,

Solo8

DTC,

Solo8