Мы уже опубликовали огромное кол-во обучающих материалов по Check Point. Однако, тема защиты рабочих станций с помощью Check Point SandBlast Agent пока освещена крайне плохо. Мы планируем исправиться и в ближайшее время создать обучающие курсы по этому продукту, который является одним из лидеров сегмента EDR несколько лет подряд. А пока, делимся информацией о новых возможностях агента, которые появились в версии E83.10. Спойлер появилась бета версия под LINUX и новая облачная управлялка.

Новые функции

Все улучшения версии E83.10 можно найти в sk166979. Там много значимой информации, но мы лучше пройдемся по новым функциям.

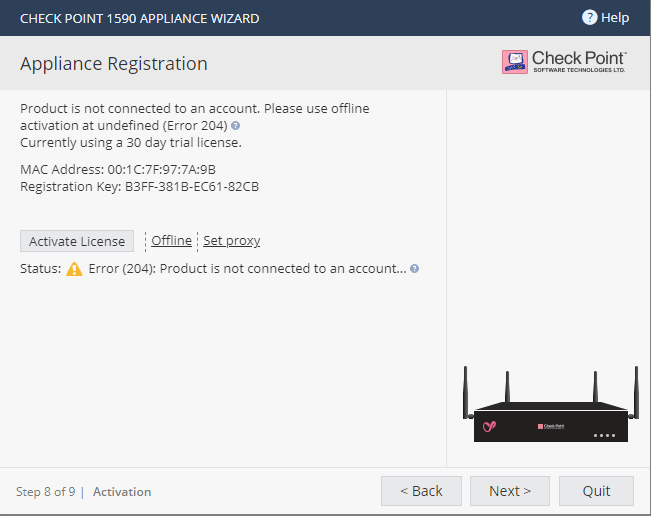

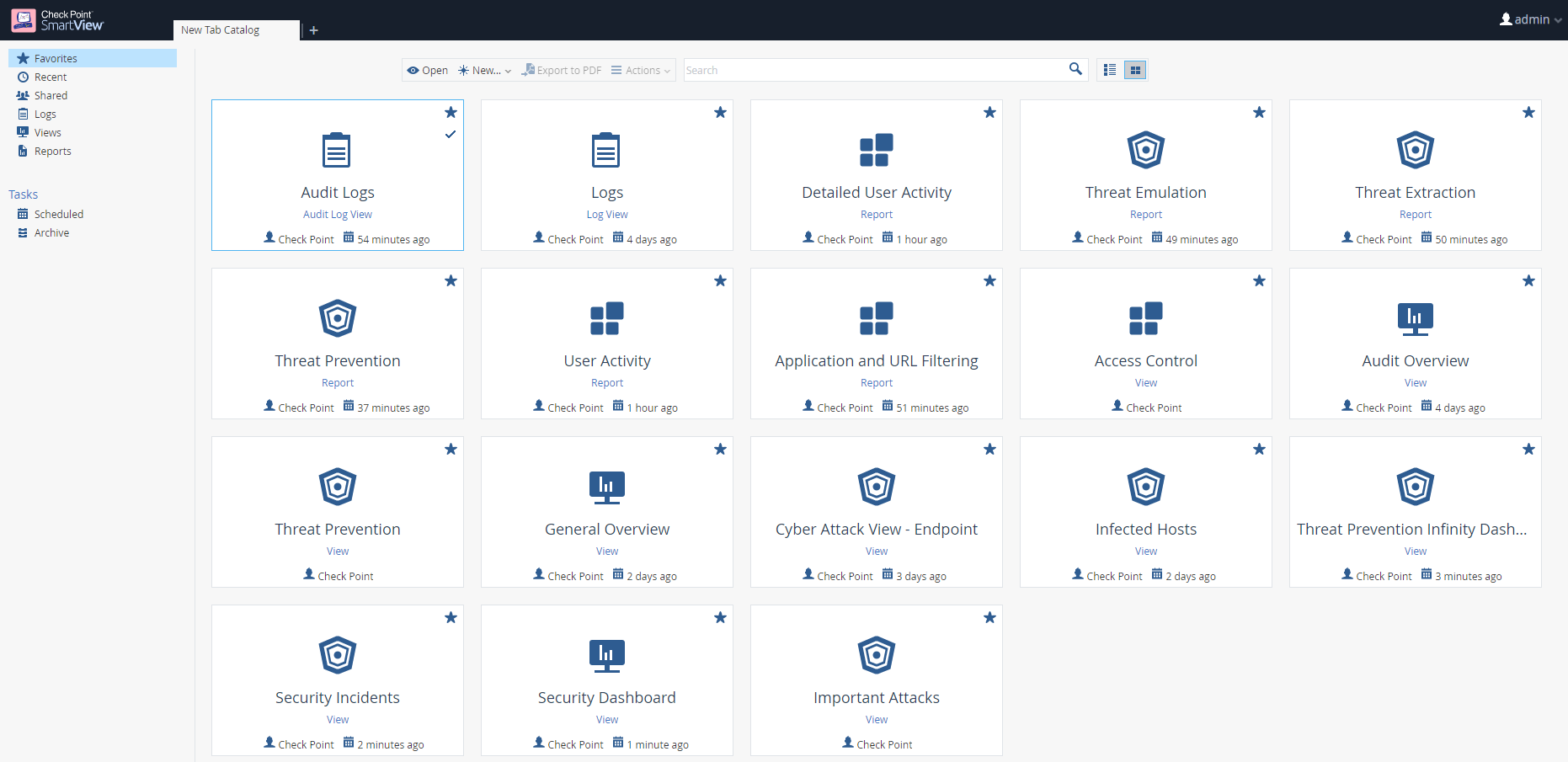

Новый облачный менеджмент портал

Check Point уже долгое время развивает концепт Infinity, где ключевую роль играет централизованное управление через облачный портал portal.checkpoint.com. На текущий момент есть огромное кол-во сервисов, доступных через этот портал:

- CloudGuard SaaS

- Smart-1 Cloud

- Infinity SOC

- CloudGuard Connect

- Threat Hunting

- SandBlast Mobile

- и многое другое

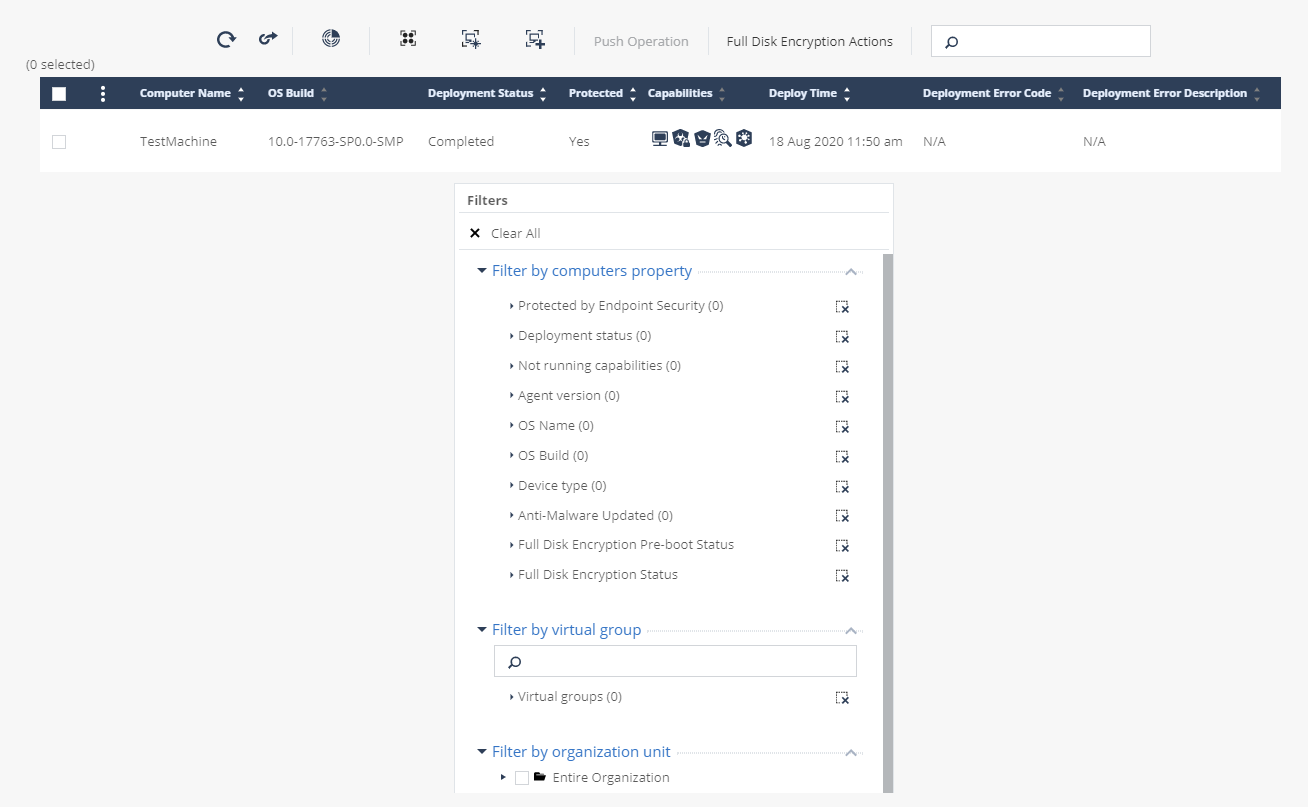

И вот теперь есть доступ к облачной упралялке SandBlast агентами:

Интеграция теперь гораздо проще и быстрее. Сервис стартует буквально в течении 5 минут и можно начинать раскатывать агенты. Мы не будем заострять внимания на этом, т.к. данная тема заслуживает целого цикла статей, который мы планируем в ближайшее время.

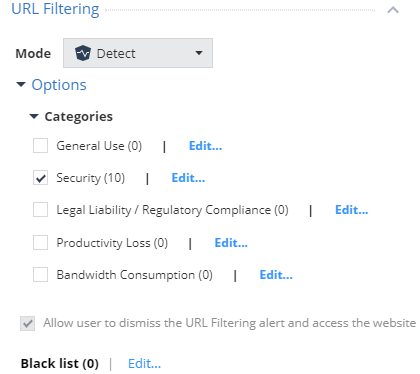

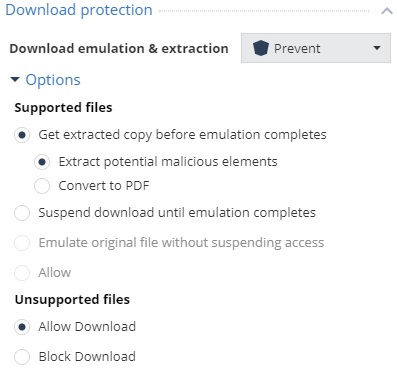

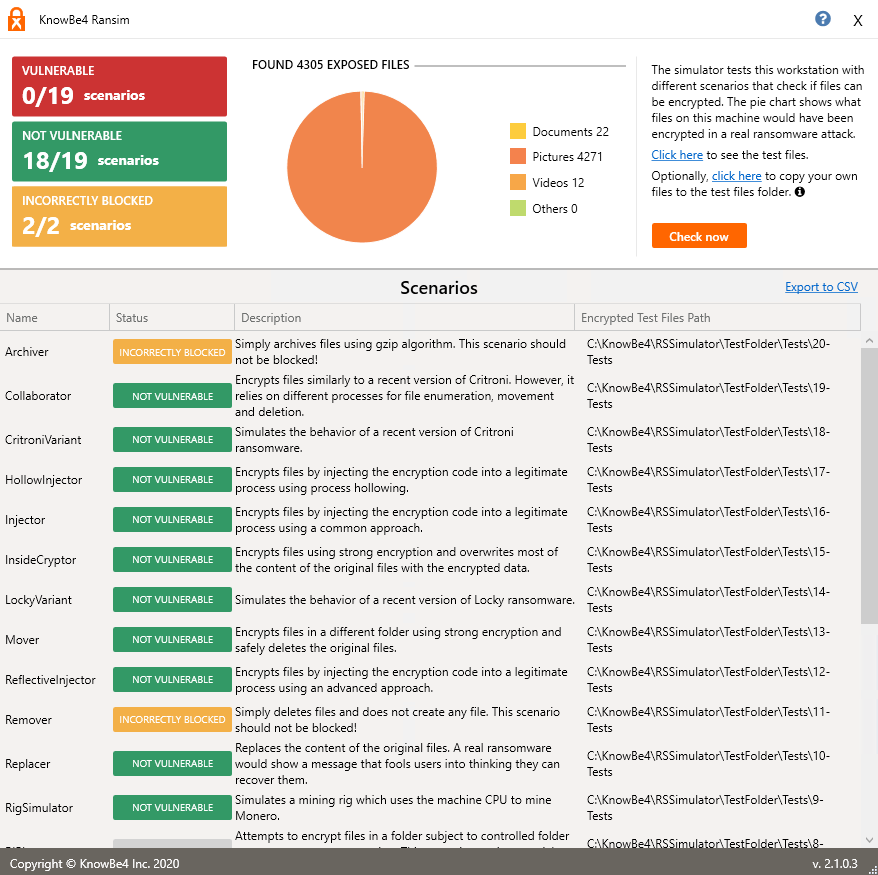

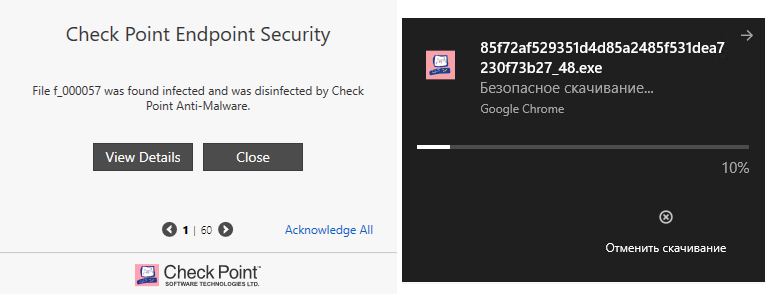

URL Filtering

Название говорит само за себя. Теперь URL фильтрация будет доступна и на агентах. Вы можете фильтровать трафик даже удаленных пользователей, как-будто они сидят в офисе. На текущий момент доступно несколько основных категорий для URL фильтрации:

- Security

- Productivity loss

- Legal Liability & Regulatory compliance

- Bandwidth consumption

- General use

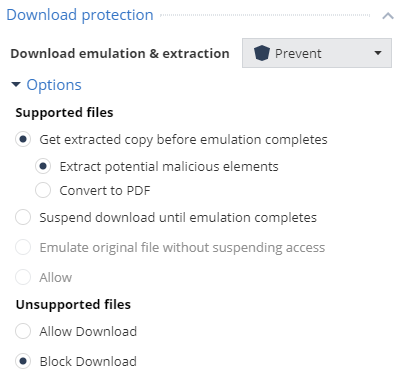

Из плюсов каждый агент включает в себя аддон для браузера, который позволяет осуществлять проверку шифрованного HTTPS трафика, без необходимости промежуточного устройства с функцией SSL инспекции. Это значительно упрощает интеграцию, особенно для удаленных пользователей.

На текущий момент есть несколько ограничений:

- Аддон для браузера доступен только для Google Chrome. Поддержка других браузеров ожидается в ближайшее время.

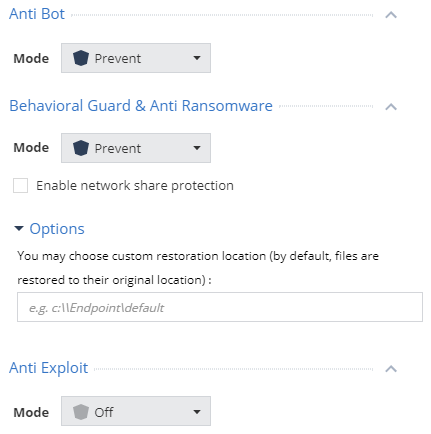

- Функция URL Filtering пока доступна только через облачный менеджмент. Вот так выглядит интерфейс:

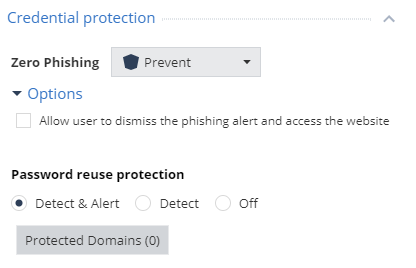

Также стоит отметить, что появилась новая функция Anti-Credential Theft Pass-the-Hash attack Protection. Но о ней мы подробно расскажем наверно уже в рамках будущего курса.

Новые платформы для SandBlast Agent

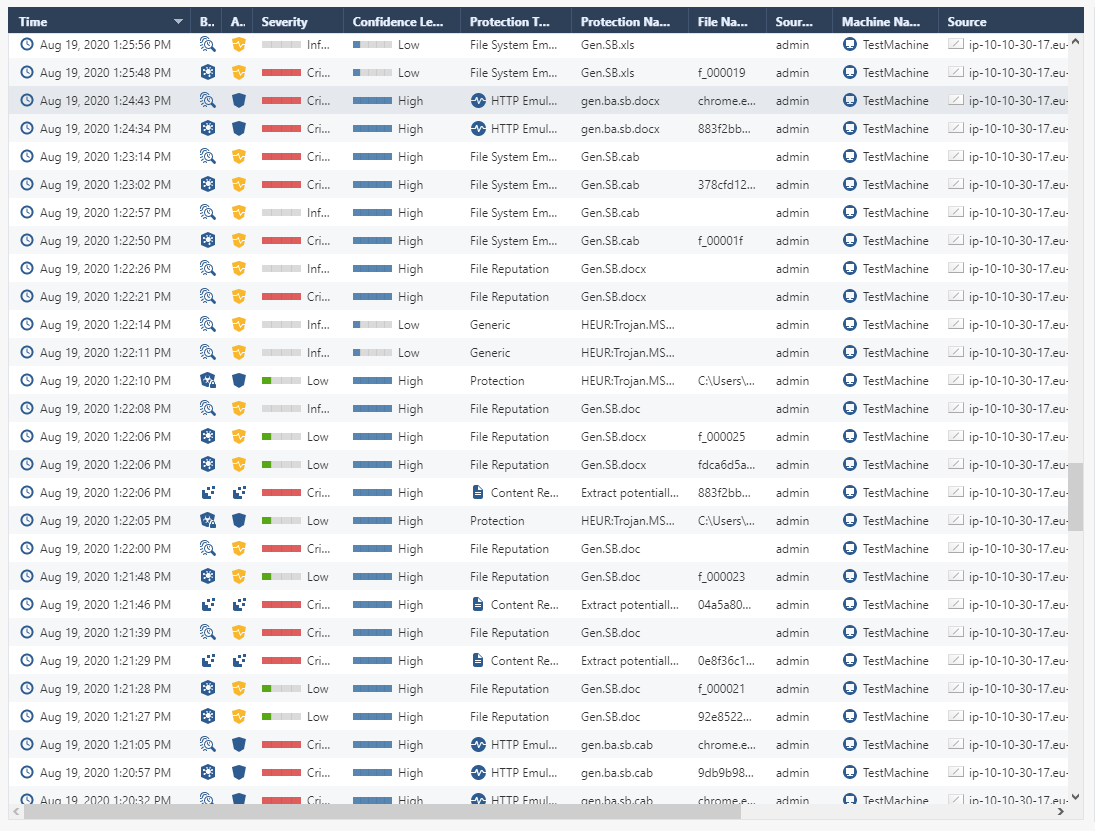

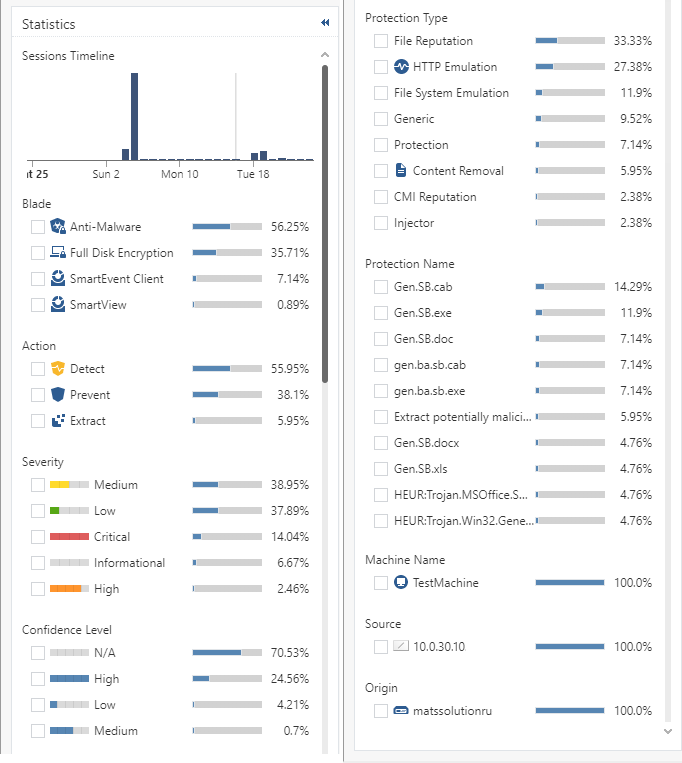

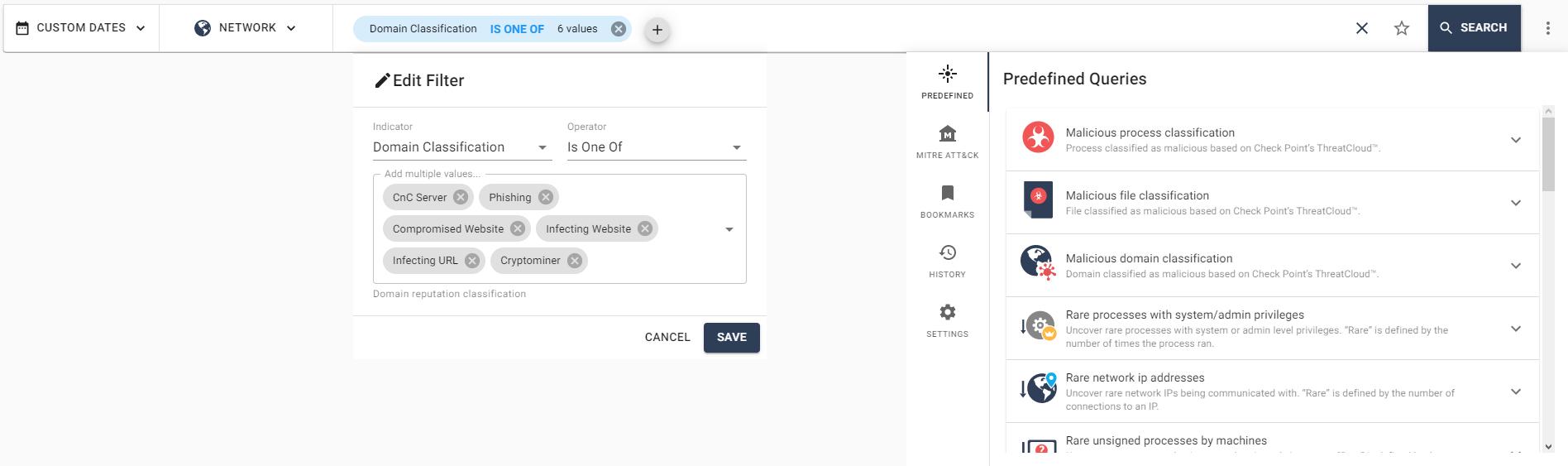

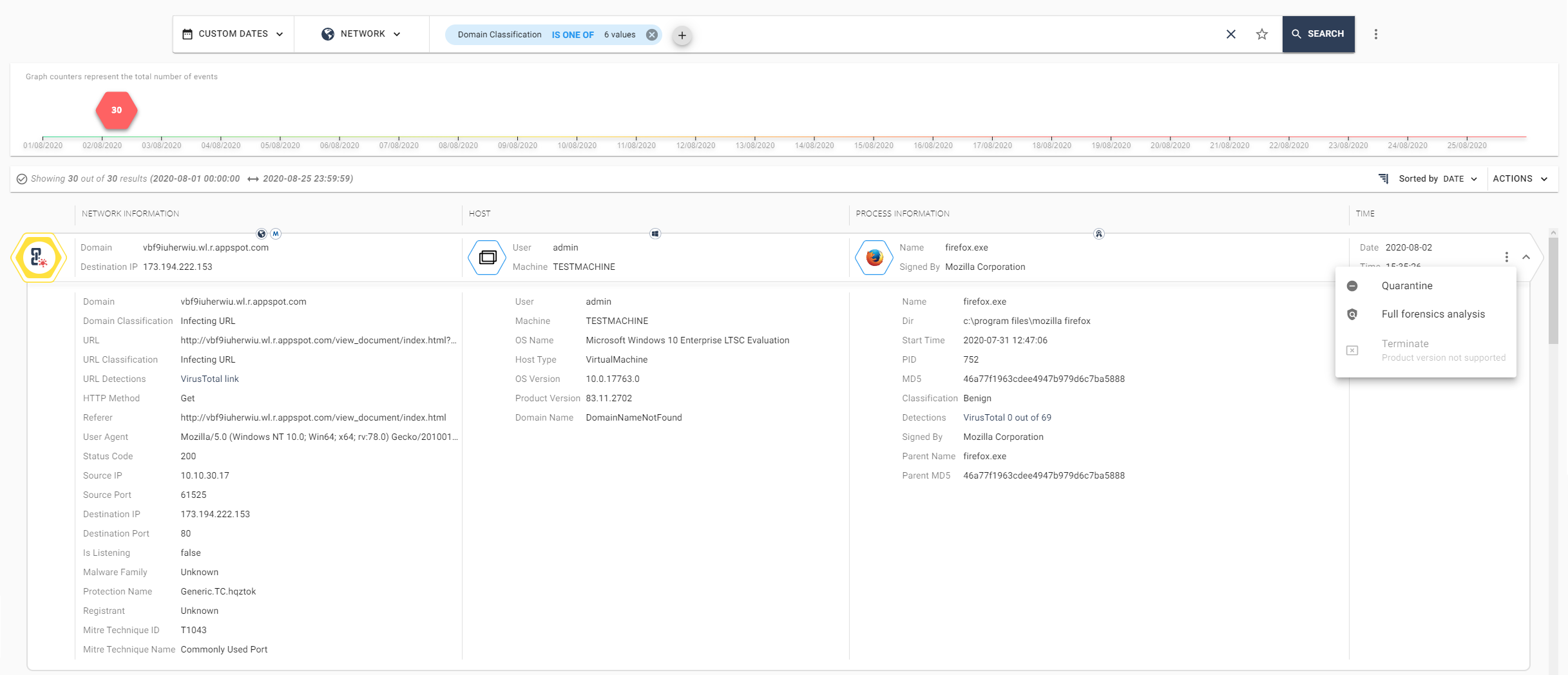

SandBlast теперь нативно поддерживает работу как в persistent VDI, так и в non-persistent. Но важнее другое. Наконец появилась бета версия SandBlast Agent-а для Linux систем. Вот небольшая демонстрация, где за одно показывается интеграция с Check Point Threat Hunting:

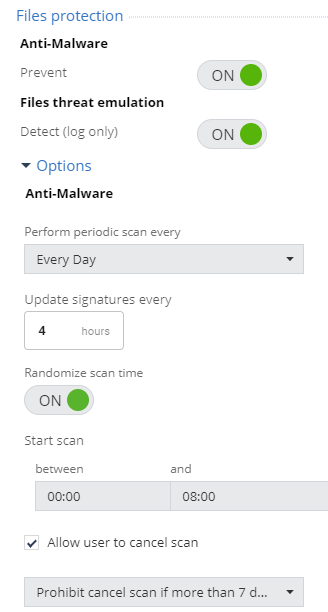

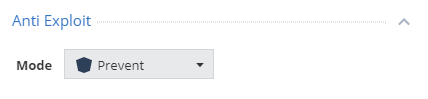

На мой взгляд, управление политиками стало удобнее. Логи с SandBlast Agent-ов теперь тоже в более привычном виде.

Как вы наверно поняли, управление через веб пока доступно только для облачной платформы. Однако, оно станет доступно и для локальных устройств в версии Gaia R81, которую должны анонсировать в первом квартале 21-го года.

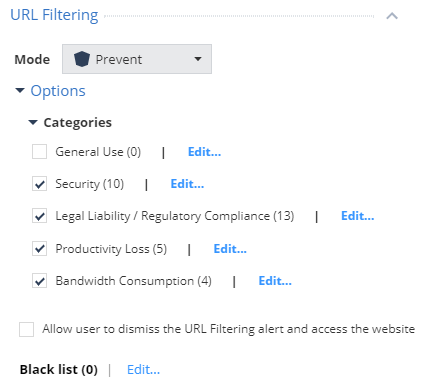

Ключевые улучшения агента

Вот несколько ключевых изменений и улучшений SandBlast Agent-а версии E83.10:

- Behavioral Guard now protects against the Pass The Hash technique for credential theft. Credential Dumping is new, as of the previous release.

- Fixes an issue where Anti-Ransomware does not detect a potential attack when the user is not logged in.

- Fixes Anti-Ransomware false positives due to user profile deletions.

- Fixes multiple rare cases of false positives in Anti-Ransomware.

- Fixes an issue where out of memory errors occur when the log lists a very large number of backups.

- When you disable Anti-Ransomware, the backup driver no longer operates.

- Improves performance as Forensics now stores fewer named objects, such as mutexes and events.

- Improves the performance of Forensics, Behavioral Guard and Threat Hunting with enhancements to our Registry Operation exclusion algorithms that reduce the number of recorded registry operations.

- Resolves an issue where an Anti-Malware scheduled scan occurs, even if it is not in the policy.

- Resolves an Anti-Malware icon scaling issue.

- Resolves a possible issue where the Anti-Malware process crashes as it shuts down.

- Resolves client network issues after a Firewall driver uninstallation failure.

- Resolves a rare issue where an added Firewall blade gets stuck in the Initializing state.

- Resolves a possible upgrade issue where the Firewall blade does not start due to a WatchDog failure.

- Resolves a rare issue where the Firewall policy is Not Set in the client after the policy download from the server.

- Resolves a possible issue where the Disk Encryption process crashes during shutdown.

- Resolves a removable media icon blink issue for an encrypted partition when Media Scan is enabled.

- Improves the work with non-UTF-8 applications. Users can toggle UTF-8 support.

- Fixes active File Transfer Protocol (FTP) traffic blocks on a standalone VPN client with Firewall.

- Includes stability and quality fixes. Supports all the features of previous releases.

- Resolves a possible issue where uninstalling the Endpoint removes components that are necessary for other applications.

- Resolves a possible issue where the uninstall fails after the user turns off Network Protection.

- Resolves a possible issue where the Endpoint Security Client does not run correctly after an operating system upgrade.

- Resolves a rare issue where the client uninstall fails with Error 1921: Service Check Point Endpoint Agent (CPDA) could not be stopped.

- Resolves a rare issue where an upgrade that uses Dynamic Package continuously loops after a download fails to resume.

- The pre-boot language selection choice is now correct after a language update in Windows.

- Fixes an incompatibility issue with Sophos Antivirus, which could not install on a machine with Endpoint Security Client on it.

- Resolves a rare User Interface (UI) issue where a malware resolution is not shown to a user.

- Resolves a client LogViewer issue, where it only shows log records that match the latest log schema.

- On the Endpoint Security Client screen, the Overview list now shows Anti-Bot and URL Filtering instead of Anti-Bot.

- The client User Interface (UI) is no longer shown during manual upgrades.

- Resolves URL infections report issues in the User Interface (UI) so that the infections records are not permanent in the client and server UIs.

- Anti-Bot and URL Filtering policy now translates to all supported languages.

- Improves the performance of the Endpoint Security core driver to reduce CPU consumption.

Вместо заключения

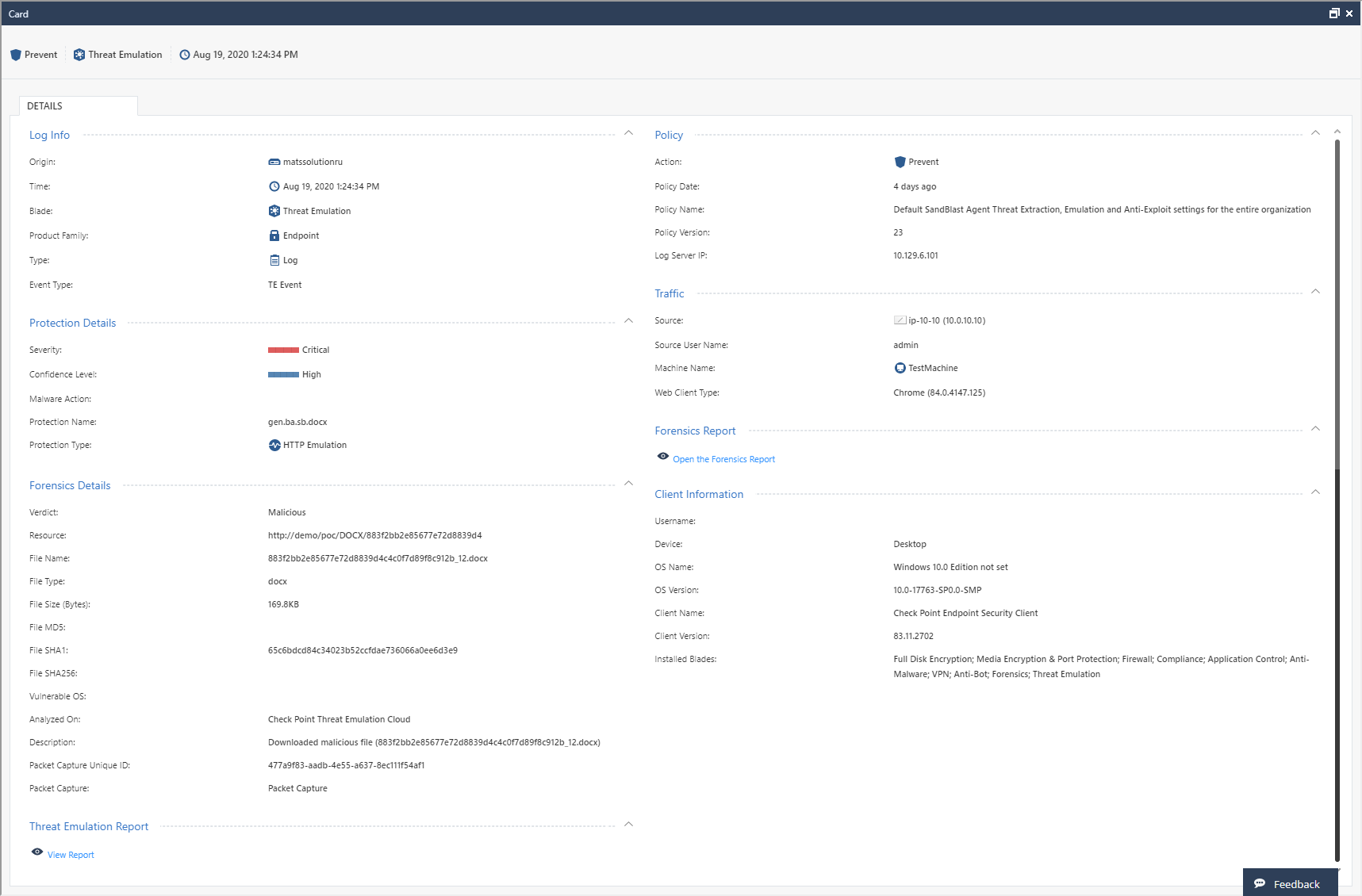

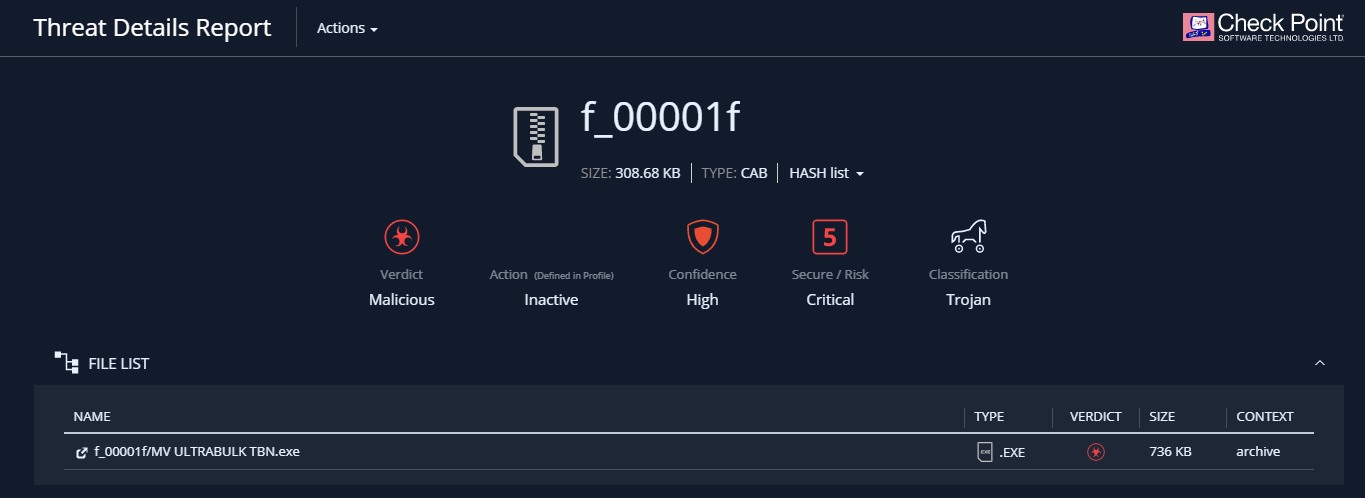

Уверен будет интересна статья про форензику, которую может предоставлять SandBlast Agent. Как уже было упомянуто, мы планируем публикацию новых обучающих материалов, поэтому следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!

Кроме того, в ближайшее время состоится несколько полезных вебинаров по Check Point:

- Автоматизация средств ИБ с помощью Red Hat Ansible Automation на примере Check Point

- Удаленный доступ для сотрудников. Новый авторский учебный курс

Успейте зарегистрироваться!