В среду 15 июля Твиттер погрузился в хаос в учётных записях наиболее известных в мире людей, директоров компаний и знаменитостей, стали появляться ссылки на мошеннические сайты, собирающие биткоины. В Твиттере говорят, что эта атака стала возможной, поскольку кто-то обманул или принудил одного из сотрудников компании дать доступ ко внутренним административным инструментам платформы. В данной статье я попытаюсь составить временной график этой атаки и указать на свидетельства о том, кто за ней может стоять.

Первые свидетельства атаки стали заметны публике примерно в 15 часов по североамериканскому восточному времени (UTC-5; летом UTC-4), когда в учётной записи криптовалютной биржи Binance появилось сообщение о том, что биржа скооперировалась с организацией CryptoForHealth с намерением раздать 5000 биткоинов нуждающимся, а также ссылка, куда люди могли отправлять пожертвования.

Через несколько минут похожие твиты появились в учётных записях других криптовалютных бирж, а также в аккаунтах кандидата в президенты США Джо Байдена, главы Amazon Джеффа Безоса, бывшего президента США Барака Обамы, главы Tesla Илона Маска, бывшего мэра Нью-Йорка Майкла Блумберга и инвестора Уоррена Баффетта.

Кажется смехотворным, что кто-то реально поверил бы в эти запросы и отправил им деньги, однако анализ кошелька BTC, который рекламировали множество взломанных учётных записей, показал, что за последние 24 часа он обработал 383 транзакции и получил почти 13 биткоинов, что примерно равно $117 000.

Компания Twitter выпустила заявление об обнаружении координированной атаки на некоторых наших сотрудников методом социальной инженерии, в результате которой удалось получить доступ ко внутренним системам и инструментам. Нам известно, что злоумышленники использовали полученные доступ для получения контроля над многими популярными (включая и подтверждённые) учётными записями и размещения сообщений от их имени. Мы изучаем вопрос того, какие ещё возможные злонамеренные действия они могли совершить или к какой информации получить доступ, и поделимся результатами, как только получим их.

Есть убедительные признаки того, что атака осуществлялась людьми, традиционно специализирующимися на взломе соцсетей через подмену SIM всё чаще встречающийся вариант преступлений, включающий в себя подкуп, взлом или принуждение сотрудников мобильных операторов или соцсетей с целью получения доступа к учётной записи жертвы.

Деятели из сообщества любителей подмены SIM обожают перехватывать доступ к социальным учётным записям из т.н. категории OG. OG, или original gangster это короткие имена учёток, типа @B или joe. Обладание подобным аккаунтом повышает статус, влияние и общественный вес в кругах хакеров, занимающихся подменой SIM, поскольку за перепродажу подобных учёток иногда можно выручить по нескольку тысяч долларов.

Уже за несколько дней до атаки, произошедшей в среду, в интернете появились признаки того, что некоторые участники хакерского сообщества продавали возможность поменять емейл, привязанный к любой учётной записи твиттера. В посте на форуме OGusers, посвящённом взлому аккаунтов, пользователь Chaewon рекламировал возможность привязки заданного емейла к любой учётной записи твиттера за $250 и доступа к учёткам за $2000-$3000.

Это не какой-то особый метод. Если вам не дадут емейл, мы вернём деньги. Если учётку забанят, мы не несём ответственности, писал Chaewon в записи под названием запросы на подмену емейла для твиттера.

За несколько часов до того, как в учётных записях криптобирж и знаменитых людей в твиттере начали появляться призывы жертвовать биткоины, атакующие сконцентрировались на взломе нескольких OG-учёток, включая "@6".

Этим аккаунтом раньше владел ныне покойный Адриан Ламо, известный, как бездомный хакер, взломавший сеть New York Times, а также сдавший властям США Брэдли Мэннинга, военнослужащего, который передал сайту WikiLeaks документы различной степени секретности. Сейчас учёткой @6 управляет давний друг Ламо, исследователь в области безопасности и телефонный фрикер, который попросил называть его в этой истории прозвищем Lucky225.

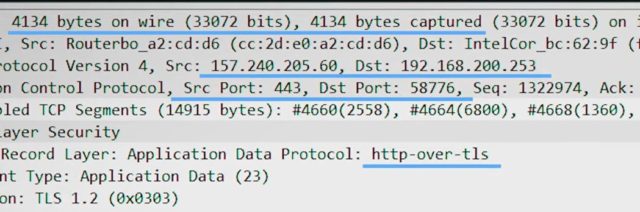

Lucky225 сказал, что незадолго до 2 часов дня по североамериканскому восточному времени в среду он получил код для подтверждения сброса пароля для учётной записи @6 через Google Voice. Lucky225 сказал, что до этого запрещал отправку SMS-уведомлений для многоступенчатой авторизации, и использовал временные коды, генерируемые мобильным приложением.

Но поскольку атакующие смогли поменять емейл-адрес, привязанный к учётной записи @6, и запретить многоступенчатую авторизацию, на его аккаунт в Google Voice и на новый емейл, зарегистрированный атакующими, был отправлен одноразовый код подтверждения.

Атака была осуществлена благодаря тому, что в административных инструментах твиттера, по-видимому, есть возможность обновить емейл-адрес любого пользователя, не отправляя ему при этом никаких уведомлений, рассказал Lucky225. Поэтому атакующие могли избежать обнаружения, сначала обновив емейл учётки, а потом включив двухфакторную аутентификацию.

Lucky225 сказал, что у него до сих пор нет возможности проверить, были ли с его адреса отправлены какие-то твиты после того, как его взломали, потому что у него пока нет к нему доступа (весь этот эпизод он подробно разобрал в посте на сайте Medium).

Примерно в то же время, когда был уведён аккаунт @6, была захвачена ещё одна учётка @B. Затем кто-то начал постить изображения админки твиттера, на которых было видно учётную запись @B.

В Твиттере отреагировали, удалив с платформы все скриншоты со снимками их внутренних инструментов, а в некоторых случаях временно заблокировали учётные записи.

Ещё в одном аккаунте shinji также выкладывали изображения внутренних инструментов твиттера. За несколько минут до бана там опубликовали твит с призывом подписываться на @6 аккаунт, который увели у Lucky225.

Здесь и здесь, на сайте Internet Archive можно скачать кэшированные версии твитов Shinji до атаки в среду. На них видно, что пользователь утверждает, что владеет двумя аккаунтами OG в инстаграме j0e и dead.

Источник из службы безопасности одного из крупнейших мобильных операторов США сообщил нам, что аккаунты j0e и dead привязаны к печально известному хакеру, занимающемуся подменой SIM-карт по прозвищу PlugWalkJoe. Исследователи следили за PlugWalkJoe, поскольку считается, что за несколько лет он совершил несколько подмен SIM-карт, за которыми последовали кражи большого объёма биткоинов.

Теперь посмотрим на изображение в профиле в другом архиве аккаунта shinji (ниже). Изображение то же самое, что и на скриншоте от среды, когда Joseph/@Shinji выкладывал в ленту снимки внутренних инструментов Твиттера.

Наш источник сообщил, что этот человек был одним из ключевых людей в составе группы, занимающейся подменой SIM под названием ChucklingSquad. Считается, что это они увели учётную запись в твиттере Джека Дорси [создателя твиттера / прим.перев.] в прошлом году. В Wired писали, что аккаунт jack увели, когда хакеры организовали подмену SIM-карт оператора AT&T номер этого провайдера привязан к аккаунту Дорси.

Твит, отправленный с учётной записи Джека Дорси, когда его взломали, упоминает PlugWalkJoe и других членов Chuckling Squad.

Источник из индустрии мобильной безопасности рассказал нам, что в реальной жизни PlugWalkJoe это Джозеф Джеймс Коннор, 21-летний житель Ливерпуля. Сейчас он находится в Испании, где учился в университете, и пока не может вернуться домой из-за ограничений на перемещения, связанных с коронавирусом.

Источник сообщил, что деятельность PlugWalkJoe пристально изучается, и одну женщину-следователя наняли для того, чтобы она познакомилась с ним и убедила пообщаться в видеочате. Затем на записанном в этом чате видео следователи обнаружили характерный бассейн.

Источник рассказал, что бассейн, замеченный на фотографии в инстаграмме PlugWalkJoe, instagram.com/j0e, точно такой же, какой они видели в видеочате.

Если PlugWalkJoe принял непосредственное участие во взломе твиттера, то кажется уместным, что его раскрыли в частности благодаря социальной инженерии. Возможно, нам стоит быть благодарными за то, что атакующие твиттер хакеры не нацелились на что-то более амбициозное, вроде вмешательства в выборы или обрушения финансовых рынков, или попытки начать войну посредством ложных и разжигающих рознь высказываний мировых лидеров.

Также ясно, что этот взлом твиттера мог дать хакерам доступ к переписке между любыми аккаунтами а эту информацию сложно переоценить, при том, что она наверняка заинтересует различных лиц и организаций, от государств до корпоративных шпионов и шантажистов.